Alguns dias atrás, nós comentamos neste post sobre os diferentes tipos de contas de usuário possíveis no Windows e como (um administrador responsável) deve ter ferramentas e a capacidade de proteger o sistema e os usuários de estranhos e deles próprios;)

Vamos agora ver o possivel usuários nós temos em um sistema GNU / Linux:

* raiz : é o usuário super poder ou administrador, digamos. O usuário root tem permissões totais em diretórios e arquivos (não importa quem os possui), pode instalar e desinstalar software, realizar modificações sobre todo o sistema, gerenciar contas de usuário, etc. Você tem o controle e a responsabilidade de que o sistema ou o PC funcione corretamente.

* usuários especiais (ou também contas do sistema): essas contas, que geralmente são criadas quando a distribuição é instalada, não têm uma senha, pois são criadas para ter alguns privilégios de acesso raiz para realizar tarefas específicas, mas não para fazer login no sistema com elas.

* usuários comuns: essas são contas de usuário normais, para você e para mim. Ao criar um novo usuário comum, nosso próprio diretório de trabalho será criado (em / home / our_user) Obviamente, temos privilégios sobre nosso ambiente de trabalho e nossos arquivos, para os quais podemos modificá-los o quanto quisermos.

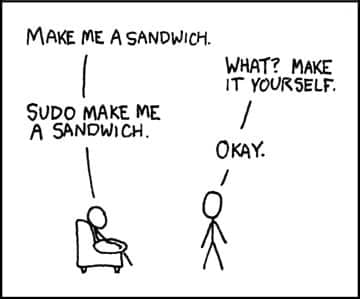

E se agora eu, usuário comum da minha distro, preciso instalar algo: o que devo fazer? Posso escolher pedir ao administrador do sistema para instalá-lo para mim ou ... usar o comando su ou sudo.

É explicado de forma muito clara na Wikipedia:

O programa su é um utilitário para sistemas operacionais tipo Unix que permite que você use o shell de outro usuário sem sair. É comumente usado para obter permissões de root para operações administrativas, sem ter que sair e entrar novamente no sistema. Alguns ambientes de área de trabalho, incluindo GNOME e KDE, têm programas que pedem graficamente uma senha antes de permitir que o usuário execute um comando que normalmente exigiria esse acesso.

Nome su vem do Inglês substituto user (Mudar usuário). Há também aqueles que o fazem derivar de sUperuser (superusuário, ou seja, o usuário root) desde comumente usado para assumir a função de administrador do sistema.

Isso significa que, a partir de um terminal de console ou da interface gráfica em alguns casos, alguma ação pode ser executada como um usuário raiz. Para isso, devo inserir a senha do referido usuário e, se estiver correta, continuar.

Mesmo que não saibamos a senha do usuário raiz (e isso, na minha opinião, é a coisa perfeitamente correta a se fazer) temos outra opção para instalar o que devemos instalar: o comando sudo.

O comando chamou sudo eexecutar um comando como outro usuário, respeitando uma série de restrições nas quais os usuários podem executar quais comandos em nome de outros usuários (geralmente especificado no arquivo / etc / sudoers) A diferença de su, sudo pede aos usuários sua própria senha em vez da do usuário necessário; isso para permitir a delegação de comandos específicos a usuários específicos em máquinas específicas sem ter que compartilhar senhas, ao mesmo tempo reduzindo o risco de deixar terminais sem supervisão.

Poderíamos dizer então que, se somos usuários responsáveis de nosso sistema e pertencemos ao grupo blusas, Não devemos ter problemas para gerenciar com tranquilidade (quero dizer um usuário médio, a conta que poderíamos criar no pc para nosso pai / mãe / primo / avô / namorado / namorada ...) ou, se formos o usuário root, com extremo cuidado.

Lendo por aí descobri que é recomendado en lo geral tente não fazer login e operar constantemente como usuário root, mas crie uma conta de usuário normal e, se necessário, use su. Isso porque os erros que podem ser cometidos no uso normal ou médio do pc serão mais administráveis em um ambiente de usuário comum e não no nível de todo o sistema, certo?

E agora que penso nisso ... falha de segurança ou não ... afinal, os usuários em ambos os sistemas operacionais são tratados de maneiras muito semelhantes. O administrador ou root no GNU / Linux tem maior controle, com relação ao Windows, em quem será quem realizará as tarefas administrativas e fará as alterações no sistema. A partir disso, pode-se perceber que a confidencialidade e complexidade da senha do administrador é de extrema importância, que, se fosse enganada ou descoberta, colocaria em risco a estabilidade (Eu disse estabilidade e não segurança, que já foi violada se a senha de root for descoberta) de todo o sistema.

Em conclusão, fico com o que foi afirmado na ocasião anterior: teremos sistemas ou máquinas estáveis, desde que os usuários e especialmente os administradores sejam responsáveis, caso contrário ... simplesmente, não.

Saudações queridos, aguardo suas opiniões :)

nisso é um ponto para linux, já que um indivíduo X pode chegar e mesmo que descubra a senha do usuário normal, vai custar-lhe um ovo para descobrir o root!

mas no windows você descobre a senha do administrador (o que não é tão difícil) e bum! agora você pode desinstalar programas !! XD

saudações !! e bom artigo! ;)

Acho que, como diz osuka, descobrir a raiz leva tempo.

Mas vamos lá, algo que gostei e cito no post: «... teremos sistemas ou máquinas estáveis desde que os utilizadores e principalmente os administradores sejam responsáveis ...» isto para mim é a chave do sucesso de segurança. Não sou usuário direto do Windows há anos (usuário direto porque não tenho instalado em casa, só uso na Universidade alguns programas pagos que são usados lá), mas quando era, poucas vezes hein teve problemas com vírus e outros. Então, acho que a chave está na formação dos usuários e, principalmente, daqueles que trabalham na instalação de redes e equipamentos para empresas / bancos / secretarias estaduais. Já que uma falha humana pode gerar uma falha no computador. Quer dizer, um pouco superficial, então tmb tem que ver se o sistema está bom ou não, mas é outra questão, se o usuário é capaz de ser sutil, deveria ser mais complicado (não impossível) que o normal, entrar um sistema.

Nos vemos

Excelente trabalho com o artigo N @ ty.

Eu me pergunto: um usuário Linux que efetua login como root é tão vulnerável quanto um usuário do Windows? e ao contrário

O login de um usuário do Windows é tão limitado e seguro quanto um usuário do Linux?

Aaa ... traduzi o que ele falou? ... não entendi ... não seja elitista !!!

@ Obrigado a todos pelos comentários, no final das contas foi bem parecido ... muito mais seguro, é verdade, mas parecido ....

SUA inscrição é SUPER interessante ...

É lógico que o Linux é muito seguro, devido aos seus algoritmos de segurança e ao manuseio do Administrador. Isso evita que qualquer usuário cause estragos em nosso sistema e, por sua vez, nos protege de intrusões maliciosas de programas maliciosos, também conhecidos como vírus ...

É tão lógico que deveria ser, que muitas vezes não entendo como a segurança é tão fácil no Windows.

sudo rm esty

sudo rm esty = Eu sou um amigo de Deus e deleto esty

delete esty ???… haha… você vai ver, achei algo muito interessante para tirar para o post de sábado. : D

@esty: rm é como o comando delete do DOS, ou seja, ele exclui algo. Neste caso, exclua esty

O comando "sudo rm -rf /" exclui recursivamente as pastas sem perguntar (para o -rf) o que está dentro de / (que é o diretório raiz, que contém todas as mídias conectadas ao computador, incluindo, mas não se limitando a todos os discos drives, pen drives, leitores de memória, etc.

Portanto, se acontecer de você mudar para o Linux e um troll lhe disser para colocar isso, não o faça;)

@esty: Esta é uma declaração de guerra!