O bom do código aberto é que existem opções para todos os gostos. É inevitável que se você escrever um artigo listando os motivos que o levam a preferir uma opção a outra, inevitavelmente receberá comentários daqueles que escolheram a segunda explicando os motivos de sua escolha. O sabado eu comentei que Eu preferia usar clientes BitTorrent em vez de aMule. Apoiadores deste programa responderam com seus pontos de vista. Se você não conhece o aMule, recomendo que você os leia. Sem dúvida, eles serão instrutivos para você.

Claro, sua posição não invalida a minha. Sempre deixei claro que era minha opinião pessoal. Não sou uma pessoa muito paciente, não costumo procurar joias cinematográficas e, exceto para coisas críticas, prefiro soluções chave na mão antes de ter que configurar. Portanto, eu não gosto do aMule. Além disso, el Compartilhar arquivos usando o protocolo BitTorrent tem vantagens sobre as quais gostaria de falar.

Mas, para fazer isso, devemos primeiro concordar em alguns conceitos.

O que é uma rede ponto a ponto (P2P)?

ED2K e Kademlia, os dois protocolos que mencionamos no artigo anterior mencionado, e BitTorrent são protocolos de comunicação para redes ponto a ponto ou P2P. Uma tradução aproximada seria par por par e se refere a dois ou mais computadores interconectados para compartilhar recursos sem a necessidade da intervenção de um servidor central. Se você quer que eu os defina de forma mais acadêmica, vamos colocar desta forma:

Um modelo de comunicação em que cada elemento da rede tem os mesmos recursos e qualquer um deles pode iniciar a comunicação.

Ou seja, difere do modelo cliente-servidor utilizado, por exemplo em downloads diretos, em que a comunicação é iniciada pelo cliente e o servidor só pode enviar uma resposta. Os membros de uma rede P2P são chamados de "pares" porque todos têm os mesmos recursos.

Podemos distinguir dois tipos de redes P2P:

- P2P híbrido: você precisa de um intermediário para ajudar os colegas a encontrar e se conectar. É o caso do protocolo ED2K e da primeira implementação do protocolo BitTorrent.

- P2P puro: Um servidor central não intervém de forma alguma e qualquer membro pode se desconectar da rede sem afetar seu funcionamento. O protocolo Kademlia e os clientes BitTorrent que incorporam a tecnologia de tabela de hash distribuída (DHT) funcionam com este modo.

Recursos do protocolo BitTorrent

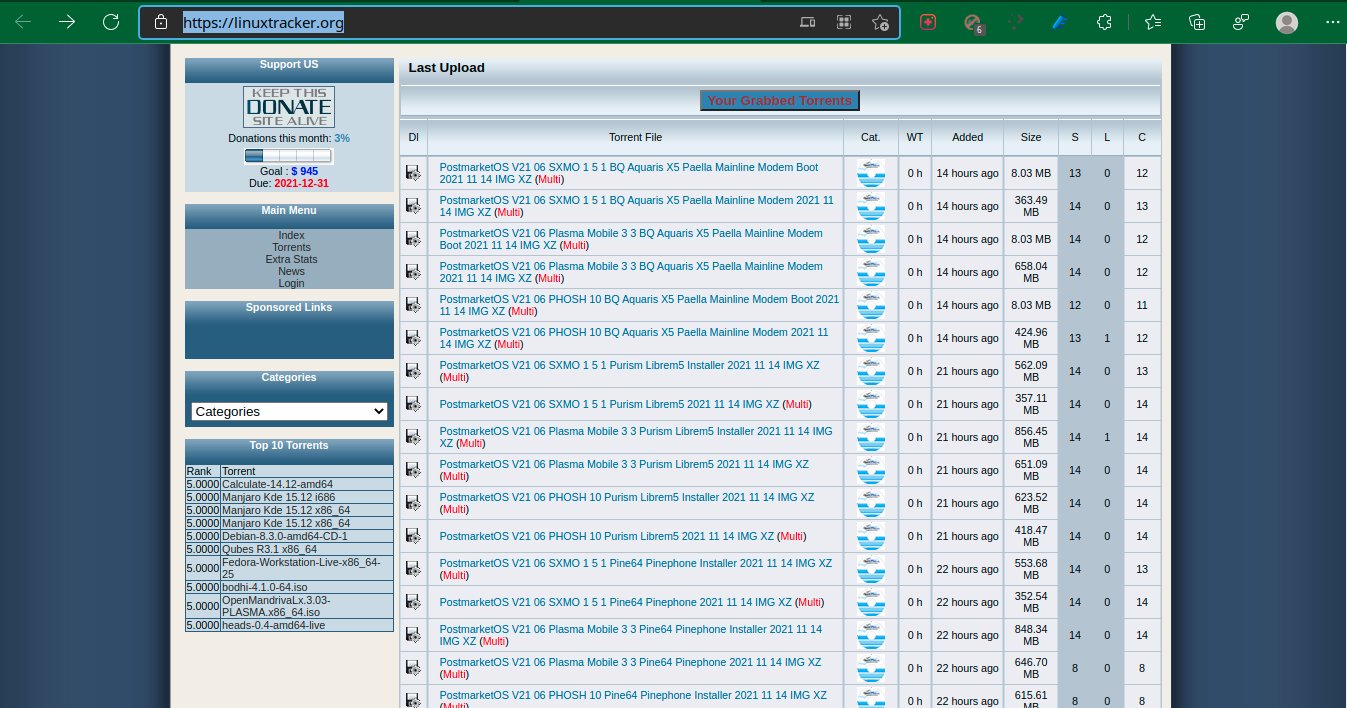

Linux Tracker é um rastreador popular que permite aos clientes BitTorrent encontrar, baixar e compartilhar as distribuições Linux mais populares.

Uma rede BitTorrent é composta por um grupo de computadores denominado "enxame". O processo começa quando um dos participantes carrega um arquivo usando um cliente BitTorrent. A função do cliente BitTorrent é entrar em contato com um "rastreador" que foi especificado no arquivo .torrent no momento de sua criação. O rastreador é um servidor especial que rastreia os computadores conectados, cuidando para compartilhar seus endereços IP com outros clientes BitTorrent no enxame. Graças a isso, eles podem se conectar uns com os outros.

Como mencionei na classificação de redes P2P, Também existe um sistema de torrent descentralizado que permite aos clientes BitTorrent se comunicarem entre si sem a necessidade de servidores centrais. Os clientes BitTorrent usam a tecnologia Distributed Hash Table (DHT), permitindo que cada cliente BitTorrent funcione como um nó. Com este modo, quando um torrent é adicionado usando um "link magnético", o nó DHT contata nós próximos e esses outros nós contatam outros nós até que localizem as informações sobre o torrent.

Em outras palavras, cada par se torna um rastreador. A tecnologia DHT pode funcionar em conjunto com os rastreadores tradicionais, fornecendo redundância no caso de o rastreador falhar. Na verdade, os sites que coletam links de torrent geralmente oferecem as duas opções.

No próximo artigo, vamos nos aprofundar na operação do protocolo BitTorrent

O problema com o artigo amule que você mencionou não é que você prefira usar torrent antes de amule, cada um usa o que quer e é melhor para eles. A questão é que no final do artigo você disse que não recomendava sua instalação e que isso não é justo nem sério.

Que goste mais do torrent não quer dizer que amule não seja um programa válido e claro que serve para depender de quais casos e esse foi o seu grande erro, pois faz o leitor entender que amule não é uma boa opção. Não é bom criticar uma alternativa tão levianamente e com tão pouco julgamento.

Qual seria o problema?

Eu sou um simples usuário, não um especialista em segurança de computador ou um policial. Nem é um padre.

O que eu recomendo ou não recomendo é irrelevante.

Nisso você se engana, está escrevendo um artigo em um blog que muitas pessoas podem ler e ao falar mal de um aplicativo pode estar injustamente desacreditando-o, é por isso que o disse.

Se você escreve um artigo em um blog público, você tem que ser responsável pelo que escreve, não precisa ser um padre, um agente da lei e tudo o que você diz.