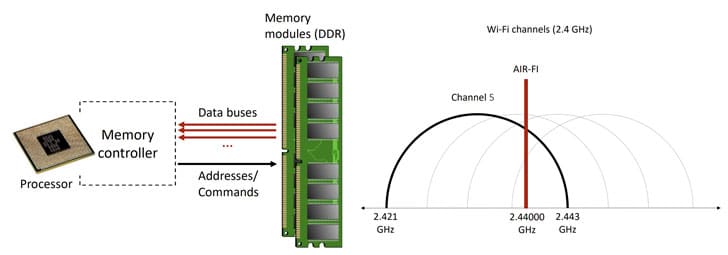

Pesquisadores da Universidade Ben-Gurion, estudando métodos ocultos de transmissão de dados de computadores isolados, desenvolveram um novo método organização de um canal de comunicação chamado «AIR-FI», que permite, através manipulando chips de memória DDR, gerar um sinal de rádio a uma frequência de 2.4 GHz, que pode ser capturado por um dispositivo habilitado Wi-Fi a vários metros de distância.

Do ponto de vista prático, o método pode ser usado para transferir chaves de criptografia, senhas e dados secretos de um computador que não possui conexão de rede e está infectado com spyware ou malware.

Sobre AIRFI

Os investigadores conseguiu atingir uma taxa de transferência de 100 bits por segundo colocação de receptores Wi-Fi, como um smartphone ou laptop, a uma distância de 180 cm. A taxa de erro de transmissão foi de 8,75%, mas códigos de correção de erros foram usados para identificar e corrigir falhas de transmissão.

Para organizar um canal de transferência de dados, basta iniciar um processo normal do usuárioo que ele pode ser executado em uma máquina virtual. Para recepção, é necessário um dispositivo com um chip sem fio capaz de monitorar o ar de baixo nível (no experimento, adaptadores sem fio baseados em chips Atheros AR92xx e AR93xx foram usados com firmware modificado que transmite informações sobre os parâmetros de sinal adequados para análise espectral).

Ao gerar um sinal, A capacidade de memória DDR4-2400 foi usada operando a uma frequência de 2400 MHz para gerar interferência eletromagnética quando o controlador acessa o módulo de memória por meio de barramentos de dados diferentes.

O alcance do Wi-Fi cai nas frequências 2.400-2.490 GHz, ou seja, ele cruza a frequência em que a memória opera.

Os investigadores descobri que com tráfego intenso simultaneamente em diferentes barramentos de dados, ondas eletromagnéticas são emitidas a uma frequência de 2,44 Ghz, que são capturados pela pilha sem fio 802.11.

Com módulos de memória diferentes de DDR4-2400, o método é aplicável quando a frequência da memória é alterada programaticamente, o que é permitido na especificação XMP (Extreme Memory Profile).

Para gerar um sinal, acesso simultâneo ao barramento de threads de execução paralela foi usado vinculado a diferentes núcleos de CPU. Codificação de informação útil em sinal é realizado usando modulação OOK mais simples (codificação on-off) com chaveamento de amplitude (ASK), em que "0" e "1" são codificados configurando diferentes amplitudes de sinal e as informações são transmitidas a uma taxa fixa. - um bit por milissegundo.

A transferência "1" executa uma série de gravações na memória causadas pela cópia sequencial de 1 MB de dados entre as duas matrizes. Ao transmitir "0", o algoritmo não executa nenhuma ação durante o tempo alocado para transmitir um bit. Portanto, a transmissão de "1" gera a emissão do sinal, e na transmissão de "0" o sinal desaparece.

Entre as medidas para neutralizar o uso do método AIR-FI, o zoneamento do território é mencionado com a criação de um perímetro na organizaçãon, dentro do qual é proibido transportar equipamentos com chips sem fio, além de colocar o gabinete do computador em uma gaiola de Faraday, gerar ruído nas frequências de Wi-Fi, iniciar processos em segundo plano que são operações de memória executadas aleatoriamente e monitorar o aparecimento no sistema de processos suspeitos que executam operações de memória anormais.

Além disso, na página de pesquisadores, uma seleção de métodos de transmissão é formada de dados ocultos que eles identificaram usando formas de vazamento eletromagnético, acústico, térmico e de luz:

- PowerHammer: Organiza o envio de dados pela rede elétrica, manipula a carga na CPU para alterar o consumo de energia ODINI: Demonstrações de extração de dados de um dispositivo localizado em uma sala blindada (gaiola de Faraday) por meio da análise das oscilações magnéticas de baixa frequência que ocorrem durante a operação da CPU.

- MAGNETO: extração de dados baseada na medição das flutuações do campo magnético que ocorrem durante a operação da CPU.

- AirHopper: transferência de dados a uma taxa de até 60 bytes por segundo de um PC para um smartphone por meio de análise em um smartphone com sintonizador FM de interferência de rádio que ocorre quando as informações são exibidas na tela.

- BitWhisper - Transferência de dados a uma distância de até 40 cm a uma taxa de 1 a 8 bits por hora, medindo as flutuações na temperatura do gabinete do PC.

- GSMem: extração de dados a uma distância de até 30 metros, criando interferência eletromagnética na frequência das redes GSM capturadas pelo smartphone.

fonte: https://cyber.bgu.ac.il