Shadowsocks Outline obsługuje tylko zestawy szyfrów AEAD

Ostatnio uruchomienie nowa wersja serwera proxy serwer-ss-konspektu 1.4, oferuje nasz konfigurator używa protokołu Shadowsocks aby ukryć charakter ruchu, ominąć zapory sieciowe i oszukać systemy inspekcji pakietów.

Serwer rozwijany jest przez projekt Outline, który zapewnia również interfejs powiązania i kontroli aplikacji klienckiej, który pozwala użytkownikowi szybko wdrożyć wielodostępne serwery Shadowsocks oparty na serwerze ss-schema w środowiskach chmury publicznej lub na własnym komputerze.

Oprócz tego możliwe jest zarządzanie nimi przez interfejs sieciowy i organizowanie dostępu użytkownika za pomocą hasła. Jigsaw odpowiada za rozwój i utrzymanie kodu, dział w Google stworzony w celu opracowywania narzędzi do obchodzenia cenzury i umożliwienia swobodnej wymiany informacji.

O Outline-ss-server

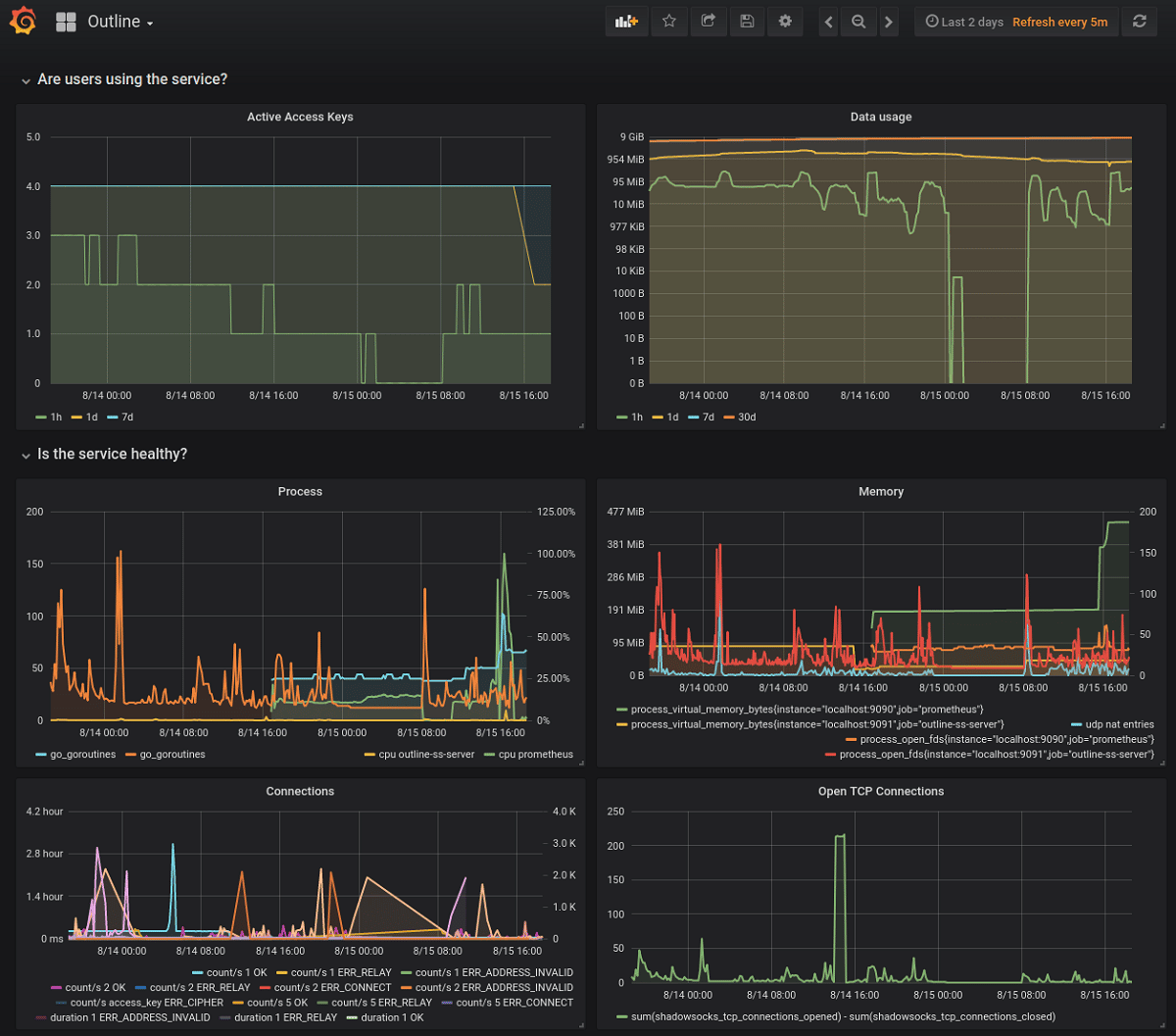

Różnice między outline-ss-server i go-shadowsocks2 sprowadzają się do obsługi łączenia wielu użytkowników. poprzez jeden port sieciowy, możliwość otwierania wielu portów sieciowych w celu odbierania połączeń, obsługa gorących restartów i aktualizacji konfiguracji bez przerywania połączeń, wbudowane narzędzia do monitorowania i pomiaru ruchu oparte na platformie prometheus .io.

Warto wspomnieć, że w ostatnim czasie główna działalność projektu Shadowsocks skupiała się na rozwoju nowego serwera w języku Rust, a implementacja Go nie była aktualizowana od ponad roku i jest zauważalnie opóźniona w funkcjonalności.

Serwer ss-schema zapewnia również ochronę przed żądaniami odpytywania i atakami powtórek ruchu. Atak poprzez żądania weryfikacji ma na celu określenie obecności serwera proxy, na przykład atakujący może wysłać zestawy danych o różnych rozmiarach do docelowego serwera Shadowsocks i przeanalizować, ile danych odczyta serwer przed stwierdzeniem błędu i zamknięciem połączenia. . Atak polegający na powtórzeniu polega na przejęciu sesji między klientem a serwerem, a następnie próbie ponownego wysłania przechwyconych danych w celu ustalenia obecności serwera proxy.

Aby chronić przed atakami poprzez zapytania weryfikacyjne, serwer Outline-ss-server, gdy nadejdą złe dane, nie przerywa połączenia i nie wyświetla błędu, zamiast tego nadal otrzymuje informacje, działając jak rodzaj czarnej dziury. Aby zabezpieczyć się przed powtórką, dane otrzymane od klienta są również sprawdzane pod kątem powtórzeń za pomocą sum kontrolnych przechowywane dla ostatnich tysięcy sekwencji uzgadniania (maksymalnie 40 tysięcy, rozmiar jest ustawiany przy starcie serwera i zajmuje 20 bajtów pamięci na sekwencję). Aby zablokować powtarzające się odpowiedzi z serwera, wszystkie sekwencje uzgadniania serwera używają kodów uwierzytelniania HMAC z 32-bitowymi etykietami.

Pod względem poziomu ukrywania ruchu, protokół Shadowsocks w implementacji serwera ss-scheme jest zbliżony do wtykowego transportu Obfs4 w anonimowej sieci Tor. Protokół został stworzony w celu ominięcia chińskiego systemu cenzury ruchu („Wielka chińska zapora sieciowa”) i pozwala dość skutecznie ukryć ruch przekazywany przez inny serwer (ruch jest problematyczny do zidentyfikowania ze względu na podłączenie losowego źródła i symulację ciągłego pływ).

SOCKS5 jest używany jako protokół dla żądań proxy: Proxy zgodne z SOCKS5 jest uruchamiane w systemie lokalnym, który kieruje ruch do zdalnego serwera, z którego wykonywane są żądania. Ruch pomiędzy klientem a serwerem odbywa się w zaszyfrowanym tunelu, ukrywając fakt, że tworzenie jest głównym zadaniem Shadowsocks. Obsługiwane jest tunelowanie TCP i UDP, podobnie jak tworzenie dowolnych tuneli, nie ograniczających się do SOCKS5, przy użyciu wtyczek przypominających wtykowe transporty w Toru.

do osoby zainteresowane projektem, powinieneś wiedzieć, że Outline-ss-server jest napisany w Go i wydany na licencji Apache 2.0. Podstawą jest kod serwera proxy go-shadowsocks2, stworzony przez społeczność programistów Shadowsocks.