Jesteśmy bardzo przyzwyczajeni do rozmów o rozwiązaniach bezpieczeństwa opartych na oprogramowaniu, takich jak antywirus, firewall, IDS, programy szyfrujące, 2FA itp. Jednak w przypadku niektórych użytkowników zabezpieczenia sprzętowe jest nieco bardziej w cieniu, mimo że w niektórych przypadkach mogłyby być mocniejsze i łatwiejsze do wdrożenia.

Dlatego poświęciłem ten artykuł szczególnie zapewnić te rozwiązania sprzęt do ochrony, z którego możesz korzystać w domu lub w firmie:

Klawisze U2F

Te Klawisze U2F są tanie i jest to rodzaj sprzętowego systemu podwójnego uwierzytelniania. Aby korzystać z tego urządzenia USB wystarczy podłączyć je do komputera tak jak pendrive'a, tylko za pierwszym razem wygeneruje losową liczbę do wygenerowania różnych skrótów, które będą używane do logowania się na połączonych platformach lub usług.

Kiedy musisz się zalogować do tej usługi, wystarczy podłączyć klucz USB do portu i poczekać na przeglądarka rozpoznaje to i sprawdza. W ten sposób inne osoby bez tego urządzenia nie będą mogły uzyskać dostępu do Twojego konta, nawet jeśli znają hasło.

Te klucze są zwykle compatibles z głównymi przeglądarkami internetowymi, takimi jak Mozilla Firefox, Google Chrome, Opera itp., a także z niektórymi znanymi usługami, takimi jak Google (GMAIL, Docs, Adsense,…), Dropbox, GitHub, Facebook itp.

Jeśli odważysz się kupić któryś z tych kluczy USB, oto kilka rekomendacje (ważne, aby posiadali certyfikat FIDO2):

zapora sprzętowa

Un zapora, czyli zapory, to system obronny, który blokuje nieautoryzowany dostęp do sieci lub umożliwia komunikację autoryzowaną przez użytkownika lub administratora systemu. Cóż, oprócz tych opartych na oprogramowaniu, są też takie oparte na sprzęcie.

Te urządzenia mogą być interesujące dla firm i serwerów, będąc w stanie skonfigurować je w sposób podobny do routera, z poziomu interfejsu WWW za pomocą przeglądarki. Ponadto, będąc między Internetem a routerem, wszystkie urządzenia podłączone do tego routera będą chronione, bez konieczności konfigurowania każdego z nich.

Urządzenia te można znaleźć w bardziej kompaktowej formie, podobnej do routera, do domu lub do szaf serwerowych. Trochę rekomendacje dźwięk:

- Dla domu:

- Dla firmy:

- Do serwera (rack):

Router VPN i skrzynka VPN

Jak wiesz, jeden VPN (Virtual Private Network) umożliwia utworzenie zaszyfrowanego kanału do bezpieczniejszego przeglądania Internetu. Ponadto uniemożliwi to dostęp do Twoich danych przeglądania przez dostawcę usług internetowych, będziesz mógł uzyskać dostęp do zablokowanych treści w Twojej okolicy, zmieniając adres IP na inny kraj, poprawi to Twoją anonimowość itp. Z wielu z tych usług można korzystać za pośrednictwem aplikacji klienckich, jednak należy je zainstalować na każdym urządzeniu, z którym łączysz się z siecią, aby wszystkie były chronione przez VPN.

- Najlepsze usługi VPN

Jednym z rozwiązań jest użycie router/pudełko VPN który pozwala skonfigurować te usługi (ExpressVPN, NordVPN, VyperVPN, CyberGhost, Surfshark, IPVanish...), a tym samym wszystkie urządzenia, z którymi się łączysz, będą chronione (urządzenia mobilne, telewizory smart, konsole, komputery PC, IoT itp. ). Nawet jeśli nie było aplikacji klienckiej dla tej platformy.

Kilka zalecenia routera dobre w użyciu z VPN:

Shellfire ma również skrzynka VPN, które są automatyczne i automatycznie konfigurowane, aby ułatwić pracę użytkownikom nietechnicznym:

sprzęt szyfrujący

El szyfrowanie jest to zwykle nieco "ciężkie" zadanie dla sprzętu. Istnieją jednak sprzętowe karty szyfrujące lub urządzenia wspomagające oprogramowanie. Systemy te implementują do tego dedykowany procesor, co może być zaletą. Niektóre są oparte na chipach ARM, na x86, również w formacie karty PCI, klucze USB do szyfrowania danych itp.

Niektóre z najbardziej praktycznych rozwiązań, aby mieć swój zaszyfrowane dane są Klucze USB i zewnętrzne dyski twarde mają wbudowany system szyfrowania. tutaj możesz znaleźć kilka zaleceń się:

Masz także Sprzęt NAS z szyfrowaniem sprzętowym w tym, aby Twoja „chmura” była prywatna i bezpieczna, na przykład:

Sprzęt tokena PKI

L Tokeny PKI są to urządzenia sprzętowe, które bezpiecznie przechowują klucze prywatne i certyfikaty cyfrowe. Gdy musisz zaszyfrować, odszyfrować lub podpisać dla jakiegoś rodzaju usługi, procedury itp., możesz bezpiecznie korzystać z tych urządzeń.

Na rynku można znaleźć kilka z tych rozwiązań, jak Grupa Thales, zabezpieczenia makr, te mikrokosmos, itp.

Masz też do dyspozycji kilka Czytniki SmartCard lub smart card, a także dla elektronicznego DNI do przeprowadzania transakcji online. Niektóre z tych zalecanych urządzeń to:

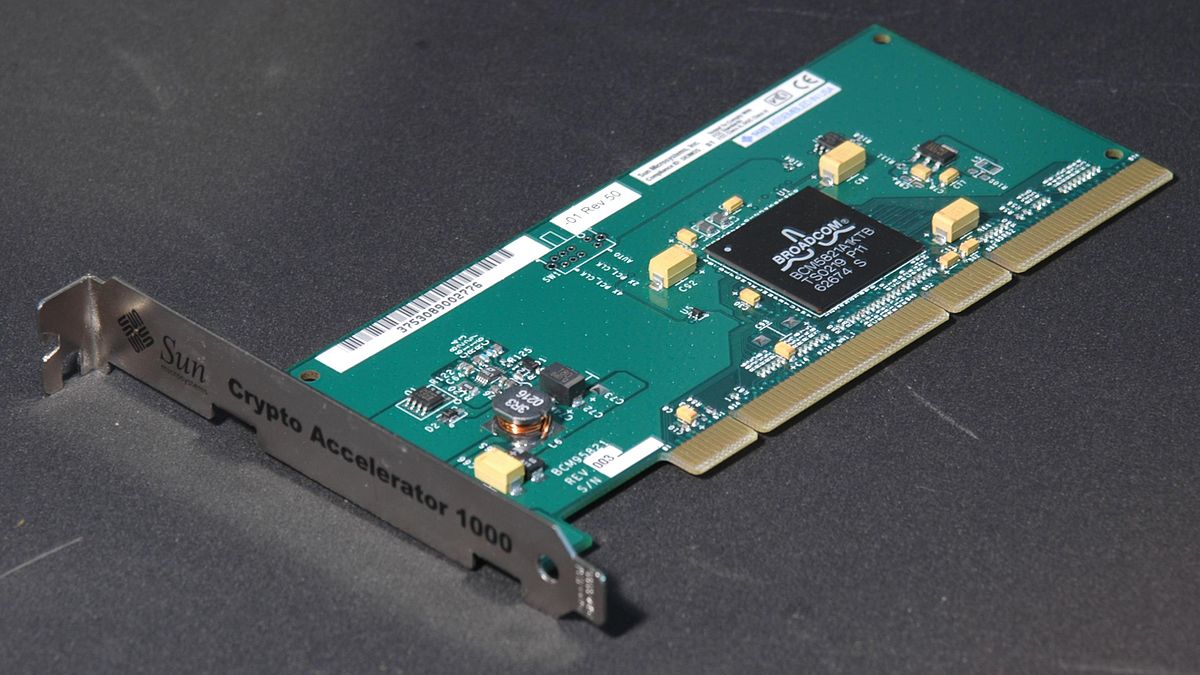

Akcelerator SSL/TLS

L sprzętowe akceleratory SSL/TSL Są to urządzenia, które również przyczyniają się do bezpieczeństwa i można je znaleźć w różnych formatach, takich jak karty rozszerzeń PCI, oprócz tego, że są instalowane w stojakach. Sposób na odciążenie procesora od tej pracy, ponieważ ten drugi komponent będzie do niego dedykowany. Jednak systemy te nie są używane w domu lub małej firmie, ale na serwerach.

Bezpieczny system płatności sprzętowych

te bezpieczne systemy płatności pod względem sprzętu nie mają też większego sensu w domu, ale dla niektórych organizacji, firm itp. Te systemy HSM to urządzenia zwiększające bezpieczeństwo i odporne na manipulacje, które mogą być używane w branży bankowości detalicznej. W ten sposób zapewnia wysoki poziom ochrony kluczy szyfrujących, kodów PIN klientów używanych w kartach z paskiem magnetycznym, wydaniu chipów EMV (lub podobnych) itp. Niektórzy dostawcy tego typu rozwiązań są Thales, PayCoreusługi takie jak Mój HMS, itp.

Portfel lub portmonetka na kryptowaluty

Portfellub portfel, portfel, portfel wirtualny, czy jakkolwiek chcesz to nazwać, to system do przechowywania i zarządzania Twoimi aktywami w kryptowalutach. Może być wdrażany za pomocą oprogramowania lub sprzętu, przeznaczony wyłącznie do przechowywania kluczy publicznych i prywatnych kryptowalut.

Kilka zalecenia dotyczące zakupów dźwięk:

Czujniki biometryczne

Istnieje kilka rodzajów czujnik biometryczny w celu poprawy bezpieczeństwa sprzętu, który może zastąpić metody dostępu tradycyjnymi danymi uwierzytelniającymi (nazwą użytkownika i hasłem) poprzez rozpoznawanie unikalnych parametrów biometrycznych każdej osoby. Na przykład jest kilka takich jak:

- Czujniki odcisków palców.

- Rozpoznawanie twarzy.

- rozpoznawanie tęczówki.

- Rozpoznawanie mowy.

- Geometria dłoni.

- Weryfikacja podpisu.

Mogą być używane do różne aplikacje, od dostępu do usługi lub logowania, po otwieranie drzwi itp. Innymi słowy, mogą nie tylko pomóc poprawić bezpieczeństwo cyfrowe, ale także na poziomie fizycznym lub obwodowym. Niektóre urządzenia, które mogą Cię zainteresować to:

Zamek Kensington i podobne

Słynny blokada Kensingtona Jest to złącze zabezpieczające, które można włożyć do małego otworu znajdującego się w niektórych modelach laptopów i którego celem jest zapobieganie kradzieży tych urządzeń. Służy do zakotwiczenia zamka i został zaprojektowany i wyprodukowany przez firmę Kensington Computer Products. Obecnie istnieją inne marki, które oferują podobne rozwiązania.

Kilka zalecenia dotyczące zakupów dźwięk:

inni

tam również wiele innych rozwiązań aby poprawić bezpieczeństwo sprzętu, niektóre nie bez kontrowersji, inne bardzo tanie i praktyczne. Od zwykłych osłon na przednie aparaty (kamerka laptopa, AIO, telefony komórkowe), aby nie monitorowały Cię bez Twojej zgody, po fałszywe generatory danych, takie jak ładowarka Błoto.