Kolejny artykuł na temat jego vs. sudo. Program su jest szeroko stosowany w systemach operacyjnych typu Unix, aby uzyskać dostęp jako root i uzyskać niezbędne uprawnienia do wykonywania innych poleceń z terminala, a nawet niektóre programy z graficznym interfejsem użytkownika mają rozszerzenia, które w razie potrzeby graficznie proszą o to hasło.

Jak już wiesz, su jest akronimem „zastępczy użytkownik” (zmiana użytkownika) lub superużytkownik (superużytkownik), istnieje kilka opinii. Tak czy inaczej, to nie jest naprawdę ważne dla Twojej firmy. Dobrą rzeczą jest to, że daje nam całkowitą kontrolę po wprowadzeniu hasła roota i wprowadzeniu wielu modyfikacji i administracji systemem, których bez uprawnień nie moglibyśmy uzyskać.

su –c “comando”

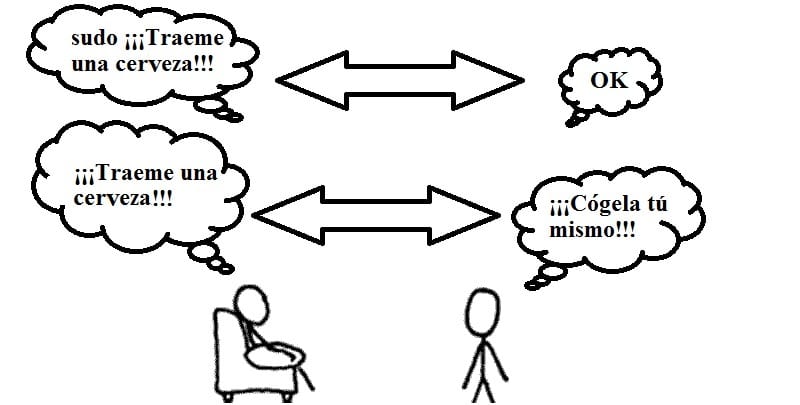

Drugim narzędziem jest sudo (super użytkownik), który jest bardzo podobny do su, ale z pewnymi ograniczeniami. Jednak pomimo tego, że jest bardziej restrykcyjny i nie daje całkowitej kontroli, jest mniej bezpieczny, a jego użycie jest zawsze zalecane w sposób kontrolowany, a praca, którą chcemy wykonać, nie pozwala nam wykonać bez uprawnień.

Sudo zostało napisane przez Bob Coggeshall i Cliff Spencer w latach osiemdziesiątych, kiedy studiowali na wydziale informatyki na New York University. Obecnie jest zarządzany przez jednego z programistów OpenBSD, Todda c. Miller we współpracy z Chrisem Jepewayem i Aaronem Spanglerem. Jest kompatybilny z różnymi systemami operacyjnymi, takimi jak GNU / Linux, BSD i pochodne oraz Mac OS X, ...

Wersje były publikowane na przestrzeni lat zmodyfikowane i ulepszone sudo, aby działało w najlepszy możliwy sposób i było tak bezpieczne, jak to tylko możliwe. Sposób użycia jest podobny do su, wpisujesz je i podajesz hasło, aby chwilowo uzyskać uprawnienia (okres karencji), ale hasło roota nie jest potrzebne, tylko hasło użytkownika.

sudo “comando”

Pozwalając uzyskać przywileje dla każdego użytkownika sudo jest mniej zalecane i niepewne niż su, jak już powiedzieliśmy, ale może być szybsze lub bardziej praktyczne pod pewnymi względami. Z tego powodu nie wszystkie dystrybucje go integrują. Jeśli chcesz, aby sudo było bezpieczniejsze, możesz zmodyfikować plik sudoers znaleziony w katalogu / etc. W ten sposób wyeliminujesz „okres karencji” dla niewdzięcznika, aby użył go do zła:

sudo nano /etc/sudoers

I na koniec piszesz co następuje líneaz zachowaniem spacji, wielkich i małych liter i bez błędów, a następnie zapisz dokument i gotowe:

Defaults:ALL timestamp_timeout=0

Plik / etc / sudoers Zawiera listę użytkowników, którzy mogą lub nie mogą uruchamiać określonych programów i plików. Za pomocą innego programu lub polecenia o nazwie „visudo” możemy dalej modyfikować plik / etc / sudoers. Więcej informacji na jego temat można znaleźć w jego instrukcji. Zaletą visudo jest to, że edytuje plik bez ryzyka.

Artykuł jest prawie doskonały, po prostu nie wiem, co znaczy „piwo”, chyba miał na myśli: „piwo”;)

Człowieku, że każdy użytkownik może mieć dostęp do uprawnień roota, nie jest prawdą, użytkownik musi mieć uprawnienia administratora, jeśli nie nadam im tych uprawnień, sudo nie będzie działać.

Co za bałagan w artykule, nie mają pojęcia, o czym mówią.

Wątpię, czy kiedykolwiek widzieli terminal * nix w swoim życiu.