Grupa badaczy z Uniwersytetu w Amsterdamie i Szwajcarskiej Wyższej Szkoły Technicznej w Zurychu opracował technikę ataku sieciowego „NetCAT” (Network Cache ATtack) że pozwala na wykorzystanie metod analizy danych z kanałów zewnętrznych aby zdalnie określić klawisze naciskane przez użytkownika podczas pracy w sesji SSH. Problem pojawia się tylko na serwerach korzystających z technologii RDMA (Remote Direct Memory Access) i DDIO (Direct I / O to Data).

Intel uważa, że atak jest trudny do zrealizowania w praktyce.a, ponieważ wymaga dostępu atakującego do sieci lokalnej, oprócz warunków i organizacji komunikacja hosta wykorzystanie technologii RDMA i DDIO, które są powszechnie stosowane w izolowanych sieciach, na przykład tam, gdzie działają klastry.

Metoda zastosowana do ataku przypomina podatność Throwhammer, który umożliwia zmianę zawartości poszczególnych bitów w pamięci RAM poprzez manipulację pakietami sieciowymi w systemach RDMA.

Naukowcy komentują, że:

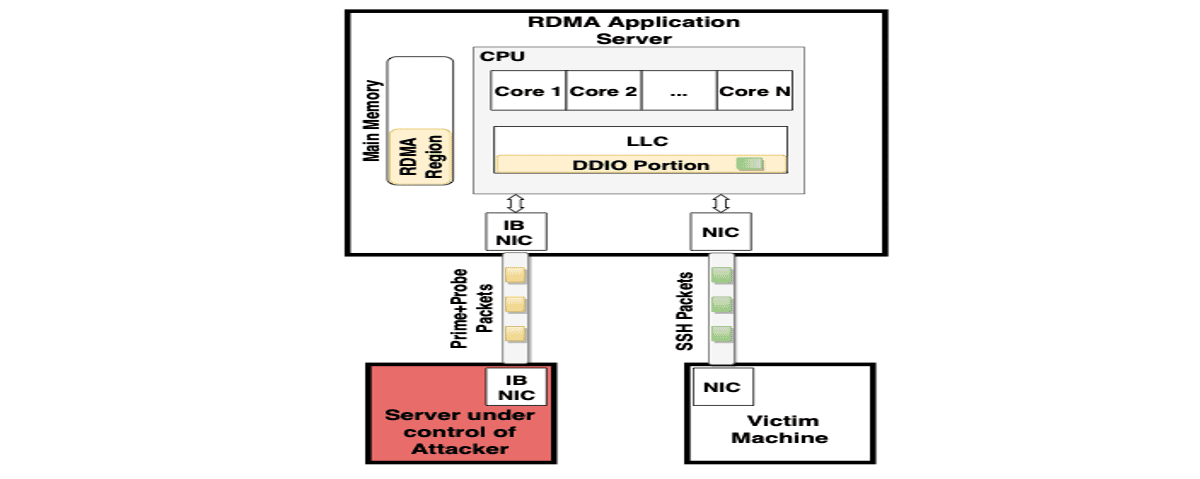

Nowy problem wynika z minimalizacji opóźnień poprzez zastosowanie mechanizmu DDIO, który zapewnia bezpośrednią interakcję karty sieciowej z innymi urządzeniami peryferyjnymi z pamięcią podręczną procesora (podczas przetwarzania pakietów karty sieciowej dane są buforowane i pobierane z pamięci cache, bez dostęp do pamięci).

Dzięki DDIO pamięć podręczna procesora zawiera również dane generowane podczas złośliwej aktywności sieciowej.

Atak NetCAT polega na tym, że karty sieciowe przechowują dane w pamięci podręcznej aktywnie, a szybkość przetwarzania pakietów w nowoczesnych sieciach lokalnych jest wystarczająca, aby wpłynąć na zapełnianie pamięci podręcznej i określić obecność lub brak danych w pamięci podręcznej poprzez analizę opóźnień transmisji danych.

Podczas korzystania z sesji interaktywnych na przykład przez SSH, pakiet sieciowy jest wysyłany natychmiast po naciśnięciu klawiszaOznacza to, że opóźnienia między pakietami są skorelowane z opóźnieniami między naciśnięciami klawiszy.

Korzystając z metod analizy statystycznej i biorąc pod uwagę, że opóźnienia między naciśnięciami klawiszy na ogół zależą od położenia klawisza na klawiaturze, możliwe jest z pewnym prawdopodobieństwem odtworzenie informacji wejściowych. Na przykład większość ludzi ma tendencję do wpisywania „s” po „a” znacznie szybciej niż „g” po „s”.

Informacje buforowane przez procesor pozwalają również ocenić dokładny czas pakietów wysłanych przez kartę sieciową podczas przetwarzania połączeń, takich jak SSH.

Generując określony przepływ ruchu, osoba atakująca może określić, kiedy nowe dane pojawią się w pamięci podręcznej związane z określoną aktywnością w systemie.

Do analizy zawartości cache'u wykorzystywana jest metoda Prime + Probe, polegająca na zapełnieniu cache zbiorem wartości referencyjnych i pomiarze czasu dostępu do nich podczas wypełniania w celu określenia zmian.

Możliwe, że technika propozycję można użyć do określenia nie tylko naciśnięcia klawiszy, ale także inne typy wrażliwych danych buforowanych przez procesor.

W naszym ataku wykorzystujemy fakt, że serwer aplikacji z obsługą DDIO ma współdzielony zasób (pamięć podręczną ostatniego poziomu) między rdzeniami procesora a kartą sieciową. Wykonujemy inżynierię wsteczną ważnych właściwości DDIO, aby zrozumieć, w jaki sposób pamięć podręczna jest współdzielona z DDIO.

Potencjalnie atak można przeprowadzić, gdy RDMA jest wyłączone, ale bez RDMA jego skuteczność jest zmniejszona, a wykonanie jest znacznie skomplikowane.

Możliwe jest również użycie DDIO do zorganizowania ukrytego kanału komunikacyjnego używanego do przesyłania danych po włamaniu na serwer, z pominięciem systemów bezpieczeństwa.

źródło: https://www.vusec.net