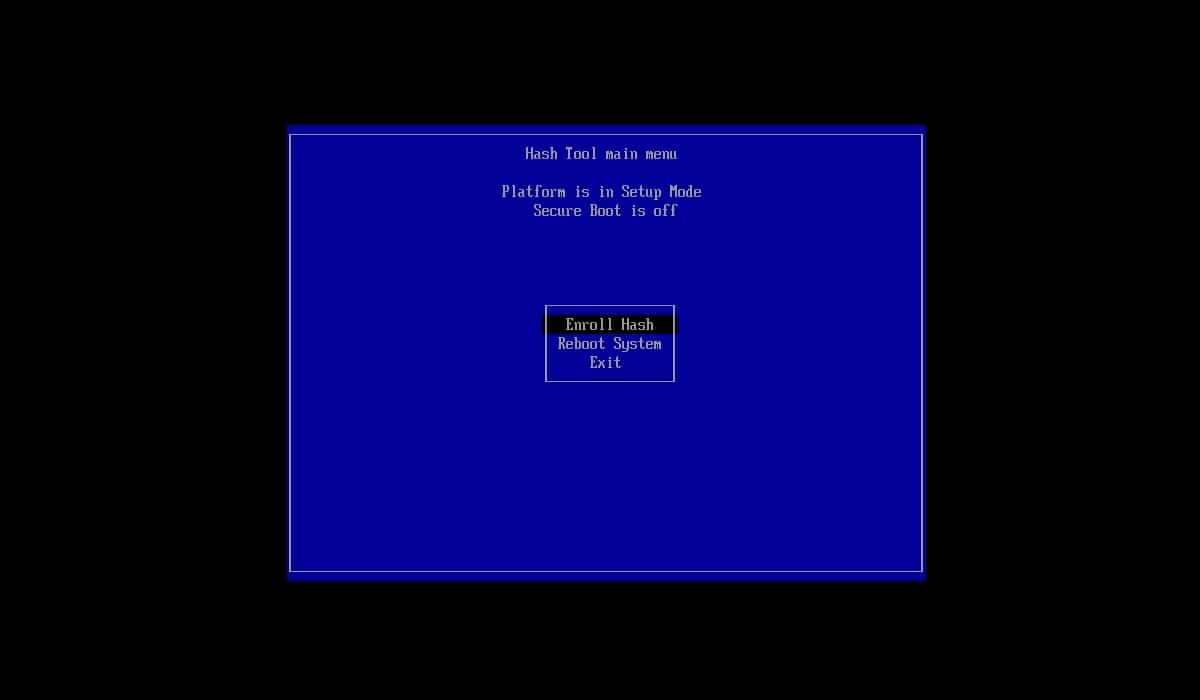

Z pewnością ekran, który widzisz na tym obrazku, kiedykolwiek ci się pojawił. Pojawia się po aktualizacji niektórych sterowników jądra. Gdy zostaną zaktualizowane, po ponownym uruchomieniu komputera prawdopodobnie pojawią się te ekrany. Nie powinieneś się bać, nie powinieneś się martwić, ale powinieneś wiedzieć co to za MOK i dlaczego tak się dzieje.

Jak jest dość częsta wątpliwość wśród niektórych użytkowników spróbuję wyjaśnić tutaj wszystko, co powinieneś wiedzieć o MOK i tego typu ekranach, które są wyświetlane przy niektórych okazjach ...

Pierwszą rzeczą jest powiedzenie, że klucz właściciela maszyny lub MOK (klucz właściciela maszyny) jest to sposób na zapewnienie procesu rozruchu. Robi to, zezwalając na działanie tylko tych komponentów i sterowników, które zostały zatwierdzone przez system operacyjny. Wszystko to wynika z implementacji słynnego Bezpiecznego rozruchu systemów UEFI.

MOK musi być wdrożony przez BIOS / UEFI lub jakiś podstawowy kod startowy zespołu. W ten sposób można wykonać tylko podpisany kod, aby temu zapobiec złośliwy lub nieautoryzowany kod może działać podczas ładowania systemu operacyjnego. Po uruchomieniu system operacyjny może przejąć tę odpowiedzialność.

Z pewnością, kiedy zainstalowałeś moduł jądra lub sterownik, z pewnością musiałeś wygenerować Claves, użyj mokutil itp., jeśli tak, powodem jest to, że MOK używa kryptografii z kluczem publicznym. Na przykład na pewno przydarzyło Ci się to w przypadku kontrolera vboxdrv dla VirtualBox. Dlatego możesz samodzielnie wygenerować parę kluczy, a następnie podpisać moduły, aby można je było wykonać.

To spora zaleta, ponieważ wcześniej tak nie było i wszystko musiało przejść przez szczęśliwy system Microsoftu. Więc Potrzebowałeś SHIM, rodzaj pośrednika między UEFI a GRUBem.

Ostatecznie rola tych firm jest chronić system cyberprzestępcy lub złośliwe oprogramowanie, które może zostać uruchomione podczas uruchamiania systemu. Jeśli którykolwiek ze składników lub sterowników jądra został zmodyfikowany, zostałby wykryty i uniemożliwiłby uruchomienie.

Teraz Czy jest to naprawdę konieczne we wszystkich zespołach? Prawda jest taka, że nie, o ile nie ma napastnika, który mógłby mieć fizyczny dostęp do komputera i uzyskać uprawnienia. Oznacza to, że w większości domów, jeśli ktoś wszedł do twojego domu i uzyskał dostęp do twojego komputera, myślę, że najmniej obchodzi go to, czy zmodyfikował kod rozruchowy ... Ale może to być dobre w przypadku ujawnionych systemów więcej osób, organizacji tam, gdzie jest więcej pracowników z dostępem itp.