Istnieje nadmiar dystrybucji Linuksa, chociaż większość z nich nie wnosi niczego bardzo przydatnego ani nowego. W tym poście zajmiemy się jednym z wyjątków, ponieważ zobaczymy, jak zainstalować KaliLinux.

Ta dystrybucja oparta na Debianie jest dostosowana do użytku w działaniach związanych z bezpieczeństwem komputera, niewątpliwie jeden z sektorów działalności technologicznej, który w najbliższych latach będzie najbardziej rósł. Fakt, że wszystkie narzędzia, które zawiera Kali Linux, są i będą darmowe (oprócz tego, że są open source), niewątpliwie sprawiają, że jest to opcja do rozważenia.

Co to jest test penetracyjny

Kali Linux to dystrybucja do przeprowadzania testów penetracyjnych.

Test penetracyjny to uSposób na znalezienie luk w systemie komputerowym poprzez symulację ataku podobnie jak przestępcy.

Proces składa się z następujących kroków

- Planowanie: Na tym etapie określane są cele testu oraz w jakiej części systemu zostanie on przeprowadzony. Określa również, jakie rodzaje kontroli będą przeprowadzane i zbierane są niezbędne informacje, aby zakończyły się one sukcesem.

- Badanie: Na tym etapie zostanie podjęta próba zrozumienia, w jaki sposób badana aplikacja zareaguje na próby włamań. Można to zrobić, analizując kod aplikacji przed jej uruchomieniem lub w trakcie jej działania.

- Wyszukiwanie i wykorzystywanie słabych punktów: Na tym etapie testowane są różne rodzaje ataków komputerowych w celu wykrycia luk w zabezpieczeniach, a po ich wykryciu spróbuj je wykorzystać.

- Trwałość dostępu: Celem tego etapu jest próba utrzymania nieupoważnionego dostępu niewykrytym tak długo, jak to możliwe.

- Analiza: Po zakończeniu testu określa, które luki zostały wykryte, jakie informacje zostały uzyskane i jak długo atak trwał bez wykrycia.

Istnieje kilka rodzajów testów penetracyjnych. Niektórzy z nich są:

- Testy zewnętrzne: Są one skierowane na te części systemu komputerowego, do których można uzyskać dostęp z zewnątrz. Tak jest w przypadku aplikacji mobilnych, stron internetowych, serwerów pocztowych czy nazw domen. Podejmowane będą próby ich wykorzystania w celu uzyskania dostępu do danych osobowych.

- Testy wewnętrzne: Symuluje czyjś atak na system od środka. Albo osoba, której faktycznie udzielono dostępu, albo która uzyskała go za pomocą technik phishingu.

- Ślepy test: Oceniający wiedzą, jaki będzie cel, ale nie wiedzą, jaką formę przybierze atak.

- Podwójnie ślepe testy: Menedżerowie ds. bezpieczeństwa nawet nie wiedzą, że ma miejsce test.

- Testy kierowane: Pracownicy ochrony i testerzy znają cele i sposób ataku oraz dzielą się informacjami.

Jak zainstalować Kali Linux

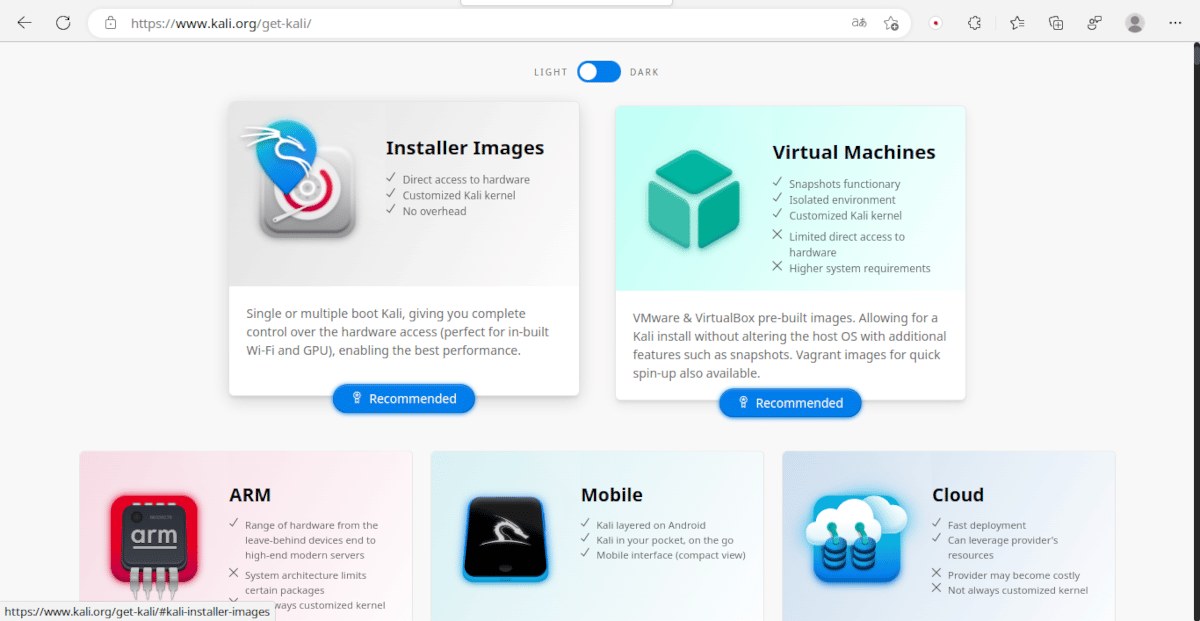

Na stronie Kali Linux znajdujemy różne opcje pobierania. Niektóre można zainstalować, a inne obsługują tryb Live.

Jedną z cech Kali Linux jest to, że można go naprawdę opisać jako wieloplatformowy. ponieważ może działać na komputerach jednopłytowych, takich jak Raspberry Pi, a także na najpotężniejszych komputerach osobistych. Dlatego wybierając co pobrać mamy kilka opcji.

- Obrazy do zainstalowania: Można je zainstalować bez konieczności połączenia z Internetem. W przeciwieństwie do innych dystrybucji Linuksa, nie można ich uruchomić w trybie na żywo (używając pamięci RAM tak, jakby to była dysk). Wersje do zainstalowania są zalecane, gdy nie wiesz, którą opcję wybrać.

- Obrazy do zainstalowania w sieci: Ten nośnik instalacyjny wymaga połączenia z Internetem, aby pakiety mogły zostać zainstalowane. Ma to tę zaletę, że instaluje najnowsze wersje, ale ma tę wadę, że instalacja trwa dłużej. Wymaga mniejszej obsługi pojemności niż poprzednia metoda, a także nie obsługuje trybu na żywo.

- Obrazy na żywo: Można go uruchomić z dysku DVD lub dysku flash bez instalowania lub używania go jako nośnika instalacyjnego, ale w przeciwieństwie do poprzednich metod nie obsługuje dostosowywania.

- Wszystko: Jak sama nazwa wskazuje, ta opcja obejmuje absolutnie całą gamę narzędzi Kali Linux. Wymaga nośnika pamięci o dużej pojemności i jest dostępny w dwóch wersjach: Installable i Live.

Modyfikacje

Wersje do zainstalowania pozwalają nam wybrać pulpit i różne kategorie pakietóws. Domyślnym pulpitem jest XFCE, chociaż możliwe jest również zainstalowanie innych. W ten sam sposób system może być używany z aplikacjami bez interfejsu graficznego.

Dostępne kolekcje pakietów (Metapakietów).

Metapakiety to kategorie lub kolekcje pakietów, które można zainstalować razem. podczas lub po instalacji: Niektóre z nich to:

- kali-desktop-core: Narzędzia wymagane przez aplikacje z interfejsem graficznym

- kali-desktop-e17: Menedżer okien oświecenia

- kali-desktop-gnome: Pulpit GNOME

- kali-desktop-i3: Menedżer okien i3

- kali-desktop-kde: Pulpit KDE

- kali-desktop-lxde: Pulpit LXDE

- kali-desktop-mate: Biurko MATOWE

- kali-desktop-xfce: Pulpit Xfce

- kali-tools-gpu: Narzędzia wymagające intensywnego wykorzystania karty graficznej

- kali-narzędzia-sprzęt: narzędzia do hakowania sprzętu

- kali-tools-crypto-stego: narzędzia oparte na kryptografii i steganografii

- kali-tools-fuzzing: Do protokołów fuzzingu

- kali-tools-802-11:802.11: Narzędzia dla sieci bezprzewodowych

- kali-tools-bluetooth: Analiza urządzeń Bluetooth

- kali-tools-rfid: narzędzia do identyfikacji częstotliwości radiowych

- kali-tools-sdr: definiowane programowo narzędzia radiowe

- kali-tools-voip: narzędzia Voice over IP

- kali-tools-windows-resources: Narzędzia do analizy systemów Windows.

Procedura instalacji

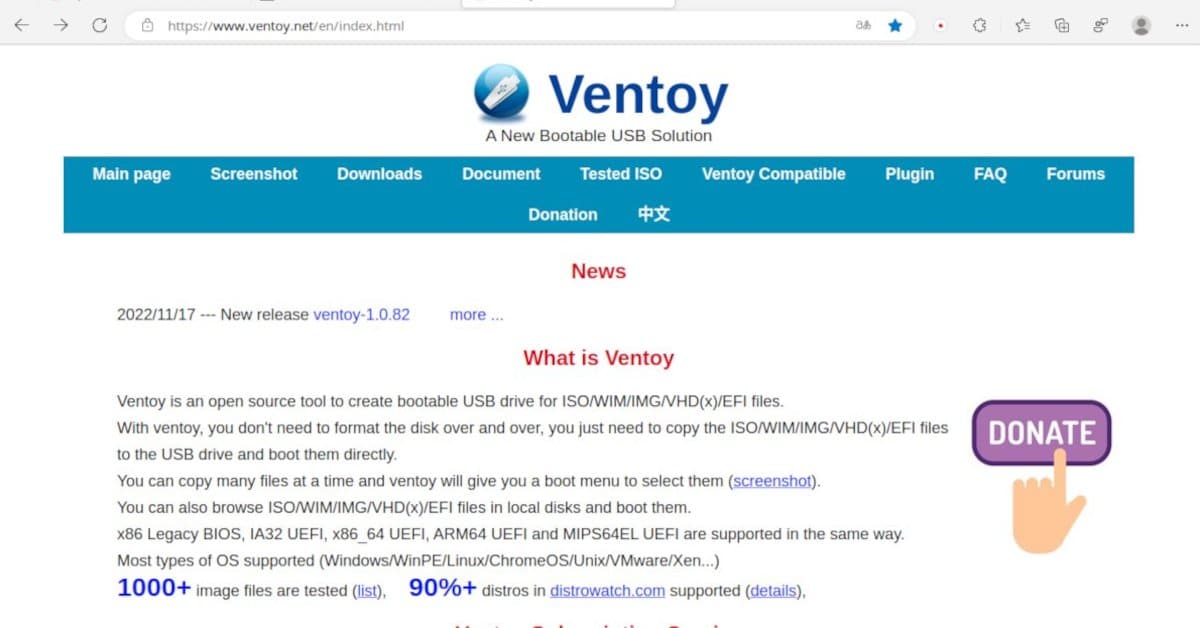

Chociaż istnieje wiele narzędzi do tworzenia nośników instalacyjnych Kali Linux, Ventoy jest idealny, ponieważ musimy tylko przeciągnąć obraz na dysk flash.

Jak powiedzieliśmy, istnieje wiele wariantów Kali Linux z różnymi metodami instalacji.. Skupmy się na 64-bitowym obrazie instalacyjnym. W przypadku innych wersji i architektur można zapoznać się z oficjalna dokumentacja.

Wymagania systemowe to:

- 128 MB pamięci RAM (zalecane 512 MB) i 2 GB miejsca na dysku, jeśli nie jest używany interfejs graficzny.

- Domyślnie 2 GB pamięci RAM i 20 GB miejsca na dysku z pulpitem i kolekcją pakietów.

- Co najmniej 8 GB pamięci RAM dla najbardziej wymagających aplikacji.

Kroki, które należy wykonać, to:

- Rozładowanie obraz Kali Linux.

- Zapisz obraz na instalacyjnym dysku flash. Moja rekomendacja jest taka, aby użyć wietrzny.

- W opcjach systemu BIOS wyłącz bezpieczny rozruch i wybierz dysk flash jako urządzenie rozruchowe.

- Uruchom ponownie system.

- Wybierz tryb instalacji graficzny lub tekstowy.

- Wybierz język.

- Podaj swoją lokalizację geograficzną.

- Określa układ klawiatury. Hiszpański z Hiszpanii lub Ameryki Łacińskiej.

- System spróbuje określić typ połączenia sieciowego. W przypadku sieci bezprzewodowej będziesz musiał wprowadzić odpowiednie dane.

- Jeśli chcesz, możesz wprowadzić nazwę identyfikującą sprzęt w sieci.

- Następnie należy wprowadzić dane konta, w tym imię i nazwisko, nazwę użytkownika i hasło.

- Kolejnym krokiem jest określenie strefy czasowej.

- Następny krok, który dotkniesz, może być prosty lub złożony. Gdy instalator pokaże dostępne dyski, możesz powiedzieć mu, aby używał całego dysku, używał pustego miejsca lub ręcznie ustawiał, gdzie zainstalować Kali Linux i ile miejsca zajmie.

- Zatwierdzamy wybór i decydujemy, czy zaszyfrować dysk.

- Jeśli połączenie internetowe wymaga serwera proxy, wprowadź niezbędne dane.

- Wybierz kategorie pakietów do zainstalowania.

- Określ, gdzie zainstalować program ładujący.

- Po zakończeniu instalacji uruchom ponownie system.