W dzisiejszych czasach przy tak wielu lukach w oprogramowaniu i sprzęcie, w których można wykorzystać te problemy, aby uzyskać zdalny dostęp do niektórych maszyn, a nawet dokonać zdalnej lub lokalnej eskalacji uprawnień na zaatakowanej maszynie, ważne jest, aby wykonać wszystkie niezbędne czynności. procedury i protokoły bezpieczeństwa że wiemy lub mamy do dyspozycji, aby nasze dane były bezpieczne. A jeśli pracujesz z wrażliwymi danymi lub masz firmę, której klienci przekazują Ci informacje, z dużo innych powodów.

Powtarzaliśmy już czynnie i pasywnie, że musisz aktualizować system, unikać połączenia z Internetem, jeśli to możliwe, najbardziej wrażliwe dane powinny być przechowywane na wymiennym lokalnym urządzeniu magazynującym, aby uniknąć tego, że informacje są zawsze dostępne na komputerze, który może być podatny na ataki i oczywiście zawsze rób regularne kopie zapasowe. Poza tym, Zalecam zaszyfrowanie zawartości swoich plików lub wykonaj pełne zaszyfrowanie partycji, aby dane nie były dostępne bez hasła do ich odszyfrowania, nawet jeśli masz dostęp do komputera ...

Co to jest szyfrowanie?

Źródło: Wikipedia

Na wielu stronach internetowych i samouczkach znajdziesz to słowo zaszyfruj i odszyfruj odnoszą się do szyfrowania i deszyfrowania danych komputerowych. Ale jeśli nie wiesz, wspomnę ci o tym, terminy te budzą pewne kontrowersje, chociaż wydaje się, że są dość akceptowane i szeroko rozpowszechnione ze względu na ich częstość, nawet wśród profesjonalistów z branży. Zamieszanie pochodzi z kryptografii lub nauki o ukrywaniu, a dokładniej z angielskiego terminu „encrypt”, który pochodzi od neologizmu bezpośrednio zaczerpniętego z greckiego krypto i który został przetłumaczony bezpośrednio na hiszpański jako szyfrowanie.

Z drugiej strony po hiszpańsku wygląda na to, że mówisz „włóż do krypty” coś „wyjmij coś z krypty”. Jeśli jednak przeanalizujemy język grecki, skąd to wszystko się bierze, czyli „krypto” oznacza ukrywanie się. Możesz jednak użyć terminu, który lubisz najbardziej ... w rzeczywistości RAE zaakceptował go jako synonim szyfrowania. Osobiście wolę nie przywiązywać zbytniej wagi do tych poprawek i wolę używać obu synonimów, pozostawiając „naukę lub sztukę ukrywania” steganografii jako szerszemu terminowi.

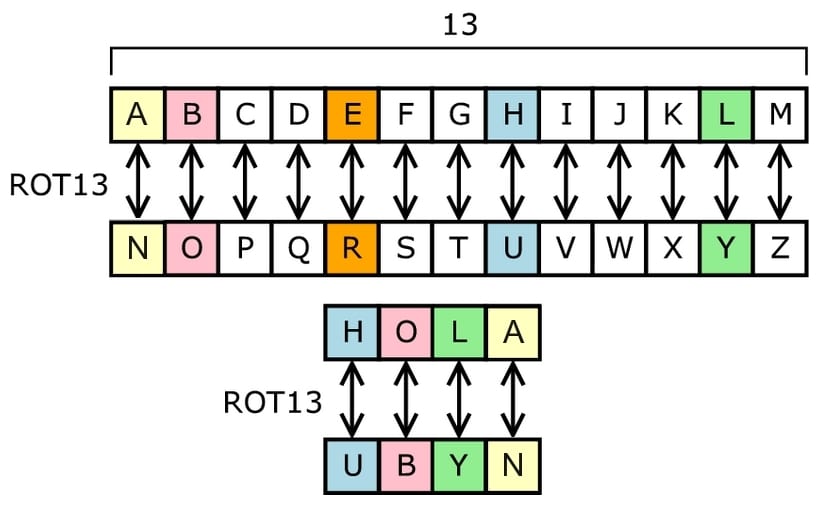

Wniosek, kiedy mówimy o szyfrowanie lub szyfrowanie danych lub wiadomości mamy na myśli procedurę przekształcania informacji, aby w jakiś sposób je chronić. Najczęstszym jest użycie jakiegoś rodzaju zamiany znaków lub algorytmu, aby poufne informacje zostały przekształcone w nic nie znaczący ciąg liter, cyfr i symboli. Podczas gdy procedura deszyfrowania lub deszyfrowania jest procedurą odwrotną, w której te bezsensowne informacje są przekształcane w coś zrozumiałego dla maszyny lub człowieka.

Trochę de Historia

Ta sztuka utrudniania pracy osobom trzecim poprzez przekształcanie informacji to nie jest coś nowego, Robiono to od tysiącleci, a konkretnie ponad 2500 lat temu. Od Egipcjan używających hieroglifów do czasów cesarskiego Rzymu z kodem Cezara, tak zwanego, ponieważ Juliusz Cezar (100 pne - 44 pne) używał go do szyfrowania wiadomości, które wysyłał do swoich żołnierzy, aby jeśli te wiadomości wpadły w ręce wroga, nie mogli ich zrozumieć i nie uzyskali od nich przewagi militarnej.

W bardziej współczesnych czasach mamy również przykład nazistowska maszyna do zagadek, który wykorzystywał serię cylindrów do zakodowania lub zaszyfrowania informacji, które niemieccy dowódcy przekazali żołnierzom, a tym samym uniemożliwić wrogom poznanie ruchów, jakie mieli wykonać żołnierze Hitlera. W rzeczywistości to właśnie te zaszyfrowane wiadomości napędzały komputery w Stanach Zjednoczonych i Anglii, ponieważ pierwsze maszyny obliczeniowe zostały stworzone w celu próby rozszyfrowania tych złożonych wiadomości.

Jak wiesz, jest ich kilka typy szyfrowania, takie jak symetryczne i asymetryczne, a zobaczysz, jak GnuGP lub GPG może działać w obu trybach:

- Szyfrowanie symetryczne- Gdy pojedynczy klucz jest używany do szyfrowania i odszyfrowywania wiadomości, plików itp. W ramach tego typu szyfrowania możemy znaleźć i zastosować różne algorytmy szyfrowania, takie jak AES, DES, 3DES itp.

- Szyfrowanie asymetryczne: w tym przypadku używane są dwa klucze, jeden publiczny i jeden prywatny. Publiczny jest używany do szyfrowania, a prywatny do deszyfrowania. W ramach tego typu szyfrowania mamy również różne algorytmy szyfrowania, takie jak RSA, ElGramal itp.

Klucz osiąga to, że za pomocą tego algorytmu informacja jest przekształcana i nie można jej uzyskać bez klucza do jej odszyfrowania ...

Tło: PGP

Wielu myli PGP z GPG i to nie to samo. PGP to skrót od Pretty Good Privacy i który opisuje program opracowany przez Phila Zimmermanna do szyfrowania, odszyfrowywania i podpisywania danych w celu ich ochrony. Pojawił się w 1991 roku i był dość popularnym programem, który łączył techniki szyfrowania symetrycznego i asymetrycznego w celu zabezpieczenia informacji.

Ale PGP było nieco problematycznym oprogramowaniem ze względu na licencje niektórych algorytmów, nie były one otwarte, aw PGP Inc. byli dość zaniepokojeni patentami, które skłoniły ich do obrania innego kierunku. Zimmermann zrozumiał, że wolny standard dla PGP jest niezbędny ze względu na znaczenie, jakie w tamtym czasie miało PGP, więc zaproponowali standard o nazwie OpenPGPcoś, co stanie się zarodkiem GPG.

Co to jest GPG?

GnuPG lub GPG (GNU Privacy Guard) to oprogramowanie opracowane przez FSF (Free Software Foundation) w celu wdrożenia programu kompatybilności z OpenPGP. Dzięki niemu możesz szyfrować i odszyfrowywać zwykłe wiadomości tekstowe, pliki i składać podpisy cyfrowe w celu zabezpieczenia treści, które przesyłamy pocztą e-mail lub inną usługą sieciową. Ponadto GPG jest bezpłatne i bezpłatne na licencji GPL.

Możesz pracować z konsoli lub terminala za pomocą poleceń lub istnieją również GUI, które można zainstalować lub programy, które pomagają w pracy z GPG, ale z nieco bardziej przyjaznym i intuicyjnym interfejsem dla tych, którzy nie lubią powłoki tak bardzo i wolą zrobić to ze środowiska graficznego. Niektóre z tych programów z pewnością brzmią znajomo, ponieważ są dość popularne w dystrybucjach Linuksa, jak ma to miejsce w przypadku Konik morski.

Samouczek GnuPG:

Jak mówię, nie jest to jedyna alternatywa, jaką mamy w naszej dystrybucji do szyfrowania i odszyfrowywania, ponieważ istnieje wiele innych możliwości poza GPG, takich jak sam OpenPGP. W rzeczywistości poświęciliśmy już niektóre tytuły innym alternatywom, takim jak ecryptfs do szyfrowania katalogów i partycji, cryptmount, ash itp. Ponadto, jeśli zdecydujesz się używać GPG za pośrednictwem któregokolwiek z dostępnych GUI, również możesz to zrobić, ale tutaj opiszę procedurę szybkiego szyfrowania i odszyfrowywania plików za pomocą poleceń z terminala.

Zaszyfruj pliki za pomocą GPG:

Aby zaszyfrować pliki za pomocą GPG z konsoli dystrybucji GNU / Linux, pierwszą rzeczą, którą powinieneś zrobić, jest to zainstalowany GPG w swojej dystrybucji, w tym celu możesz użyć dowolnego narzędzia do zarządzania pakietami, ponieważ zalotność tego narzędzia sprawia, że jest ono dostępne we wszystkich repozytoriach. Na przykład na Debianie i pochodnych możesz spróbować z:

sudo apt-get install gnupg2

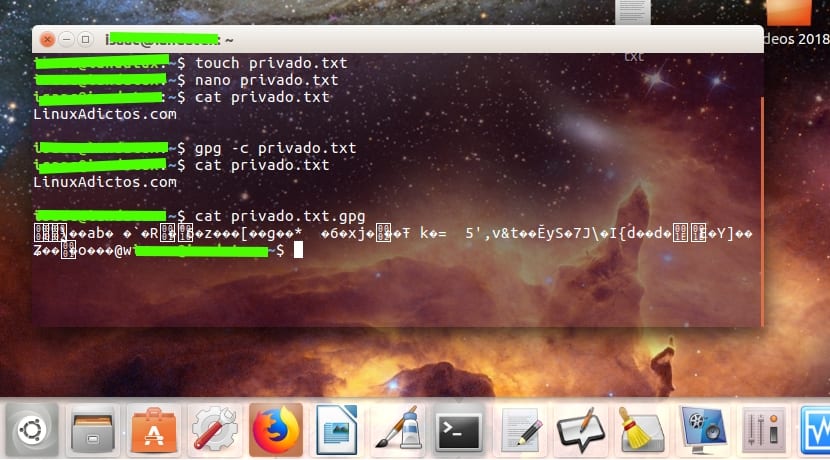

Po zainstalowaniu możesz zacząć z niego korzystać. Wyobraź sobie na przykład, że masz plik tekstowy, który chcesz zaszyfrować. Nazwiemy ten plik private.txt, w którym będę miał zamiar wpisać tekst LinuxAdictos.com i zaszyfrować:

gpg -c privado.txt

I teraz Po wprowadzeniu hasła będziemy mieć to już zaszyfrowane który zapyta nas, czyli o klucz szyfrujący (prosi nas ponownie o potwierdzenie i sprawdzenie, że nie popełniliśmy błędu podczas wpisywania, ponieważ jeśli włożysz inny klucz i go nie pamiętasz lub się pomylisz, to nie móc go odszyfrować). oko! Uważaj, ponieważ zaszyfrowany plik nie zostanie nazwany private.txt, ale zamiast tego zostanie dodane rozszerzenie .gpg, aby odróżnić go od innych, więc nie daj się zmylić podczas wysyłania początkowego pliku, ponieważ nie będzie on chroniony ...

Odszyfruj pliki za pomocą GPG:

Teraz możesz usunąć oryginał, jeśli chcesz i po prostu zostawić prywatny plik.txt.gpg, który wydaje się zaszyfrowany i nie możesz w ogóle zrozumieć wiadomości, którą umieściliśmy w nim, która pamięta, że jest to nazwa tego bloga. Cóż, jeśli chcemy odszyfrować wiadomość i odzyskamy nasz czytelny dla człowieka i zrozumiały plik, wystarczy, że zapamiętamy hasło, które wprowadziliśmy wcześniej, gdy poprosi nas o wykonanie następującego polecenia:

gpg privado.txt.gpg

A teraz po Podaj hasło będziemy mieć plik ponownie, tak jak przed zaszyfrowaniem. Nawiasem mówiąc, jak widać na wykonanym przeze mnie zrzucie ekranu, widać, że program GPG domyślnie używał algorytmu szyfrowania AES128, ponieważ nie określiliśmy żadnej innej alternatywy podczas szyfrowania pliku. Ale jeśli chcesz zmodyfikować typ algorytmu, możesz skorzystać z opcji - Szyfrowanie - coś a następnie typ algorytmu, który chcesz, spośród tych obsługiwanych przez GPG (więcej informacji można znaleźć w man gpg). A jeśli chcesz poznać obsługiwane algorytmy, możesz je zobaczyć za pomocą:

gpg --version

I lista algorytmów plus informacje o wersji GPG itp.

Nie zapomnij wyjść Twoje komentarze, wątpliwości i sugestie ... Mam nadzieję, że ten poradnik będzie dla Ciebie bardzo pomocny.

Jedynym minusem, jaki widzę, jest to, że w tym systemie plik NIE zaszyfrowany pozostaje „dostępny”. W moim przypadku potrzebuję, aby plik początkowy został bezpiecznie usunięty i / lub przekonwertowany na inne szyfrowanie, bez pozostawiania jakichkolwiek pozostałości na komputerze klienckim.

Istnieje aplikacja oparta na CCRYPT z interfejsem graficznym (qt5) lub z terminalem, nazywa się Qccrypt dla debian / ubuntu.

Pozdrowienia!

Zrobiłem test i z poleceniem zaszyfrowania nie miałem problemu, ale podczas używania polecenia do odszyfrowania okazuje się, że nie pytało mnie o hasło i ponownie pojawił się oryginalny plik. Co się stało?

Troszkę późno, ale odszyfrowanie prawnie, że teraz tak: gpg -o (nazwa pliku jaki trzeba po odszyfrowaniu) -d (nazwa zaszyfrowanego pliku.gpg)

Po hiszpańsku: „Trochę późno, ale deszyfrowanie poprawnie, powinno wyglądać tak: gpg-o (nazwa pliku, który chcemy otrzymać po odszyfrowaniu) -d (zaszyfrowana nazwa pliku.gpg)”.