FBI i NSA opublikowały wczoraj ostrzeżenie dotyczące bezpieczeństwa zbiorczo zawierające szczegóły nowe złośliwe oprogramowanie wpływające na Linuksa i że według obu agencji Został opracowany i wykorzystany w prawdziwych atakach rosyjskich hakerów wojskowych.

Obie agencje twierdzą, że rosyjscy hakerzy wykorzystali złośliwe oprogramowanie o nazwie Drovoru, do instalowania backdoorów w zhakowanych sieciach.

O Drovorubie

Złośliwe oprogramowanie ma różne moduły, które gwarantują ukrywanie się, trwałość i pełny dostęp do maszyny oddany najwyższym przywilejom.

W raporcie technicznym wydanym przez NSA i FBI, Szczegóły dotyczące możliwości Drovoruba i propozycji wydanych rozwiązań do wykrywania i zapobieganie.

Według raportu rootkit bardzo skutecznie ukrywa się na zainfekowanej maszynie i przetrwa ponowne uruchomienie, chyba że:

„Unified Extensible Firmware Interface (UEFI) Secure Boot jest włączony w trybie„ Full ”lub„ Full ”.

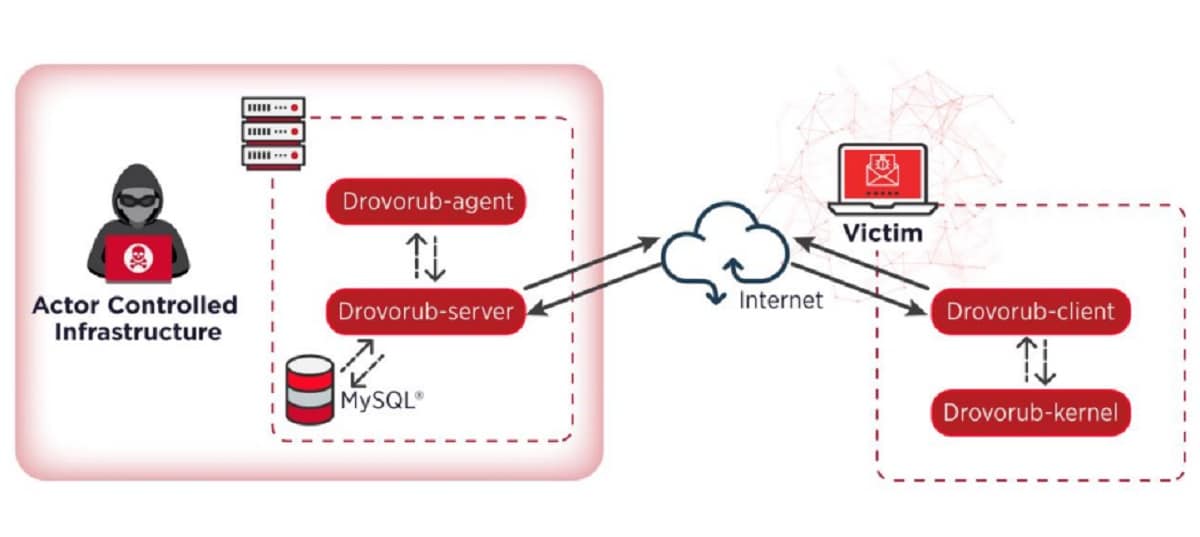

Raport opisuje szczegóły techniczne każdej części Drovorub, które komunikują się ze sobą za pomocą JSON przez WebSockets i szyfrują ruch do iz modułu serwera za pomocą algorytmu RSA.

NSA i FBI przypisał szkodliwe oprogramowanie głównej Dyrekcji Wywiadu rosyjskiego Sztabu Generalnego, 85.Główne Centrum Służb Specjalnych (GTsSS), Jednostka Wojskowa 26165.

Cyberaktywność tej organizacji jest powiązana z kampaniami zaawansowanego kolektywu hakerskiego znanego jako Fancy Bear (APT28, Strontium, Group 74, PawnStorm, Sednit, Sofacy, Iron Twilight).

Przydział ten jest oparty na operacyjnej infrastrukturze dowodzenia i kontroli, którą firmy publicznie powiązały z GTsSS w celu obrony przed cyberatakami. Jedną wskazówką jest adres IP, który Microsoft znalazł w kampanii Strontium który obsługiwał urządzenia IoT w kwietniu 2019 r. i był również używany do uzyskiwania dostępu do Drovorub C2 w tym samym okresie.

Wykrywanie i zapobieganie

Dochodzenie NSA to potwierdziło aktywność złośliwego oprogramowania jest widoczna dzięki dodatkowym technikom wykrywania, ale nie są one zbyt efektywne dla modułu jądra Drovorub.

Systemy wykrywania włamań sieciowych (NIDS) jak Meerkat, Snort, Zeek mogą dynamicznie odblokowywać wiadomości Protokół WebSocket „ukryty” (za pomocą skryptów) i zidentyfikuj wiadomości C2 między komponentami klienta i agenta a serwerem Drovorub.

Ten sam wynik osiągnąłby serwer proxy TLS nawet jeśli kanał komunikacyjny używa do szyfrowania TLS. Jednak jednym zastrzeżeniem związanym z tymi metodami jest to, że komunikacja równorzędna może pozostać niezauważona, jeśli używany jest protokół TLS lub jeśli aktor przełącza się na inny format wiadomości.

Do odkrycia oparty na hoście, NSA i FBI oferują następujące rozwiązania:

- Sprawdź obecność modułu jądra Drovorub za pomocą skryptu zawartego w raporcie (na stronie 35)

- Produkty zabezpieczające, które mogą wykrywać artefakty złośliwego oprogramowania i funkcje rootkitów, takie jak system audytu jądra Linux;

- Techniki reagowania na żywo, wyszukiwanie określonych nazw plików, ścieżek, skrótów i reguł Yara (w raporcie reguł Snorta)

- Skanowanie pamięci, najskuteczniejszy sposób na znalezienie rootkita;

- Skanowanie obrazu dysku, artefakty złośliwego oprogramowania są trwałe na dysku, ale rootkity ukrywają je przed plikami binarnymi i zwykłymi wywołaniami systemowymi.

Jako metody profilaktyczne, obie agencje zalecają instalowanie najnowszych aktualizacji Linuksa i korzystaj z najnowszych dostępnych wersji oprogramowania.

Ponadto administratorzy systemu powinni upewnić się, że na maszynach działa co najmniej jądro Linuksa 3.7, który oferuje implementację podpisu jądra. Skonfigurowanie systemów tak, aby ładowały tylko te moduły, które mają ważny podpis cyfrowy, zwiększa poziom trudności w blokowaniu złośliwych modułów jądra.

Innym zaleceniem jest włączenie mechanizmu weryfikacji UEFI Secure Boot (pełna aplikacja), która umożliwia ładowanie tylko legalnych modułów jądra. Nie chroni to jednak przed ujawnioną niedawno luką w zabezpieczeniach BootHole.

źródło: https://www.zdnet.com