Dobrą rzeczą w open source jest to, że istnieją opcje dla wszystkich gustów. Jest nieuniknione, że jeśli napiszesz artykuł wymieniający powody, które prowadzą do preferowania jednej opcji nad inną, nieuchronnie otrzymasz komentarze od tych, którzy wybrali drugą, wyjaśniającą powody ich wyboru. sobota skomentowałem oferuje nasz konfigurator Wolałem używać klientów BitTorrenta niż aMule. Zwolennicy tego programu odpowiedzieli swoim punktem widzenia. Jeśli nie znasz aMule, polecam je przeczytać. Bez wątpienia będą pouczające.

Oczywiście twoja pozycja nie unieważnia mojej. Zawsze wyjaśniałem, że to moja osobista opinia. Nie jestem osobą bardzo cierpliwą, zwykle nie szukam klejnotów kinematograficznych i poza rzeczami krytycznymi wolę rozwiązania „pod klucz” przed konfiguracją. Dlatego nie lubię aMule. Poza tym, eUdostępnianie plików za pomocą protokołu BitTorrent ma zalety, o których chcę opowiedzieć.

Ale żeby to zrobić, musimy najpierw uzgodnić pewne koncepcje.

Co to jest sieć peer-to-peer (P2P)?

ED2K i Kademlia, dwa protokoły, o których wspomnieliśmy we wcześniej wspomnianym artykule, oraz BitTorrent to protokoły komunikacyjne dla sieci Peer-to-Peer lub P2P. Przybliżone tłumaczenie byłoby para po parze i odnosi się do dwa lub więcej komputerów połączonych w celu współdzielenia zasobów bez konieczności interwencji serwera centralnego. Jeśli chcesz, żebym zdefiniował je bardziej naukowo, ujmijmy to w ten sposób:

Model komunikacji, w którym każdy element sieci ma te same możliwości i każdy z nich może inicjować komunikację.

Innymi słowy różni się od stosowanego modelu klient-serwer, np. w przypadku pobierania bezpośredniego, w którym komunikację inicjuje klient, a serwer może wysłać tylko jedną odpowiedź. Członkowie sieci P2P nazywani są „rówieśnikami”, ponieważ wszyscy mają te same możliwości.

Możemy wyróżnić dwa rodzaje sieci P2P:

- Hybrydowe P2P: potrzebujesz pośrednika, który pomoże innym znaleźć i połączyć. Tak jest w przypadku protokołu ED2K i pierwszej implementacji protokołu BitTorrent.

- Czysta P2P: centralny serwer w ogóle nie interweniuje i każdy członek może odłączyć się od sieci bez wpływu na jej działanie. W tym trybie działają protokół Kademlia i klienci BitTorrent, którzy wykorzystują technologię rozproszonej tablicy mieszającej (DHT).

Funkcje protokołu BitTorrent

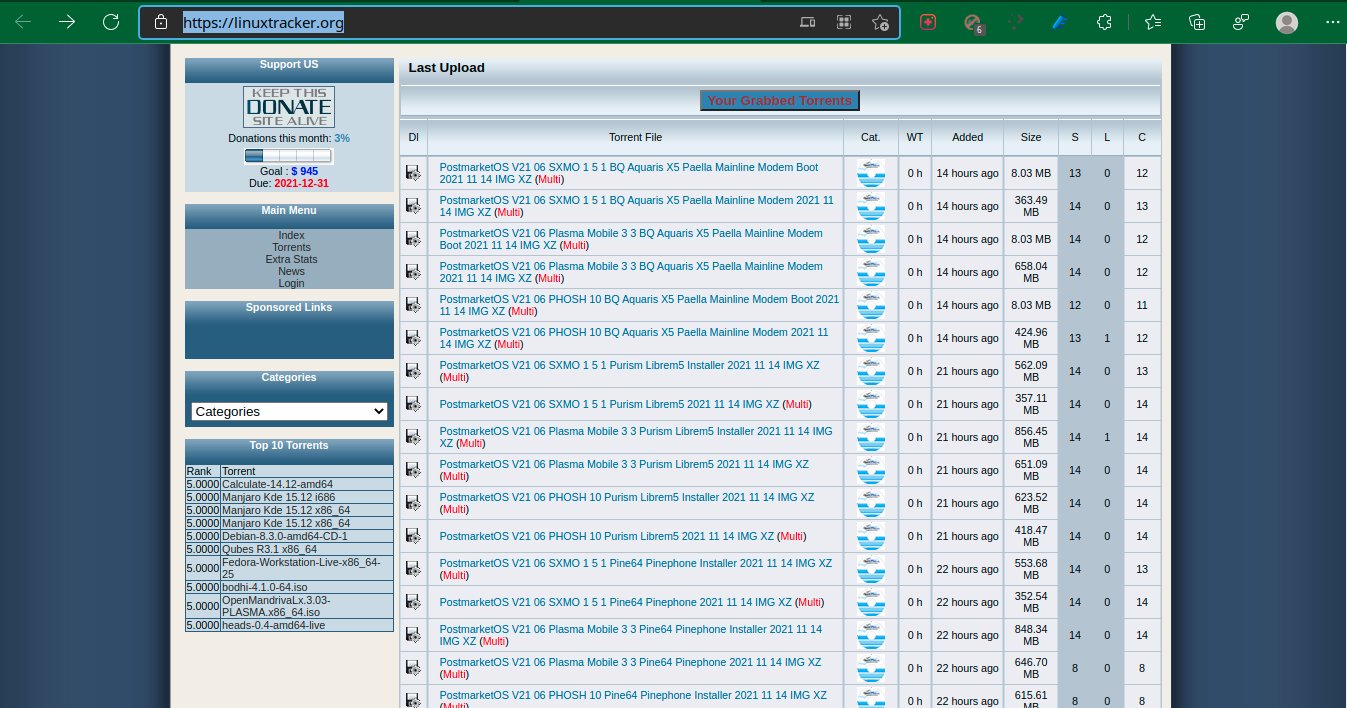

Linux Tracker to popularny tracker, który umożliwia klientom BitTorrent znajdowanie, pobieranie i udostępnianie najpopularniejszych dystrybucji Linuksa.

Sieć BitTorrent składa się z grupy komputerów zwanej „rojem”. Proces rozpoczyna się, gdy jeden z uczestników przesyła plik za pomocą klienta BitTorrent. Funkcją klienta BitTorrent jest kontakt z „trackerem”, który został określony w pliku .torrent w momencie jego tworzenia. Tracker to specjalny serwer, który śledzi podłączone komputery, dbając o współdzielenie ich adresów IP z innymi klientami BitTorrent w roju. Dzięki temu mogą się ze sobą łączyć.

Jak wspomniałem w klasyfikacji sieci P2P, Istnieje również zdecentralizowany system torrentowy, który pozwala klientom BitTorrent komunikować się ze sobą bez potrzeby korzystania z centralnych serwerów. Klienci BitTorrenta używają technologii Distributed Hash Table (DHT), która pozwala każdemu klientowi BitTorrent działać jako węzeł. W tym trybie, gdy torrent jest dodawany za pomocą „łącza magnetycznego”, węzeł DHT kontaktuje się z pobliskimi węzłami, a te inne węzły kontaktują się z innymi węzłami, dopóki nie zlokalizują informacji o torrenie.

Innymi słowy, każda para staje się tropicielem. Technologia DHT może działać w połączeniu z tradycyjnymi trackerami, zapewniając nadmiarowość w przypadku awarii trackera. W rzeczywistości strony internetowe, które gromadzą linki do torrentów, często oferują obie opcje.

W następnym artykule zagłębimy się w działanie protokołu BitTorrent

Problem z artykułem o amule, o którym wspomniałeś, nie polega na tym, że wolisz używać torrenta przed amulem, każdy używa tego, czego chce i jest to dla niego lepsze. Chodzi o to, że na końcu artykułu powiedziałeś, że nie poleciłeś jego instalacji i nie jest to ani sprawiedliwe, ani poważne.

To, że bardziej lubisz torrent, nie oznacza, że amule nie jest poprawnym programem i oczywiście jest w zależności od tego, w jakich przypadkach i to był twój wielki błąd, ponieważ sprawiasz, że czytelnik zrozumie, że amule nie jest dobrą opcją. Nie jest dobrze krytykować alternatywę tak lekko i bez osądu.

Jaki byłby problem?

Jestem prostym użytkownikiem, a nie ekspertem od bezpieczeństwa komputerowego czy funkcjonariuszem organów ścigania. Ani księdzem.

To, co polecam, a czego nie polecam, nie ma znaczenia.

W tym, że się mylisz, piszesz artykuł na blogu, który może przeczytać wiele osób, a mówiąc źle o aplikacji, możesz niesłusznie ją zdyskredytować, dlatego to powiedziałem.

Jeśli piszesz artykuł na publicznym blogu, musisz być odpowiedzialny za to, co piszesz, nie musisz być księdzem, agentem prawa i tym, co mówisz.