BLAKE3 es kryptograficzna funkcja skrótu oferuje nasz konfigurator charakteryzuje się znacznie większą szybkością niż MD5, SHA-1, SHA-2, SHA-3 i BLAKE2, a ponadto jest bezpieczniejszy, w przeciwieństwie do MD5 i SHA-1. I bezpieczny przed wydłużeniem, w przeciwieństwie do SHA-2.

Jest wysoce równoległy w dowolnej liczbie wątków i pasów SIMD, ponieważ jest to drzewo Merkle w środku i ma algorytm bez wariantów, który jest szybki na x86-64, a także na mniejszych architekturach.

BLAKE3 opiera się na zoptymalizowanej instancji ustanowionej funkcji skrótu BLAKE2 oraz w oryginalnym trybie drzewa Bao. Specyfikacje i uzasadnienie projektu są dostępne na papierze BLAKE3. Domyślny rozmiar wyjściowy to 256 bitów.

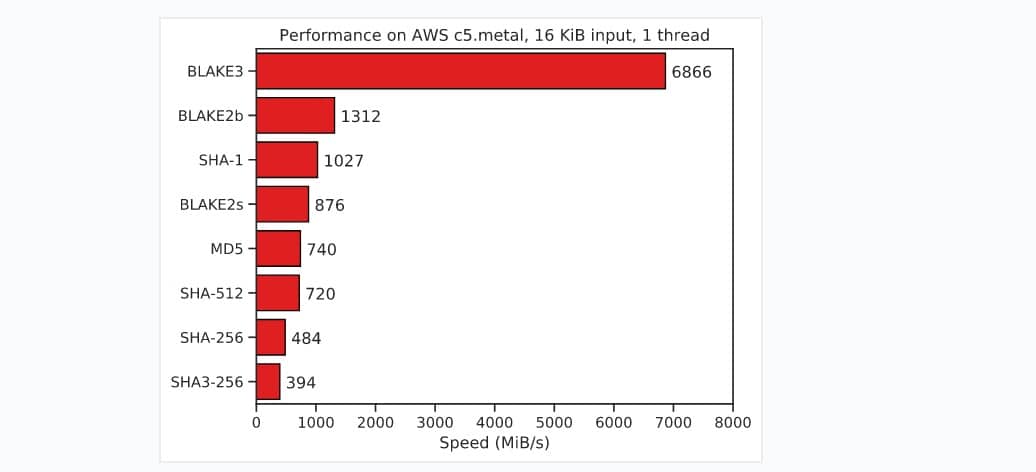

W teście generowania skrótu dla pliku 16 KB, BLAKE3 z kluczem 256-bitowym 3-krotnie przewyższa SHA256-17, 256-krotnie SHA-14, SHA-512 9 razy, SHA-1 6 razy i BLAKE2b 5 razy.

To znacząca luka, która pozostaje nawet przy przetwarzaniu dużych ilości danych, np. BLAKE3 okazał się 8 razy szybszy niż SHA-256 przy obliczaniu hasha dla 1 GB losowych danych.

Poprawę wydajności osiągnięto przez zmniejszenie liczby rund z 10 do 7 i oddzielne mieszanie bloków na kawałki o rozmiarze 1 KB. Według twórców znaleźli przekonujący matematyczny dowód na to, że można przetrwać 7 rund zamiast 10, zachowując ten sam poziom niezawodności.

Jednocześnie niektórzy badacze wyrażają wątpliwości, uważając, że nawet jeśli obecnie 7 rund wystarczy do odparcia wszystkich znanych ataków w hashach, to 3 dodatkowe rundy mogą być przydatne w przypadku wykrycia nowych ataków w przyszłości.

O BLAKE3

Funkcja skrótu jest przeznaczony do zastosowań takich jak weryfikacja integralności plików, uwierzytelnianie wiadomości i generowanie danych do kryptograficznych podpisów cyfrowych. BLAKE3 nie jest przeznaczony do haszowania haseł, ponieważ jego celem jest jak najszybsze obliczenie hashów (w przypadku haseł zaleca się używanie funkcji slow hash oraz escrypt, bcrypt, scrypt lub Argon2).

Funkcja skrótu, o której mowa, jest niewrażliwa na rozmiar przetwarzanych danych i jest chroniona przed wyszukiwaniem kolizji i atakami wstępnego obrazu.

Algorytm był opracowany przez renomowanych kryptografów i kontynuuje rozwój algorytmu BLAKE2 i używa mechanizmu Bao do kodowania drzewa blockchain. W przeciwieństwie do BLAKE2 (BLAKE2b, BLAKE2s), BLAKE3 oferuje jeden algorytm dla wszystkich platform co nie jest związane z szerokością bitu i rozmiarem skrótu.

W dzielenie bloków, w BLAKE3 strumień jest dzielony na kawałki o wielkości 1 KB i każdy fragment hash niezależnie. Duży hasz jest tworzony na podstawie skrótów kawałków opartych na drzewie binarnym Merkle.

Ta separacja pozwala rozwiązać problem zrównoleglenia przetwarzania danych przy obliczaniu haszu; na przykład, możesz użyć 4-przewodowych instrukcji SIMD do jednoczesnego obliczania 4-blokowych skrótów. Tradycyjne funkcje skrótu SHA-* przetwarzają dane sekwencyjnie.

Inne z Funkcje BLAKE3 to:

- Aplikacja w trybach PRF, MAC, KDF, XOF oraz jako normalny hash;

- Algorytm dla wszystkich architektur, szybki zarówno w systemach x86-64, jak i 32-bitowych procesorach ARM.

Jeśli chodzi o główne różnice między BLAKE3 i BLAKE2:

- Korzystanie z binarnej struktury drzewa w celu uzyskania nieograniczonej równoległości w obliczeniach skrótu.

- Zmniejszenie liczby rund z 10 do 7.

- Trzy tryby działania: skrót, skrót z kluczem (HMAC) i generowanie klucza (KDF).

- Nie ma dodatkowych narzutów podczas mieszania klucza ze względu na użycie obszaru poprzednio zajmowanego przez blok parametrów klucza.

- Wbudowany mechanizm do pracy w postaci Extensible Output Function (XOF), który na to pozwala

- równoległość i pozycjonowanie (wyszukiwanie).

W końcu jeśli chcesz dowiedzieć się więcej na ten tematmożesz sprawdzić szczegóły W poniższym linku.