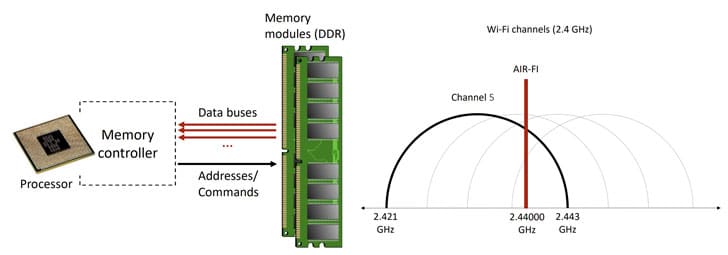

Naukowcy z Uniwersytetu Ben-Gurionastudiowanie ukrytych metod transmisji danych z izolowanych komputerów, opracowali nową metodę organizacja kanału komunikacji zwany „AIR-FI”, który umożliwia, przez manipulując chipami pamięci DDR, generuje sygnał radiowy o częstotliwości 2.4 GHz, który może zostać przechwycony przez plik urządzenie włączone dla Wi-Fi kilka metrów dalej.

Z praktycznego punktu widzenia metoda ta może służyć do przesyłania kluczy szyfrujących, haseł i tajnych danych z komputera, który nie ma połączenia sieciowego i jest zainfekowany oprogramowaniem szpiegującym lub złośliwym oprogramowaniem.

O AIR-FI

Naukowcy udało się osiągnąć szybkość transferu 100 bitów na sekundę umieszczanie odbiorników Wi-Finp. smartfon lub laptop w odległości 180 cm. Współczynnik błędów transmisji wyniósł 8,75%, ale kody korekcji błędów były używane do identyfikacji i korygowania błędów transmisji.

Aby zorganizować kanał przesyłania danych, po prostu rozpocznij normalny proces użytkownikaŻe można go uruchomić na maszynie wirtualnej. Do odbioru wymagane jest urządzenie z chipem bezprzewodowym zdolnym do niskopoziomowego monitorowania powietrza (w eksperymencie zastosowano adaptery bezprzewodowe oparte na układach Atheros AR92xx i AR93xx ze zmodyfikowanym oprogramowaniem, które przekazuje informacje o parametrach sygnału odpowiednich do analizy widmowej).

Podczas generowania sygnału, Wykorzystano pojemność pamięci DDR4-2400 pracujące na częstotliwości 2400 MHz do generowania zakłóceń elektromagnetycznych gdy kontroler uzyskuje dostęp do modułu pamięci przez różne szyny danych.

Zasięg Wi-Fi mieści się w częstotliwościach 2.400-2.490 GHzto znaczy przekracza częstotliwość, z jaką działa pamięć.

Naukowcy stwierdziłem, że przy dużym natężeniu ruchu symultanicznie na różnych szynach danych, fale elektromagnetyczne są emitowane z częstotliwością 2,44 GHz, które są przechwytywane przez stos bezprzewodowy 802.11.

W przypadku modułów pamięci innych niż DDR4-2400 metoda ta ma zastosowanie, gdy częstotliwość pamięci zostanie zmieniona programowo, co jest dozwolone w specyfikacji XMP (Extreme Memory Profile).

Aby wygenerować sygnał, wykorzystano jednoczesny dostęp do magistrali z równoległych wątków wykonawczych związany z różnymi rdzeniami procesora. Kodowanie informacji przydatne w sygnale odbywa się za pomocą modulacji OOK prostsze (kodowanie włącz-wyłącz) z kluczowaniem z przesunięciem amplitudy (ASK), w którym wartości „0” i „1” są kodowane przez ustawienie różnych amplitud sygnału, a informacje są przesyłane ze stałą szybkością. - jeden bit na milisekundę.

Transfer „1” wykonuje serię zapisów w pamięci spowodowanych sekwencyjnym kopiowaniem 1 MB danych między dwiema tablicami. Podczas transmisji „0” algorytm nie podejmuje żadnych działań w czasie wyznaczonym na przesłanie bitu. Dlatego nadanie „1” generuje emisję sygnału, a nadanie „0” zanika.

Wśród środków do przeciwdziałania zastosowanie metody AIR-FI, o zagospodarowaniu przestrzennym terytorium wspomina się o utworzeniu granicy w organizacjin, w obrębie których zabrania się przewożenia sprzętu z chipami bezprzewodowymi, a także umieszczenie obudowy komputera w klatce Faradaya, generowanie szumów na częstotliwościach Wi-Fi, uruchamianie procesów w tle, które są losowo wykonywanymi operacjami pamięci oraz monitorowanie pojawiania się w systemie podejrzanych procesów wykonujących nieprawidłowe operacje pamięciowe.

Ponadto, na stronie naukowców tworzy się wybór metod transmisji ukrytych danych, które zidentyfikowali za pomocą elektromagnetycznych, akustycznych, termicznych i świetlnych form wycieku:

- PowerHammer: organizuj przesyłanie danych przez linię energetyczną, manipuluj obciążeniem procesora, aby zmienić zużycie energii ODINI: Demonstracje pobierania danych z urządzenia znajdującego się w osłoniętym pomieszczeniu (klatka Faradaya) poprzez analizę oscylacji magnetycznych o niskiej częstotliwości, które występują podczas Działanie procesora.

- MAGNETO: ekstrakcja danych na podstawie pomiaru fluktuacji pola magnetycznego, które występują podczas pracy procesora.

- AirHopper: transfer danych z prędkością do 60 bajtów na sekundę z komputera do smartfona poprzez analizę na smartfonie z tunerem FM zakłóceń radiowych, które występują, gdy informacje są wyświetlane na ekranie.

- BitWhisper - przesyłanie danych na odległość do 40 cm z prędkością 1-8 bitów na godzinę poprzez pomiar wahań temperatury obudowy komputera.

- GSMem: ekstrakcja danych na odległość do 30 metrów poprzez tworzenie zakłóceń elektromagnetycznych na częstotliwości sieci GSM przechwytywanych przez smartfon.

źródło: https://cyber.bgu.ac.il