Arbeidsgruppen for internett engineering (IETF), som er ansvarlig for utviklingen av internettprotokoller og arkitektur, har fullført dannelsen av en RFC for Network Time Security-protokollen (NTS) og har publisert spesifikasjonen tilknyttet identifikatoren RFC 8915.

RFC mottatt statusen "Standardforslag", hvoretter arbeidet vil begynne å gi RFC statusen til en Draft Standard, som faktisk betyr en fullstendig stabilisering av protokollen og tar hensyn til alle kommentarene som er kommet.

NTS standardisering er et viktig skritt for å forbedre sikkerheten til tidssynkroniseringstjenester og beskytte brukere mot angrep som etterligner NTP-serveren som klienten kobles til.

Manipulering av angripere for å angi feil tid kan brukes til å kompromittere sikkerheten til andre tidssensitive protokoller, for eksempel TLS. For eksempel kan endring av tid føre til feiltolking av gyldighetsdata for TLS-sertifikater.

Inntil nå har NTP og symmetrisk kryptering av kommunikasjonskanaler garanterte ikke at klienten interagerer med målet og ikke med en spoofed NTP-server, og nøkkelgodkjenning har ikke gått mainstream, da det er for komplisert å sette opp.

I løpet av de siste månedene har vi sett mange brukere av vår tidstjeneste, men svært få bruker Network Time Security. Dette etterlater datamaskiner sårbare for angrep som etterligner serveren de bruker for å få NTP. En del av problemet var mangelen på tilgjengelige NTP-demoner som støttet NTS. Det problemet er nå løst: både chrony og ntpsec støtter NTS.

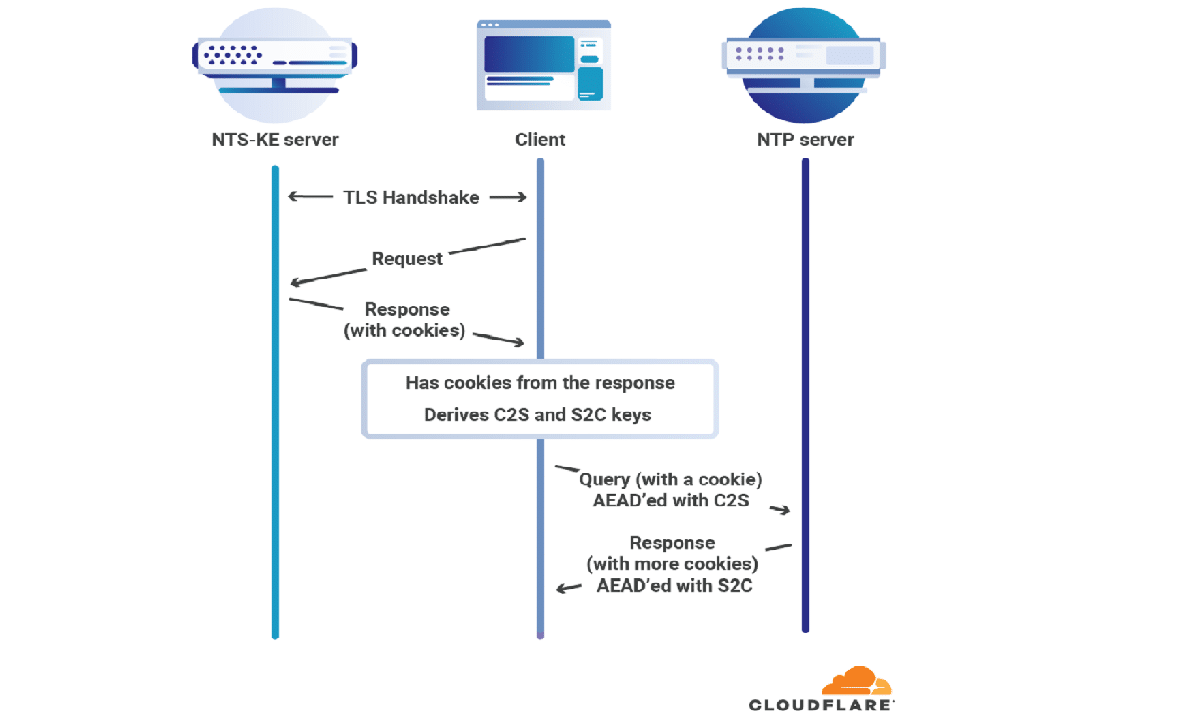

nts bruker offentlige nøkkelinfrastrukturelementer (PKI) og tillater bruk av TLS og autentisert kryptering med tilknyttet data (AEAD) for å kryptografisk beskytte klient-serverkommunikasjon via Network Time Protocol (NTP).

nts inneholder to separate protokoller: NTS-KE (NTS nøkkel etablering for å håndtere innledende autentisering og nøkkelforhandlinger over TLS) og NTS-EF (NTS-utvidelsesfelt, ansvarlig for kryptering og autentisering av en tidssynkroniseringsøkt).

nts legge til forskjellige utvidede felt i NTP-pakker og den lagrer all tilstandsinformasjon bare på klientsiden ved hjelp av en mekanisme for overføring av informasjonskapsler. Nettverksport 4460 er dedikert til håndtering av NTS-tilkoblinger.

Tiden er grunnlaget for sikkerhet for mange av protokollene, som TLS, som vi stoler på for å beskytte livene våre på nettet. Uten et nøyaktig tidspunkt er det ingen måte å avgjøre om legitimasjonen har utløpt eller ikke. Fraværet av en sikker tidsprotokoll som er enkel å implementere, har vært et problem for Internett-sikkerhet.

De første implementeringene av standardisert NTS ble foreslått i de nylig utgitte versjonene av NTPsec 1.2.0 og Chrony 4.0.

Chrony tilbyr en egen NTP-klient og serverimplementering som brukes til å synkronisere nøyaktig tid på forskjellige Linux-distribusjoner, inkludert Fedora, Ubuntu, SUSE / openSUSE og RHEL / CentOS.

NTPsec er utviklet under ledelse av Eric S. Raymond og er en fork for referanseimplementeringen av NTPv4-protokollen (NTP Classic 4.3.34), fokusert på redesign av kodebasen for å forbedre sikkerheten (rengjøring av foreldet kode, inntrengningsforebyggende metoder og beskyttede funksjoner) arbeid med minne og kjeder).

Uten NTS eller symmetrisk nøkkelautentisering er det ingen garanti for at datamaskinen din faktisk snakker NTP til datamaskinen du tror den er. Symmetrisk nøkkelautentisering er vanskelig og smertefull å konfigurere, men inntil nylig var det den eneste sikre og standardiserte mekanismen for autentisering av NTP. NTS bruker arbeidet som går inn i infrastrukturen for offentlig offentlig nøkkel for å autentisere NTP-servere og sørge for at når du konfigurerer datamaskinen din til å snakke med time.cloudflare.com, det er serveren datamaskinen din får tiden fra.

Hvis du vil vite mer om det, kan du sjekke detaljene I den følgende lenken.