En gruppe forskere fra University of Amsterdam og Swiss Higher Technical School i Zürich utviklet "NetCAT" nettverk angrepsteknikk (Network Cache ATtack) som tillater bruk av dataanalysemetoder fra tredjepartskanaler for å bestemme tastene en bruker trykker på eksternt mens du jobber i en SSH-økt. Problemet manifesterer seg bare på servere som bruker RDMA (Remote Direct Memory Access) og DDIO (Direct I / O to Data) teknologier.

Intel mener angrepet er vanskelig å gjennomføre i praksis.a, ettersom det krever angriperens tilgang til det lokale nettverket, i tillegg til forholdene og organisasjonen vertskommunikasjon ved hjelp av RDMA og DDIO teknologier, som vanligvis brukes i isolerte nettverk, for eksempel hvor klynger opererer.

Metoden som ble brukt til angrepet ligner Throwhammer sårbarhet, som gjør det mulig å endre innholdet i individuelle biter i RAM gjennom manipulering av nettverkspakker på RDMA-systemer.

Forskerne kommenterer at:

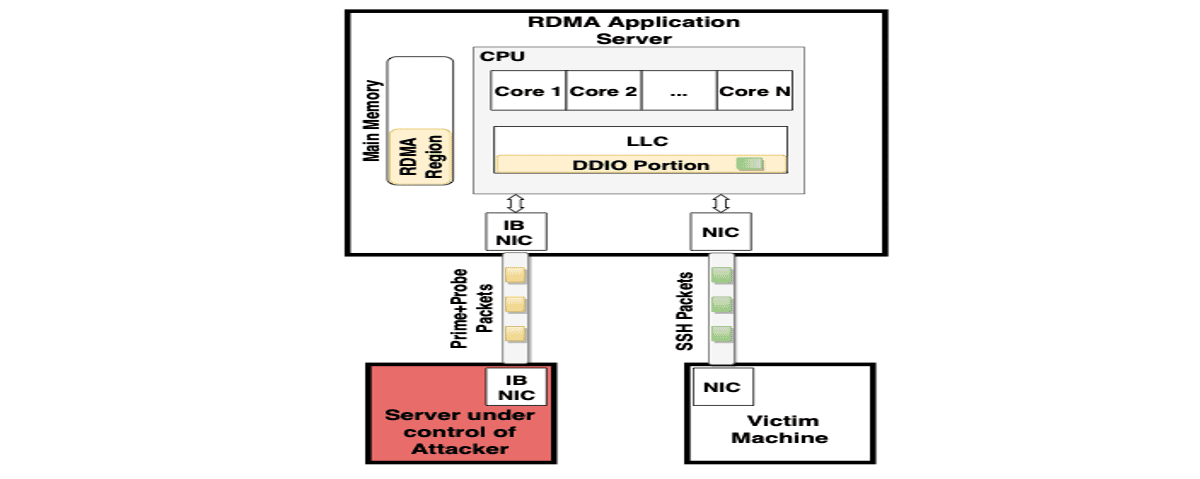

Det nye problemet er resultatet av å minimere forsinkelser ved å bruke DDIO-mekanismen, som gir direkte interaksjon mellom nettverkskortet og andre perifere enheter med prosessorbufferen (under behandlingen av nettverkskortpakker blir data lagret og hentet fra hurtigbufferen, uten tilgang til minne).

Takket være DDIO inkluderer prosessorbufferen også data generert under ondsinnet nettverksaktivitet.

NetCAT-angrepet er avhengig av at nettverkskort cache data aktivt, og hastigheten på pakkebehandling i moderne lokale nettverk er tilstrekkelig til å påvirke hurtigfylling og bestemme tilstedeværelse eller fravær av data i hurtigbufferen gjennom analyse av forsinkelser for dataoverføring.

Når du bruker interaktive økter, for eksempel via SSH, en nettverkspakke sendes umiddelbart etter at du har trykket på en tast, det vil si at forsinkelser mellom pakker er korrelert med forsinkelser mellom tastetrykk.

Ved å bruke statistiske analysemetoder og ta i betraktning at forsinkelsene mellom tastetrykk generelt avhenger av plasseringen av en tast på tastaturet, er det mulig med en viss sannsynlighet å gjenskape inngangsinformasjonen. For eksempel pleier de fleste å skrive "s" etter "a" mye raskere enn "g" etter "s."

Informasjonen som er lagret av prosessoren, lar deg også bedømme den nøyaktige tiden for pakker som sendes av nettverkskortet når du behandler tilkoblinger som SSH.

Ved å generere en viss trafikkflyt, en angriper kan bestemme når nye data vises i hurtigbufferen assosiert med en viss aktivitet i systemet.

For å analysere innholdet i hurtigbufferen brukes Prime + Probe-metoden, som består i å fylle hurtigbufferen med et sett med referanseverdier og måle tilgangstiden til dem når du fyller for å bestemme endringene.

Det er mulig at teknikken forslaget kan brukes til å bestemme ikke bare tastetrykk, men også andre typer sensitive data som er hurtigbufret av CPUen.

I vårt angrep utnytter vi det faktum at den DDIO-aktiverte applikasjonsserveren har en delt ressurs (siste nivå cache) mellom CPU-kjernene og nettverkskortet. Vi omformer de viktige egenskapene til DDIO for å forstå hvordan hurtigbufferen deles med DDIO.

Potensielt kan et angrep utføres når RDMA er deaktivert, men uten RDMA reduseres effektiviteten og gjennomføringen er betydelig komplisert.

Det er også mulig å bruke DDIO til å organisere en skjult kommunikasjonskanal som brukes til å overføre data etter at en server er kompromittert, utenom sikkerhetssystemer.

Fuente: https://www.vusec.net