Google i går (torsdag 6. juni) Jeg rapporterer gjennom en publikasjon fra Googles sikkerhetsblogg, som har oppdaget tilstedeværelsen av en forhåndsinstallert bakdør på Android-enheter før de forlater fabrikkene.

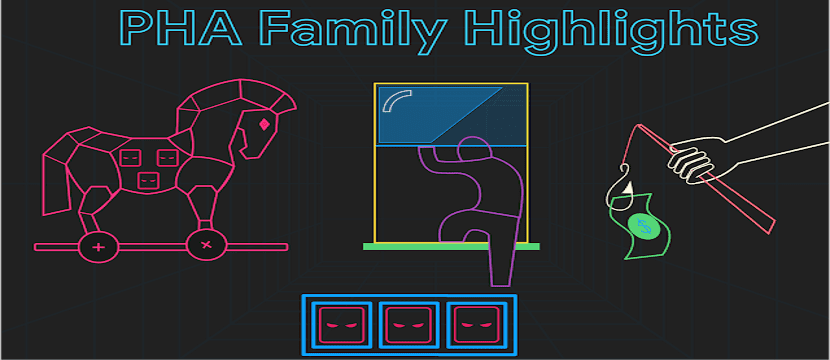

Google har studert situasjonen etter at den ble avslørt av datasikkerhetsspesialister noen år tidligere. Dette er de ondsinnede applikasjonene til «Triad-familien» designet for å spam og annonsere på en Android-enhet.

Om Triada

I følge Google, Triada har utviklet en metode for å installere skadelig programvare på Android-telefoner praktisk talt fra fabrikken, selv før kunder startet eller til og med installerte en enkelt app på enhetene sine.

Det var i mars 2016 at Triada først ble beskrevet. i et blogginnlegg på nettstedet til datasikkerhetsselskapet Kaspersky Lab. Et annet blogginnlegg ble dedikert av selskapet i juni 2016.

På den tiden, det var en dypt forankret trojan ukjent for analytikere fra sikkerhetsselskapet som prøver å utnytte Android-enheter etter å ha mottatt forhøyede privilegier.

Som forklart av Kaspersky Lab for 2016, når Triada er installert på en enhet, Hovedformålet var å installere applikasjoner som kunne brukes til å sende spam og vise annonser.

Den brukte et imponerende sett med verktøy, inkludert å rote sårbarheter som omgår Androids innebygde sikkerhetsbeskyttelse, og måter å finjustere Android OSs Zygote-prosess.

Dette er de berørte merkevarene

Disse ondsinnede appene ble funnet i 2017 forhåndsinstallert på forskjellige Android-mobilenheter, inkludert smarttelefoner fra merkevaren Leagoo (M5 plus og M8 modeller) og Nomu (S10 og S20 modeller).

Ondsinnede programmer i denne applikasjonsfamilien angriper systemprosessen kalt Zygote (tredjeparts applikasjonsprosessstarter). Ved å injisere seg selv i Zygote kan disse ondsinnede programmene infiltrere andre prosesser.

"Libandroid_runtime.so brukes av alle Android-applikasjoner, så skadelig programvare sprøyter seg inn i minneområdet til alle applikasjoner som kjører, da hovedfunksjonen til denne skadelige programvaren er å laste ned flere skadelige komponenter. «

Fordi den ble bygget i en av systembibliotekene operasjonell og ligger i System-delen, som kan ikke fjernes ved hjelp av standardmetoder, ifølge rapporten. Angripere har kunnet stille bakdøren stille for å laste ned og installere falske moduler.

I følge rapporten på Googles sikkerhetsblogg var Triadas første handling å installere en superbruker type binære filer (su).

Denne underrutinen tillot andre applikasjoner på enheten å bruke rottillatelser. Ifølge Google krevde binærsystemet som ble brukt av Triada et passord, noe som betyr at det var unikt sammenlignet med binære filer som er vanlige for andre Linux-systemer. Dette betydde at skadelig programvare kunne spoof alle installerte applikasjoner direkte.

Ifølge Kaspersky Lab forklarer de hvorfor Triada er så vanskelig å oppdage. Først, endrer Zygote-prosessen. Zygote Det er den grunnleggende prosessen til Android-operativsystemet som brukes som mal for hver applikasjon, som betyr at når Trojan kommer inn i prosessen, blir den en del av alle applikasjoner som starter på enheten.

For det andre overstyrer det systemfunksjonene og skjuler modulene fra listen over kjørende prosesser og installerte applikasjoner. Derfor ser systemet ikke underlige prosesser som kjører, og kaster derfor ingen varsler.

I følge Googles analyse i rapporten, har andre grunner gjort Triada-familien med ondsinnede apper så sofistikerte.

På den ene siden brukte den XOR-koding og ZIP-filer for å kryptere kommunikasjon. På den annen side injiserte hun kode i systemets brukergrensesnittapplikasjon som tillot å vise annonser. Bakdøren injiserte også kode i ham som tillot ham å bruke Google Play-appen til å laste ned og installere apper etter eget valg.