Brannfengsel er et rammeverk som utvikler et system for isolert kjøring av grafiske applikasjoner, konsoll og server. Bruke Firejail minimerer risikoen for å kompromittere systemet hoved når du kjører upålitelige eller potensielt sårbare programmer. Programmet er skrevet i C, distribuert under GPLv2-lisensen og kan fungere på hvilken som helst Linux-distribusjon.

Brannfengsel bruker navnerom, AppArmor og systemanropsfiltrering (seccomp-bpf) på Linux for isolasjon. Når programmet er startet, bruker programmet og alle dets underordnede prosesser separate representasjoner av kjerneressurser, for eksempel nettverksstakken, prosessbordet og monteringspunktene.

Avhengige applikasjoner kan kombineres i en felles sandkasse. Firejail kan om ønskelig også brukes til å starte Docker-, LXC- og OpenVZ-containere.

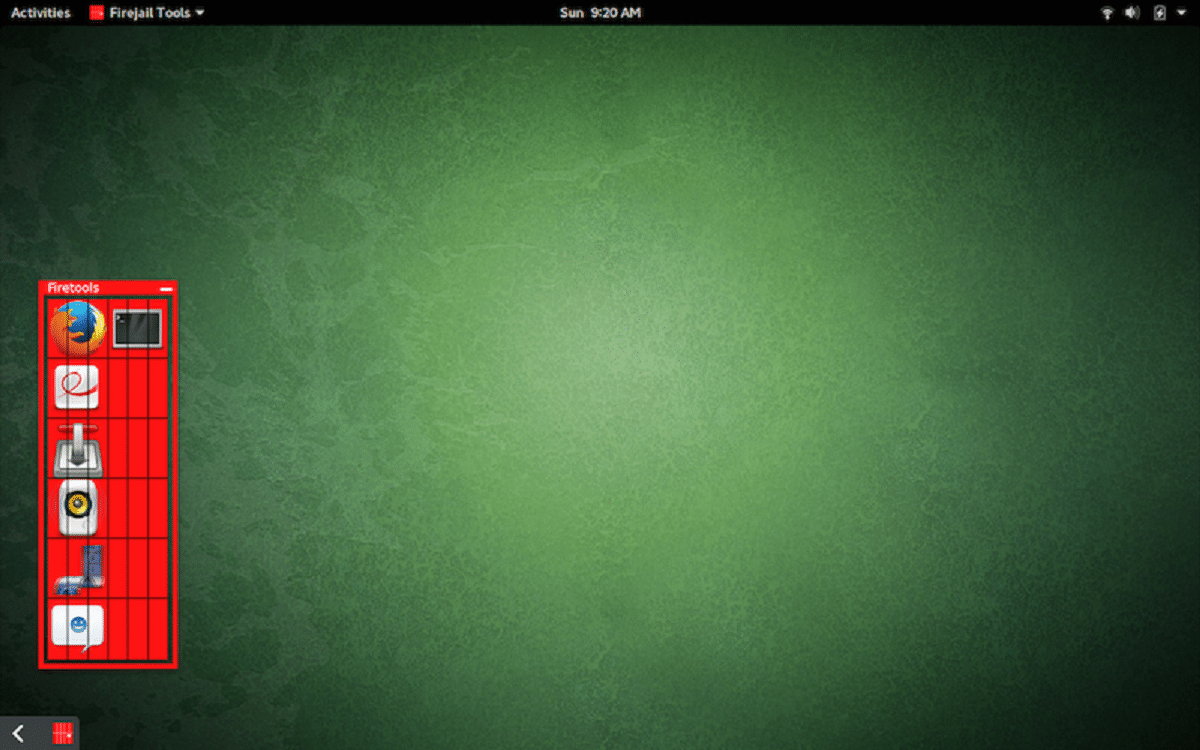

Om Firejail

I motsetning til verktøy for isolering av containere, Firejail er ekstremt enkel å konfigurere og krever ikke utarbeidelse av et systembilde: sammensetningen av beholderen dannes basert på innholdet i det nåværende filsystemet og fjernes etter at applikasjonen er avsluttet.

Se gi fleksible verktøy for å sette filsystemtilgangsregler, du kan bestemme hvilke filer og kataloger som nektes eller nektes tilgang, koble midlertidige filsystemer (tmpfs) for data, begrense skrivebeskyttet tilgang til filer eller kataloger, kombinere kataloger ved hjelp av bindemontering og overlegg.

For et stort antall populære applikasjoner, inkludert blant andre Firefox, Chromium, VLC, er systemanropsisolasjonsprofiler blitt klargjort ut av esken.

For å oppnå de nødvendige rettighetene for å sette opp en sandkasse, installeres eksekverbar firejail med SUID-rotflagget (etter initialisering tilbakestilles rettighetene).

Hva er nytt i Firejail 0.9.62?

I denne nye versjonen er det fremhevet det kommer med flere profiler lagt til for oppstart av appen isolert som det totale antall profiler når opp til 884.

Foruten det innstillingen for filkopiering er lagt til /etc/firejail/firejail.config konfigurasjonsfil, Dette lar deg begrense størrelsen på filene som skal kopieres til minnet ved hjelp av "–privat- *" -alternativene (som standard er grensen satt til 500 MB).

Chroot-samtalen er nå ikke basert på banen, men bruker i stedet monteringspunkter basert på filbeskrivelsen.

Av de andre endringene:

- I profiler er debuggere tillatt.

- Forbedret filtrering av systemanrop ved hjelp av seccomp-mekanismen.

- Automatisk deteksjon av kompilatorflagg er gitt.

- / Usr / share-katalogen er godkjent for en rekke profiler.

- Nye hjelperskripter gdb-firejail.sh og sort.py er lagt til i delen om conrib.

- Forbedret beskyttelse i det privilegerte kodeutførelsesfasen (SUID).

- For profiler implementeres nye betingede tegn HAS_X11 og HAS_NET for å verifisere tilstedeværelsen av X-serveren og tilgang til nettverket.

Hvordan installere Firejail på Linux?

For de som er interessert i å kunne installere Firejail på sin Linux-distribusjon, de kan gjøre det ved å følge instruksjonene som vi deler nedenfor.

På Debian, Ubuntu og derivater installasjonen er ganske enkel siden de kan installere Firejail fra repositoriene av distribusjonen eller de kan laste ned de forberedte deb-pakkene fra sourceforge.

I tilfelle du velger installasjonen fra arkivene, er det bare å åpne en terminal og utføre følgende kommando:

sudo apt-get install firejail

Eller hvis de bestemte seg for å laste ned deb-pakkene, kan de installere med sin foretrukne pakkebehandling eller fra terminalen med kommandoen:

sudo dpkg -i firejail_0.9.62_1*.deb

Mens det gjelder Arch Linux og derivater fra dette er det bare å løpe:

sudo pacman -S firejail

For saken Fedora, RHEL, CentOS, OpenSUSE eller annen distro med støtte for rpm-pakker kan hente pakkene fra følgende lenke.

Og installasjonen utføres med:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

Konfigurasjon

Når installasjonen er ferdig, må vi konfigurere sandkassen, og vi må også ha AppArmor aktivert.

Fra en terminal skal vi skrive:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

For å kjenne bruken og integreringen kan du se i guiden I den følgende lenken.