Nylig laget av Docker utstedte en sikkerhetsrådgivning for å kunngjøre uautorisert tilgang til en Docker Hub-database av en uidentifisert person. Docker-teamet ble klar over innbruddet som bare varte i en kort periode 25. april 2019.

Docker Hub-databasen utsatt sensitiv informasjon for omtrent 190,000 XNUMX brukere, inkludert hashede brukernavn og passord, samt tokens for GitHub- og Bitbucket-lagringssteder hvis bruk som ikke anbefales av en tredjepart, kan kompromittere integriteten til kodelagerene.

I følge Dockers oppfatning inkluderte informasjonen i databasen tilgangstokener for GitHub- og Bitbucket-arkiver som brukes til automatisk kodekompilering i Docker Hub, samt brukernavn og passord med en liten andel brukere: 190,000 XNUMX brukerkontoer De representerer mindre enn 5% av Docker Hub-brukerne.

Faktisk, GitHub og Bitbucket tilgangsnøkler lagret i Docker Hub tillater utviklere å endre prosjektkoden og kompilerer automatisk bildet til Docker Hub.

Søknadene til de berørte kan endres

Den potensielle risikoen for de 190,000 XNUMX brukerne hvis kontoer ble eksponert, er at hvis en angriper får tilgang til tilgangstokenene sine, du kan få tilgang til deres private kodelager som de kan endre basert på tillatelser som er lagret i tokenet.

Imidlertid, hvis koden endres av feil grunner og kompromitterte bilder har blitt distribuert, dette kan føre til alvorlige angrep i forsyningskjedensom Docker Hub-bilder brukes ofte i serverapplikasjoner og konfigurasjoner.

I din sikkerhetsrådgivning lagt ut fredag kveld, Docker sa at den allerede hadde tilbakekalt alle tokens og tilgangstaster på skjermen.

Docker sa også at det forbedrer sine generelle sikkerhetsprosesser og gjennomgår retningslinjene. Han kunngjorde også at de nye overvåkingsverktøyene nå er på plass.

Imidlertid det er viktig at utviklere, som har brukt den automatiske bygningen av Docker Hub, sjekk prosjektlagrene dine for uautorisert tilgang.

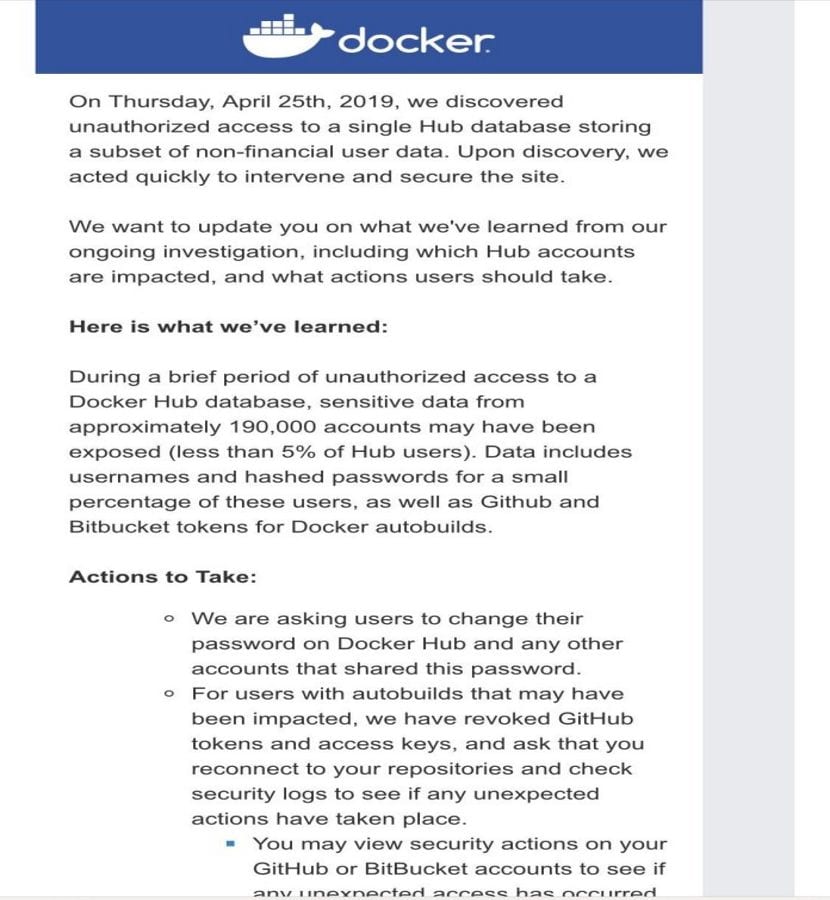

Her er sikkerhetsrådgivningen lagt ut av Docker fredag kveld:

Torsdag 25. april 2019 oppdaget vi uautorisert tilgang til en enkelt Hub-database som lagrer et delsett med ikke-brukerdata. finansiell Ved oppdagelsen handler vi raskt for å gripe inn og sikre nettstedet.

Vi vil fortelle deg hva vi har lært av den pågående etterforskningen vår, inkludert hvilke Docker Hub-kontoer som er berørt, og hvilke handlinger brukerne må ta.

Dette er hva vi har lært:

I løpet av en kort periode med uautorisert tilgang til en Docker Hub-database, kan sensitive data fra omtrent 190,000 5 kontoer (mindre enn XNUMX% av Hub-brukere) ha blitt eksponert.

Dataene inkluderer de hashede brukernavnene og passordene til en liten prosentandel av disse brukerne, samt Github- og Bitbucket-tokens for automatiske Docker-bygg.

Tiltak å ta:

Vi ber brukerne endre passordet sitt i Docker Hub og andre kontoer som deler dette passordet.

For brukere med automatisk byggede servere som kan ha blitt berørt, har vi tilbakekalt tilgangsnøklene og tokens fra GitHub og du blir bedt om å koble til lagringsplassene dine og sjekke sikkerhetsloggene for å se om det er noen handling. Uforutsette hendelser skjedde.

Du kan sjekke sikkerhetshandlingene på GitHub- eller BitBucket-kontoene dine for å se om det har vært uventet tilgang de siste 24 timene.

Dette kan påvirke gjeldende bygg fra vår automatiserte byggetjeneste. Du må kanskje koble fra og koble kildeleverandøren Github og Bitbucket på nytt beskrevet i lenken nedenfor.