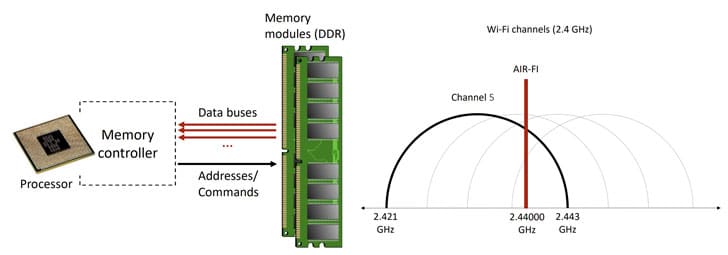

Forskere fra Ben-Gurion University, studerer skjulte metoder for dataoverføring fra isolerte datamaskiner, har utviklet en ny metode organisering av en kommunikasjonskanal kalt «AIR-FI», som tillater, gjennom manipulere DDR-minnebrikker, generere et radiosignal med en frekvens på 2.4 GHz, som kan fanges opp av en enhet aktivert for Wi-Fi flere meter unna.

Fra et praktisk synspunkt kan metoden brukes til å overføre krypteringsnøkler, passord og hemmelige data fra en datamaskin som ikke har noen nettverkstilkobling og er infisert med spyware eller malware.

Om AIR-FI

Forskerne klarte å oppnå en overføringshastighet på 100 bits per sekund plassere mottakere Wi-Fi, for eksempel en smarttelefon eller bærbar datamaskin, i en avstand på 180 cm. Overføringsfeilfrekvensen var 8,75%, men feilrettingskoder ble brukt til å identifisere og rette overføringsfeil.

For å organisere en dataoverføringskanal, bare start en vanlig brukerprosessAt den kan kjøres på en virtuell maskin. For mottakelse kreves en enhet med en trådløs brikke som er i stand til å overvåke lavnivåluft (i eksperimentet, trådløse adaptere basert på Atheros AR92xx og AR93xx chips ble brukt med modifisert firmware som overfører informasjon om signalparametrene som er egnet for spektralanalyse).

Når du genererer et signal, Ble DDR4-2400 minnekapasitet brukt opererer med en frekvens på 2400 MHz for å generere elektromagnetisk interferens når kontrolleren får tilgang til minnemodulen gjennom forskjellige databusser.

Wi-Fi-området faller i frekvensene 2.400-2.490 GHzdet vil si at den krysser frekvensen som minnet opererer med.

Forskerne har funnet det med tung trafikk samtidig på forskjellige databusser, elektromagnetiske bølger sendes ut med en frekvens på 2,44 GHz, som fanges opp av 802.11 trådløs stabel.

Med andre minnemoduler enn DDR4-2400 er metoden anvendbar når minnefrekvensen endres programmatisk, noe som er tillatt i XMP (Extreme Memory Profile) spesifikasjonen.

For å generere et signal, samtidig tilgang til bussen fra parallelle kjøringstråder ble brukt bundet til forskjellige CPU-kjerner. Informasjonskoding nyttig i signal utføres ved bruk av OOK-modulering enklere (on-off koding) med amplitude shift keying (ASK), der "0" og "1" er kodet ved å stille forskjellige signalamplituder, og informasjon overføres med en fast hastighet. - en bit per millisekund.

Overføring "1" utfører en serie minneskrivinger forårsaket av sekvensiell kopiering av 1 MB data mellom de to matriser. Når du sender "0", tar algoritmen ingen handling i løpet av den tildelte tiden for å overføre litt. Derfor genererer overføring av "1" signalemisjonen, og overføring av "0" signalet forsvinner.

Blant tiltakene for å motvirke bruken av AIR-FI-metoden, soningen av territoriet er nevnt med opprettelsen av en omkrets i organisasjonenn, der det er forbudt å bære utstyr med trådløse brikker, i tillegg til å plassere datamaskinkassen i et Faraday-bur, generere støy på Wi-Fi-frekvenser, starte bakgrunnsprosesser som utføres tilfeldig minneoperasjoner og overvåke utseendet i systemet av mistenkelige prosesser som utfører unormale minneoperasjoner.

Videre på forskersiden dannes et utvalg av overføringsmetoder av skjulte data de identifiserte ved hjelp av elektromagnetiske, akustiske, termiske og lyslekkasje former:

- PowerHammer: Organiser sending av data over kraftledningen, manipuler belastningen på CPU-en for å endre strømforbruket ODINI: Demonstrasjoner om å trekke ut data fra en enhet plassert i et skjermet rom (Faraday-bur) ved analyse lavfrekvente magnetiske svingninger som oppstår under CPU-drift.

- MAGNETO: datautvinning basert på måling av svingninger i magnetfeltet som oppstår under CPU-drift.

- AirHopper: dataoverføring med en hastighet på opptil 60 byte per sekund fra en PC til en smarttelefon gjennom analyse på en smarttelefon med en FM-tuner av radioforstyrrelser som oppstår når informasjon vises på skjermen.

- BitWhisper: dataoverføring over en avstand på opptil 40 cm med en hastighet på 1-8 bits per time ved å måle svingninger i temperaturen til PC-saken.

- GSMem: utvinning av data i en avstand på opptil 30 meter ved å skape elektromagnetisk interferens på frekvensen til GSM-nettverk fanget av smarttelefonen.

Fuente: https://cyber.bgu.ac.il