De werkgroep van internet engineering (IETF), die verantwoordelijk is voor de ontwikkeling van internetprotocollen en architectuur, heeft de vorming van een RFC voor het Network Time Security-protocol voltooid (NTS) en heeft de specificatie gepubliceerd die is gekoppeld aan de identifier RFC 8915.

De RFC heeft de status van 'Standaardvoorstel' ontvangen, waarna het werk zal beginnen om de RFC de status van een conceptstandaard te geven, wat feitelijk een volledige stabilisatie van het protocol betekent en rekening houdend met alle gemaakte opmerkingen.

NTS-standaardisatie is een belangrijke stap om de beveiliging van tijdsynchronisatiediensten te verbeteren en bescherm gebruikers tegen aanvallen die de NTP-server nabootsen waarmee de client verbinding maakt.

Door aanvallers te manipuleren om de verkeerde tijd in te stellen, kan de beveiliging van andere tijdgevoelige protocollen, zoals TLS, in gevaar worden gebracht. Het wijzigen van de tijd kan bijvoorbeeld leiden tot een verkeerde interpretatie van geldigheidsgegevens voor TLS-certificaten.

Tot nu toe heeft de NTP en symmetrische versleuteling van communicatiekanalen garandeerden niet dat de cliënt interactie heeft met het doelwit en niet met een vervalste NTP-server, en sleutelauthenticatie is niet mainstream geworden omdat het te gecompliceerd is om te configureren.

In de afgelopen maanden hebben we veel gebruikers van onze tijdservice gezien, maar slechts weinigen gebruiken Network Time Security. Dit maakt computers kwetsbaar voor aanvallen die de server nabootsen die ze gebruiken om NTP te verkrijgen. Een deel van het probleem was het gebrek aan beschikbare NTP-daemons die NTS ondersteunden. Dat probleem is nu opgelost: chrony en ntpsec ondersteunen beide NTS.

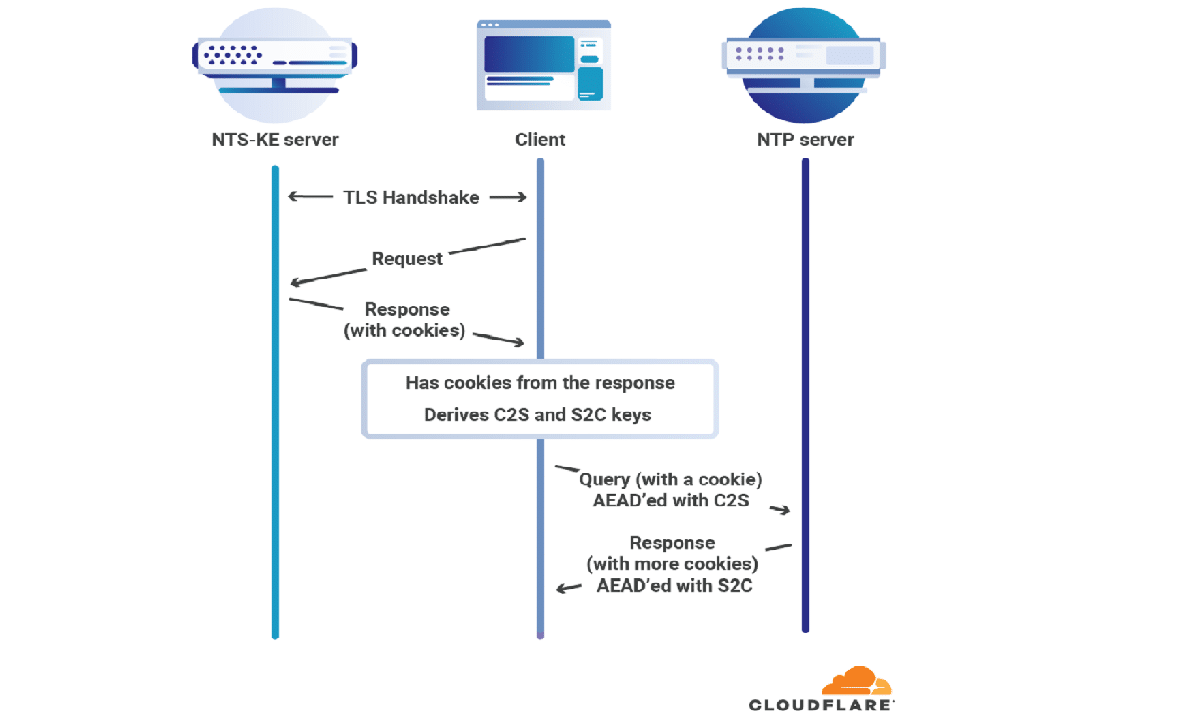

NTS maakt gebruik van openbare sleutelinfrastructuurelementen (PKI) en maakt het gebruik van TLS en geverifieerde versleuteling met bijbehorende gegevens (AEAD) mogelijk om client-servercommunicatie cryptografisch te beschermen via Network Time Protocol (NTP).

NTS bevat twee afzonderlijke protocollen: NTS-KE (Oprichting van NTS-sleutel voor het afhandelen van initiële authenticatie en sleutelonderhandeling via TLS) en NTS-EF (NTS-extensievelden, verantwoordelijk voor het versleutelen en verifiëren van een tijdsynchronisatiesessie).

NTS voeg verschillende uitgebreide velden toe aan NTP-pakketten en het slaat alle statusinformatie alleen op aan de clientzijde door middel van een cookie-transmissiemechanisme. Netwerkpoort 4460 is bedoeld voor het afhandelen van NTS-verbindingen.

Tijd is de basis van beveiliging voor veel van de protocollen, zoals TLS, waarop we vertrouwen om ons leven online te beschermen. Zonder een exacte tijd is er geen manier om te bepalen of de inloggegevens zijn verlopen. Het ontbreken van een eenvoudig te implementeren beveiligd tijdprotocol is een probleem geweest voor internetbeveiliging.

De eerste implementaties van de gestandaardiseerde NTS werden voorgesteld in de recent uitgebrachte versies van NTPsec 1.2.0 en Chrony 4.0.

Chrony biedt een afzonderlijke NTP-client en serverimplementatie die wordt gebruikt om de exacte tijd te synchroniseren op verschillende Linux-distributies, waaronder Fedora, Ubuntu, SUSE / openSUSE en RHEL / CentOS.

NTPsec is ontwikkeld onder leiding van Eric S. Raymond en is een vork van de referentie-implementatie van het NTPv4-protocol (NTP Classic 4.3.34), gericht op het herontwerpen van de codebasis om de beveiliging te verbeteren (opschonen van verouderde code, methoden voor inbraakpreventie en beschermde functies) werk met geheugen en kettingen).

Zonder NTS- of symmetrische sleutelverificatie is er geen garantie dat uw computer daadwerkelijk NTP praat met de computer die u denkt dat het is. Symmetrische sleutelverificatie is moeilijk en pijnlijk om te configureren, maar tot voor kort was dit het enige veilige en gestandaardiseerde mechanisme voor het verifiëren van NTP. NTS gebruikt het werk dat in de openbare-sleutelinfrastructuur van het web wordt gedaan om NTP-servers te verifiëren en ervoor te zorgen dat wanneer u uw computer configureert om met time.cloudflare.com te praten, dat de server is waar uw computer de tijd van krijgt.

Als je er meer over wilt weten, kun je de details bekijken In de volgende link.