Een groep onderzoekers van de Universiteit van Amsterdam en de Zwitserse Hogere Technische School in Zürich ontwikkelde de "NetCAT" -netwerkaanvalstechniek (Network Cache ATtack) dat maakt het gebruik van data-analysemethoden mogelijk van kanalen van derden om op afstand de toetsen te bepalen die een gebruiker indrukt tijdens het werken in een SSH-sessie. Het probleem manifesteert zich alleen op servers die RDMA- (Remote Direct Memory Access) en DDIO- (Direct I / O to Data) -technologieën gebruiken.

Intel vindt de aanval in de praktijk lastig te implementeren.a, aangezien het de toegang van de aanvaller tot het lokale netwerk vereist, naast de voorwaarden en organisatie host communicatie met behulp van RDMA- en DDIO-technologieën, die over het algemeen worden gebruikt in geïsoleerde netwerken, bijvoorbeeld waar clusters actief zijn.

De methode die voor de aanval wordt gebruikt lijkt op de kwetsbaarheid van Throwhammer, waarmee de inhoud van individuele bits in RAM kan worden gewijzigd door middel van netwerkpakketmanipulatie op RDMA-systemen.

De onderzoekers merken op dat:

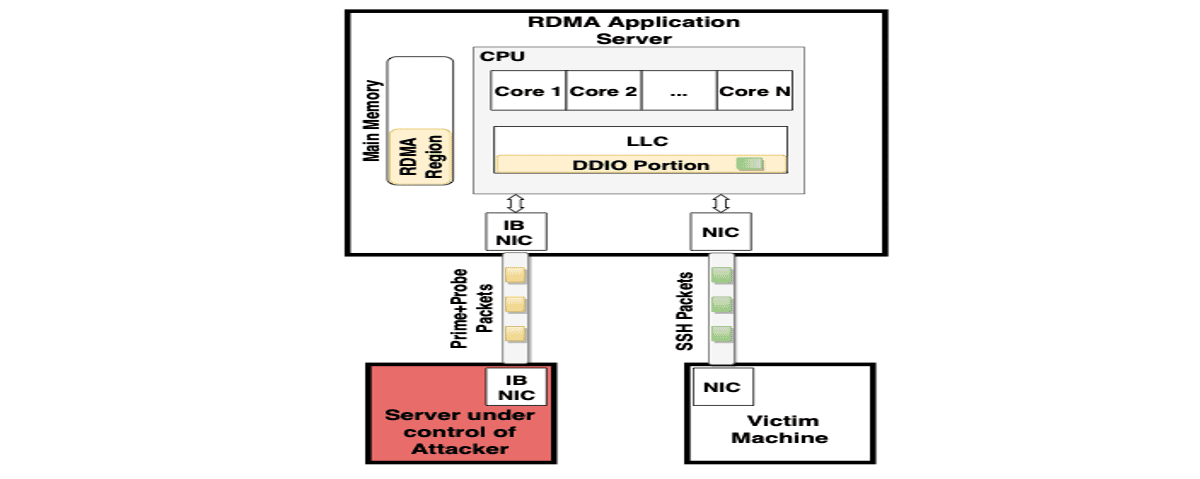

Het nieuwe probleem is het resultaat van het minimaliseren van vertragingen door gebruik te maken van het DDIO-mechanisme, dat directe interactie biedt tussen de netwerkkaart en andere randapparatuur met de processorcache (tijdens de verwerking van netwerkkaartpakketten worden gegevens in de cache opgeslagen en opgehaald uit de cache, zonder toegang tot geheugen).

Dankzij DDIO bevat de processorcache ook gegevens die zijn gegenereerd tijdens kwaadwillende netwerkactiviteiten.

De NetCAT-aanval is gebaseerd op het feit dat netwerkkaarten gegevens in het cachegeheugen opslaan actief, en de snelheid van pakketverwerking in moderne lokale netwerken is voldoende om het vullen van de cache te beïnvloeden en de aanwezigheid of afwezigheid van gegevens in de cache te bepalen door analyse van vertragingen in de datatransmissie.

Bij gebruik van interactieve sessies, bijvoorbeeld via SSH, een netwerkpakket wordt direct verzonden na het indrukken van een toets, dat wil zeggen vertragingen tussen pakketten zijn gecorreleerd met vertragingen tussen toetsaanslagen.

Door gebruik te maken van statistische analysemethoden en rekening houdend met het feit dat de vertraging tussen toetsaanslagen in het algemeen afhangt van de positie van een toets op het toetsenbord, is het met enige waarschijnlijkheid mogelijk om de invoerinformatie opnieuw te creëren. De meeste mensen hebben bijvoorbeeld de neiging om 's' na 'a' veel sneller te typen dan 'g' na 's'.

De informatie die door de processor wordt opgeslagen, stelt u ook in staat om de exacte tijd te beoordelen van pakketten die door de netwerkkaart zijn verzonden bij het verwerken van verbindingen zoals SSH.

Door een bepaalde verkeersstroom te genereren, een aanvaller kan bepalen wanneer er nieuwe gegevens in de cache verschijnen geassocieerd met een bepaalde activiteit in het systeem.

Om de inhoud van de cache te analyseren, wordt de Prime + Probe-methode gebruikt, die bestaat uit het vullen van de cache met een set referentiewaarden en het meten van de toegangstijd tot deze bij het vullen om de wijzigingen te bepalen.

Het is mogelijk dat de techniek voorstel kan worden gebruikt om te bepalen niet alleen toetsaanslagen, maar ook andere soorten gevoelige gegevens in het cachegeheugen van de CPU.

Bij onze aanval profiteren we van het feit dat de DDIO-applicatieserver een gedeelde bron (de cache op het laatste niveau) heeft tussen de CPU-kernen en de netwerkkaart. We reverse-engineeren de belangrijke eigenschappen van DDIO om te begrijpen hoe de cache wordt gedeeld met DDIO.

Een aanval kan mogelijk worden uitgevoerd wanneer RDMA is uitgeschakeld, maar zonder RDMA is de effectiviteit ervan verminderd en is de uitvoering aanzienlijk gecompliceerd.

Het is ook mogelijk om DDIO te gebruiken om een geheim communicatiekanaal te organiseren dat wordt gebruikt om gegevens over te dragen nadat een server is gecompromitteerd, waarbij beveiligingssystemen worden omzeild.

bron: https://www.vusec.net