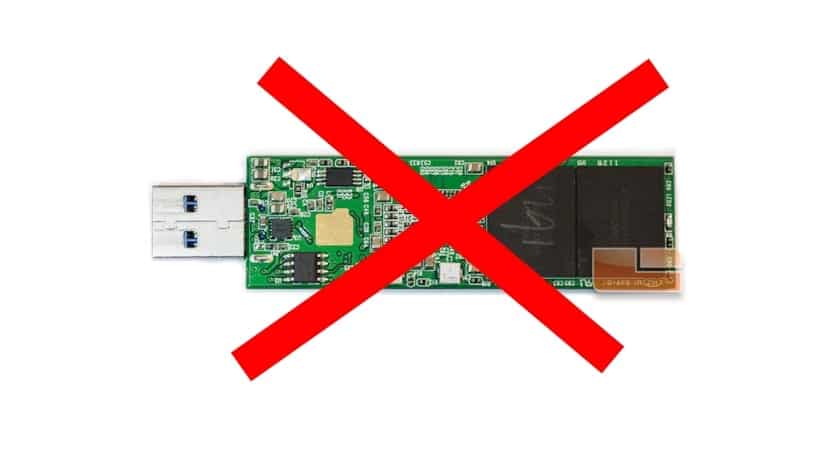

Er zijn een aantal manieren om opslag op aangesloten media uit te schakelen met USB poort van uw computer, kan dit een goede oplossing zijn als we willen voorkomen dat bepaalde soorten aanvallen ons systeem infecteren via dit type apparaat, maar het kan ook dienen als een methode om te proberen de mogelijkheden van een bepaalde computer te beperken als we dat doen wil niet dat anderen deze functie om een specifieke reden gebruiken. Welnu, er zijn meer extreme manieren, zoals het rechtstreeks verwijderen van de Linux-kernel USB-stuurprogramma's (modules). Met andere woorden, verwijder het bestand usb_storage.ko, de module die als controller voor deze apparaten fungeert.

Maar als we een niet zo radicale oplossing willen, kunnen we gebruiken andere manieren om verder te gaan zodat deze apparaten niet werken in onze distro. Het zijn ook vrij eenvoudige methoden om te implementeren en die meestal effectief zijn, hoewel niet onfeilbaar ... We kunnen bijvoorbeeld het virtuele apparaat / bin / true gebruiken om ons te helpen met wat een "nepinstallatie" wordt genoemd, om verder te gaan moeten een bestand aanmaken en openen met de naam block_usb.conf in de /etc/modprobe.d/ directory waar de kernelmodules zijn opgeslagen.

Zodra dat is gebeurd, kunnen we de volgende inhoud binnenin toevoegen met behulp van de teksteditor die we het leukst vinden:

install usb-storage /bin/true

Nu slaan we het bestand op dat we zojuist hebben gemaakt en voila, we hebben een beperking voor USB-opslagapparaten. oog! Omdat de rest van de USB-apparaten normaal blijven werken. Test de effectiviteit, want ik heb sommige gebruikers horen zeggen dat het niet voor hen heeft gewerkt ...

De andere methode is om een zwarte lijstDaarvoor zullen we een bestand aanmaken met de naam blacklist.conf in /etc/modprobe.d/ en met de teksteditor voegen we opnieuw toe aan alle apparaatstuurprogramma's die we aan onze zwarte lijst willen toevoegen en dat zal niet werken. Bijvoorbeeld voor onze USB:

blacklist usb-storage

Sla de wijzigingen op en controleer hun effect ...

Voor mij is de beste manier om beheerders- of root-authenticatie te vragen bij het mounten van een apparaat, dit wordt bereikt door het org.freedesktop.udisks2.policy of org.freedesktop.UDisks2.policy bestand te wijzigen, dit bestand bevat het beleid om apparaten te mounten. bestand bevat verschillende beleidsregels, zoals:

• Koppel een bestandssysteem

• Monteer een bestandssysteem op een systeemapparaat

• Monteer een bestandssysteem van een aangesloten apparaat op een andere locatie

• Mount / unmount bestandssystemen gedefinieerd in het fstab-bestand met de x-udisks-auth optie

• Demonteer een apparaat dat door een andere gebruiker is gemonteerd

• Word de eigenaar van een bestandssysteem

we gaan het beleid aanpassen

Koppel een bestandssysteem

we staan in de politiek

ja

en we passen het aan

auth_admin

Dit zal het systeem dwingen om de gebruikersnaam en het wachtwoord van de beheerder te vragen bij het koppelen van een apparaat via USB.

En als wat ik wil doen het tegenovergestelde is, er een herkennen en alle andere weggooien, hoe kunnen we deze methode dan gebruiken?

sudo chmod 700 / media / is radicaal en dat is niet de bedoeling