De FBI en NSA hebben gisteren een veiligheidswaarschuwing vrijgegeven gezamenlijk met details van een nieuwe malware die Linux beïnvloedt en dat volgens de twee agentschappen, Het is ontwikkeld en ingezet bij echte aanvallen door Russische militaire hackers.

Beide agentschappen beweren dat Russische hackers de malware, genaamd drovorub, om achterdeurtjes te installeren in gehackte netwerken.

Over Drovorub

Malware heeft verschillende modules die stealth garanderen, volharding en volledige toegang tot de machine toegewijd aan de hoogste privileges.

In het technische rapport van de NSA en de FBI, Details over de mogelijkheden en voorstellen van Drovorub voor detectieoplossingen vrijgegeven en preventie.

Volgens het rapport de rootkit is zeer effectief in het verbergen op een geïnfecteerde machine en overleeft herstart tenzij:

"Unified Extensible Firmware Interface (UEFI) Secure Boot is ingeschakeld in" Full "of" Full "modus.

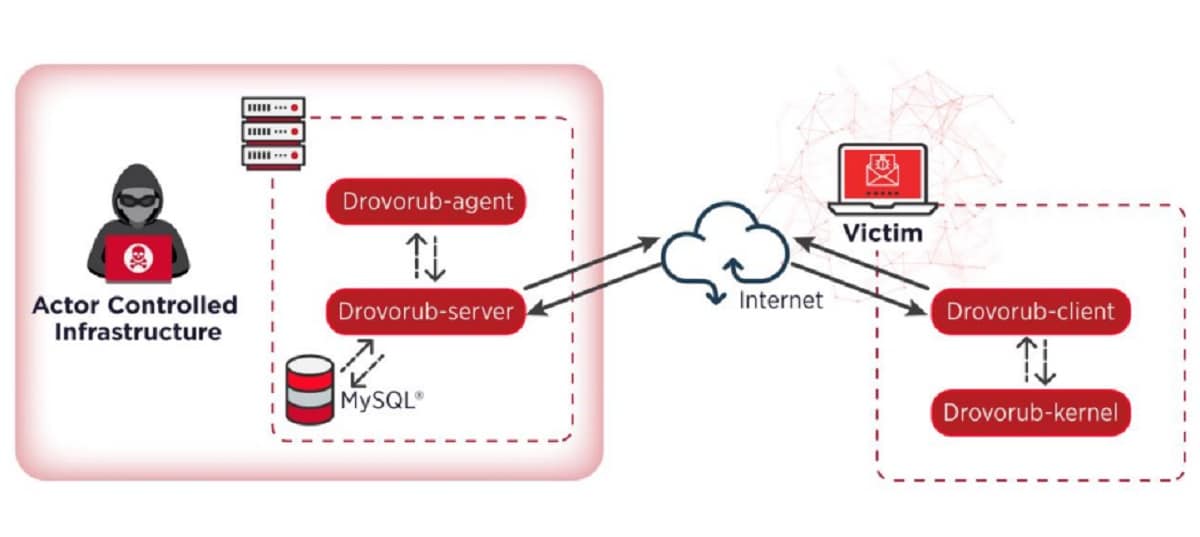

Het rapport beschrijft de technische details van elk onderdeel van Drovorub, die met elkaar communiceren via JSON over WebSockets en het verkeer van en naar de servermodule versleutelen met behulp van het RSA-algoritme.

NSA en de FBI schreef de malware toe aan de belangrijkste inlichtingendienst van de Russische generale staf, 85. Main Special Services Center (GTsSS), militaire eenheid 26165.

De cyberactiviteit van deze organisatie is gekoppeld aan de campagnes van het geavanceerde hackcollectief Fancy Bear (APT28, Strontium, Group 74, PawnStorm, Sednit, Sofacy, Iron Twilight).

Deze toewijzing is gebaseerd op de operationele commando- en controle-infrastructuur die bedrijven publiekelijk hebben geassocieerd met de GTsSS om zich te verdedigen tegen cyberaanvallen. Een aanwijzing is een IP-adres dat Microsoft heeft gevonden in een Strontium-campagne werkende IoT-apparaten in april 2019 en ook gebruikt om toegang te krijgen tot Drovorub C2 in dezelfde periode.

Detectie en preventie

Dat heeft het NSA-onderzoek vastgesteld malwareactiviteit is zichtbaar via aanvullende detectietechnieken, maar deze zijn niet erg effectief voor de Drovorub-kernelmodule.

Systemen voor detectie van netwerkinbraak (NIDS) net als Meerkat, Snort, kan Zeek berichten dynamisch ontgrendelen WebSocket-protocol "verborgen" (met scripts) en identificeer C2-berichten tussen de client- en agentcomponenten en de Drovorub-server.

Een TLS-proxy zou hetzelfde resultaat opleveren zelfs als het communicatiekanaal TLS gebruikt voor codering. Een voorbehoud bij deze methoden is echter dat peering onopgemerkt kan blijven als TLS wordt gebruikt of als de actor overschakelt naar een ander berichtformaat.

Voor ontdekking host-based, het NSA en de FBI bieden de volgende oplossingen:

- Test de aanwezigheid van de Drovorub-kernelmodule met behulp van een script dat is opgenomen in het rapport (op pagina 35)

- Beveiligingsproducten die malware-artefacten en rootkitfunctionaliteit kunnen detecteren, zoals het Linux-kernelcontrolesysteem;

- Live response-technieken, zoeken naar specifieke bestandsnamen, paden, hashes en met de regels van Yara (verstrekt in het regelrapport van Snort)

- Geheugenscanning, de meest efficiënte manier om de rootkit te vinden;

- Scannen van schijfkopieën, malware-artefacten zijn aanhoudend op de schijf, maar rootkits verbergen ze voor binaire bestanden en normale systeemaanroepen.

Als preventiemethoden, beide bureaus raden aan om de nieuwste Linux-updates te installeren en gebruik de nieuwste beschikbare softwareversies.

Bovendien, systeembeheerders ze zouden ervoor moeten zorgen dat de machines tenminste Linux kernel 3.7 draaien, die de implementatie van de kernelsignatuur biedt. Het configureren van systemen om alleen modules te laden die een geldige digitale handtekening hebben, verhoogt de moeilijkheidsgraad bij het blokkeren van kwaadaardige kernelmodules.

Een andere aanbeveling is om het UEFI Secure Boot-verificatiemechanisme in te schakelen (volledige applicatie) waarmee alleen legitieme kernelmodules kunnen worden geladen. Dit biedt echter geen bescherming tegen de recentelijk onthulde BootHole-kwetsbaarheid.

bron: https://www.zdnet.com