Onlangs heeft het team van Docker heeft een beveiligingsadvies uitgegeven om ongeautoriseerde toegang tot een Docker Hub-database aan te kondigen door een onbekende persoon. Het Docker-team werd zich op 25 april 2019 bewust van de inbraak die slechts een korte periode duurde.

De Docker Hub-database blootgestelde gevoelige informatie voor ongeveer 190,000 gebruikers, inclusief gehashte gebruikersnamen en wachtwoorden, evenals tokens voor de GitHub- en Bitbucket-repositories waarvan het gebruik niet wordt aanbevolen door een derde partij de integriteit van de coderepositories in gevaar kan brengen.

Volgens de mening van Docker omvatte de informatie in de database toegangstokens voor de GitHub- en Bitbucket-opslagplaatsen die worden gebruikt voor automatische codecompilatie in Docker Hub, evenals gebruikersnamen en wachtwoorden een klein percentage gebruikers: 190,000 gebruikersaccounts Ze vertegenwoordigen minder dan 5% van de Docker Hub-gebruikers.

In feite Met GitHub- en Bitbucket-toegangssleutels die zijn opgeslagen in Docker Hub, kunnen ontwikkelaars hun projectcode wijzigen en compileer automatisch de afbeelding naar Docker Hub.

De toepassingen van de getroffenen kunnen worden gewijzigd

Het potentiële risico voor de 190,000 gebruikers van wie de accounts zijn blootgesteld, geldt dat als een aanvaller toegang krijgt tot hun toegangstokens, je zou toegang kunnen krijgen tot hun persoonlijke coderepository die ze zouden kunnen wijzigen op basis van machtigingen die in het token zijn opgeslagen.

Als de code echter om de verkeerde redenen wordt gewijzigd en gecompromitteerde afbeeldingen zijn geïmplementeerd, dit zou kunnen leiden tot ernstige aanvallen op de toeleveringsketenaangezien Docker Hub-images vaak worden gebruikt in servertoepassingen en configuraties.

In uw beveiligingsadvies dat vrijdagavond is gepost, Docker zei dat het al alle tokens en toegangssleutels op het scherm had ingetrokken.

Docker zei ook dat het zijn algehele beveiligingsprocessen verbetert en zijn beleid herziet. Hij kondigde ook aan dat de nieuwe monitoringtools nu aanwezig zijn.

Echter het is belangrijk dat ontwikkelaars, die de automatische build van Docker Hub hebben gebruikt, controleer uw projectrepository's op ongeautoriseerde toegang.

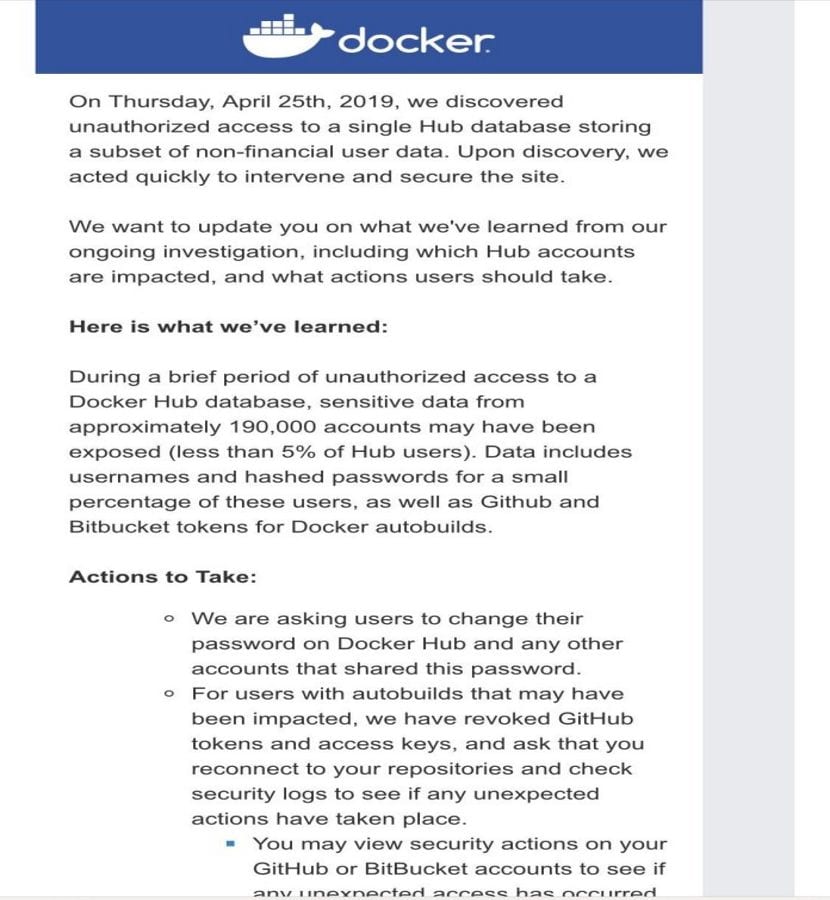

Hier is het beveiligingsadvies dat Docker op vrijdagavond heeft geplaatst:

Op donderdag 25 april 2019 ontdekten we ongeautoriseerde toegang tot een enkele Hub-database die een subset van niet-gebruikersgegevens opslaat. financieel Bij ontdekking handelen we snel om in te grijpen en de site te beveiligen.

We willen u laten weten wat we hebben geleerd van ons lopende onderzoek, inclusief welke Docker Hub-accounts hierdoor worden getroffen en welke acties gebruikers moeten ondernemen.

Dit hebben we geleerd:

Tijdens een korte periode van ongeoorloofde toegang tot een Docker Hub-database zijn mogelijk gevoelige gegevens van ongeveer 190,000 accounts (minder dan 5% van de Hub-gebruikers) blootgesteld.

De gegevens omvatten de gehashte gebruikersnamen en wachtwoorden van een klein percentage van deze gebruikers, evenals de Github- en Bitbucket-tokens voor automatische Docker-builds.

Te ondernemen actie:

We vragen gebruikers om hun wachtwoord te wijzigen in Docker Hub en elk ander account dat dit wachtwoord deelt.

Voor gebruikers met automatisch gebouwde servers die mogelijk zijn getroffen, hebben we de toegangssleutels en tokens van GitHub ingetrokken en u wordt gevraagd om opnieuw verbinding te maken met uw opslagplaatsen en de beveiligingslogboeken te controleren om te zien of er actie is. Er hebben zich onvoorziene gebeurtenissen voorgedaan.

U kunt de beveiligingsacties op uw GitHub- of BitBucket-accounts controleren om te zien of er de afgelopen 24 uur onverwachte toegang is geweest.

Dit kan van invloed zijn op uw huidige builds van onze geautomatiseerde build-service. Mogelijk moet u uw Github- en Bitbucket-bronprovider zoals beschreven in de onderstaande link.