De afgelopen maanden lijken niet erg goed te zijn geweest voor de Norton-computerbeveiligingssuite. Al wij hadden op de hoogte van de ongelukkige opname van cryptocurrency-software in zijn beveiligingssuite. Nu vallen ze de Norton-wachtwoordbeheerder aan.

Een wachtwoordbeheerder is sindsdien een essentieel hulpmiddel voor computerbeveiliging, Door te voorkomen dat we ze moeten onthouden, kunnen we verschillende wachtwoorden hebben voor verschillende services. Als een van hen wordt aangevallen, is dat hetzelfde als inbreken bij de politie.

Aanval op de wachtwoordbeheerder van Norton

NortonLifeLock (dat gefuseerd is met Avast en onderdeel is van een bedrijf genaamd Gen Digital) stuurde een bericht naar het Vermont General Office waarin hij halverwege vorige maand de detectie aankondigde van wat het beschreef als "Een ongewoon hoog aantal mislukte logins op onze klantaccounts."

Volgens het bedrijf:

We hebben vastgesteld dat vanaf ongeveer 1 december 2022 een niet-geautoriseerde derde partij een lijst met gebruikersnamen en wachtwoorden had gebruikt die afkomstig waren van een andere bron, zoals het dark web, om te proberen in te loggen op Norton-klantaccounts. Onze eigen systemen zijn niet gecompromitteerd.

Volgens een woordvoerder van Gen Digital, het moederbedrijf van Norton, het meest pessimistische scenario zou zijn dat 8000 accounts in gevaar zijn gebracht door een manoeuvre die bekend staat als een "Credential Stuffing Attack". Gen Digital gaat er prat op 925000 aanvallen te hebben voorkomen door accounthouders met meerdere mislukte inlogpogingen te waarschuwen om het hoofdwachtwoord te wijzigen en aanvullende beveiligingsmaatregelen te implementeren.

Wat is een credential stuffing-aanval?

De credential stuffing-aanval bestaat uit het testen van de gebruikersnaam en het wachtwoord van de ene service in de andere. De cybercrimineel verkrijgt op illegale wijze de lijst met gebruikers en wachtwoorden van de ene dienst en test deze op andere diensten, waarbij hij gokt op de luiheid of het gebrek aan geheugen van die gebruikers, waardoor ze geen nieuwe kunnen maken voor elke nieuwe plaats waar ze een account aanmaken. Over het algemeen worden deze controles uitgevoerd door bots.

Ondanks de door Hollywood opgelegde overtuiging, de beste computercriminelen zijn meer bedreven als psychologen dan als gebruikers van technologie. Dit type aanval is gebaseerd op de wetenschap dat 85% van de gebruikers hun wachtwoord hergebruikt.

In statistische termen is de effectiviteit erg laag, slechts 1 op de 1000 accounts kan worden gehackt. Als we dit nu vermenigvuldigen met de miljoenen gebruikersaccounts op internet en dat veel van deze accounts gevoelige gegevens bevatten, zoals creditcardnummers of toegangsgegevens tot strategische sites, kan de schade niet te overzien zijn.

Hoe u uzelf kunt beschermen tegen credential stuffing-aanvallen

Traditionele beveiligingsmaatregelen zoals het blokkeren van IP's die meerdere pogingen mislukken of het vertragen van toegang zijn niet langer effectief. De bots simuleren inkomen van verschillende apparaten en verschillende locaties.

Enkele manieren om deze aanval te voorkomen zijn:

- Authenticatie in twee stappen: Dit omvat het gebruik van een door een apparaat of app verstrekte code die bevestigt dat de legitieme gebruiker degene is die probeert in te loggen. In het eerste geval wordt een bericht per sms of e-mail naar de gebruiker gestuurd om zijn identiteit te bevestigen. In het tweede geval genereert de applicatie een code (gebaseerd op willekeurige factoren) die moet worden ingevoerd in het aanmeldingsformulier van de dienst waartoe u toegang wilt.

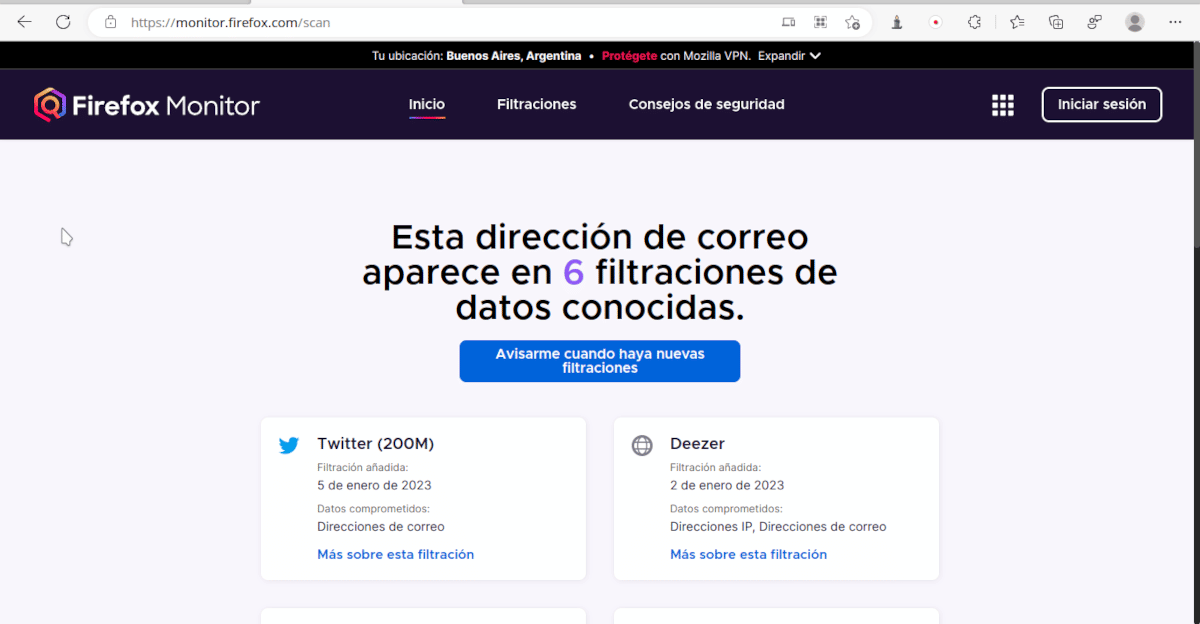

- Firefox-monitor: Es een web van de Mozilla Foundation die waarschuwt als een e-mailadres deel uitmaakt van een online datalek. De schermafbeelding bovenaan dit artikel is wat ik kreeg door mijn primaire e-mailadres in te voeren.

- Wachtwoordbeheerder: Het is de fundamentele beschermingstool voor dit type aanval, omdat je hiermee een nieuwe aan elke service kunt toewijzen zonder ze te hoeven onthouden. Het is te vinden als browserextensie, in de opslagplaatsen van uw distributie of in de app store van uw mobiele apparaat. Bescherm het natuurlijk met een hoofdwachtwoord dat je nog niet eerder hebt gebruikt