In een auditrapport dat onlangs is gepubliceerd door NASA maakte dat in april 2018 bekend Hackers toegang tot het netwerk van de ruimtevaartorganisatie en Ze stalen ongeveer 500 MB aan gegevens met betrekking tot de Mars-missies.

Volgens het studierapport, Hackers infiltreerden in het Jet Propulsion Laboratory (JPL), een door NASA gefinancierde onderzoeks- en ontwikkelingsfaciliteit in Pasadena, Californië. Het rapport identificeert ook andere incidenten van datalekken en informatiediefstal tijdens de verschillende missies van het bureau.

De NASA, In de afgelopen 10 jaar heeft JPL verschillende opmerkelijke cyberbeveiligingsincidenten meegemaakt Ze hebben aanzienlijke delen van uw computernetwerk gecompromitteerd.

Sinds 2011 kregen hackers volledige toegang tot 18 servers die belangrijke JPL-missies ondersteunden en naar verluidt ongeveer 87 GB aan gegevens stal.

Meest recent, in april 2018, JPL het ontdekte dat een externe gebruikersaccount was gecompromitteerd en gebruikt om ongeveer 500 MB aan gegevens van een van zijn belangrijkste missiesystemen te stelen.

De OIG meldde via het rapport dat JPL wordt geplaagd door talrijke tekortkomingen in de controle van computerbeveiliging die uw vermogen om aanvallen op uw systemen en netwerken te voorkomen, detecteren en beperken.

Deze zwakte in het JPL-beveiligingssysteem stelt de verschillende systemen en gegevens van NASA bloot aan verschillende aanvallen door hackers.

JPL gebruikt zijn Information Technology Security-database (ITSDB) om fysieke activa en applicaties op zijn netwerk te volgen en te beheren.

Echter bij de audit werd geconstateerd dat de database-inventaris onvolledig en onnauwkeurig was, een situatie die het vermogen van JPL om beveiligingsincidenten effectief te bewaken, te rapporteren en erop te reageren in gevaar brengt.

Sysadmins werken de inventaris niet systematisch bij bij het toevoegen van nieuwe apparaten aan het netwerk.

Specifiek, Bleken 8 van de 11 systeembeheerders die verantwoordelijk zijn voor het beheer van de 13 steekproefsystemen, een aparte inventarisatietabel bij te houden van hun systemen, van waaruit ze de informatie periodiek en handmatig bijwerken in de ITSDB-database.

Ook verklaarde een sysadmin dat hij niet regelmatig nieuwe apparaten in de ITSDB-database invoerde omdat de updatefunctie van de database soms niet werkte.

Dan bent u vergeten de broninformatie in te voeren.

Als gevolg hiervan kunnen bronnen aan het netwerk worden toegevoegd zonder dat ze correct worden geïdentificeerd en geverifieerd door beveiligingsfunctionarissen.

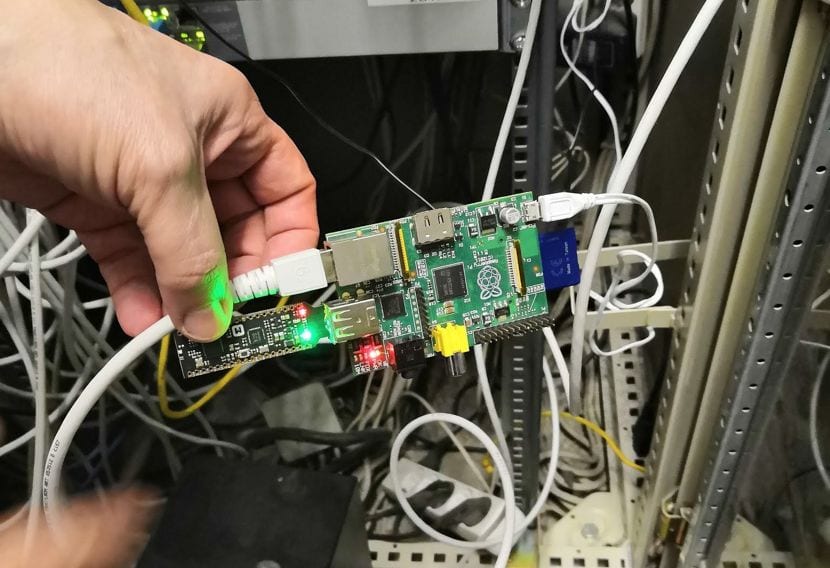

Bv voor de cyberaanval van april 2018, waardoor de aanvallers ongeveer 500 MB aan gegevens over de verschillende NASA-missies op de planeet Mars konden stelen maakte gebruik van deze specifieke zwakte toen de hacker toegang kreeg tot het JPL-netwerk met een Raspberry Pi niet geautoriseerd om verbinding te maken met het JPL-netwerk.

Hackers gebruikten dit toegangspunt om het JPL-netwerk te infiltreren terwijl ze een gedeelde netwerkgateway hackten.

Door deze actie konden de aanvallers toegang krijgen tot de servers die informatie opslaan over missies naar Mars uitgevoerd door het JPL-laboratorium van NASA, van waaruit ze ongeveer 500 MB aan gegevens lekten.

De cyberaanval in april 2018 maakte gebruik van het gebrek aan segmentatie van het JPL-netwerk om te bewegen tussen verschillende systemen die op de gateway waren aangesloten, waaronder verschillende JPL-missieoperaties en de DSN.

Als resultaatIn mei 2018 IT-beveiligingsmanagers bij het Johnson Space Center die programma's uitvoeren zoals het Orion All-Wheel Crew Vehicle en het International Space Station Om veiligheidsredenen besloten ze om tijdelijk de verbinding met de brug te verbreken.

Ambtenaren vreesden dat cyberaanvallen lateraal de brug zouden oversteken naar hun missiesystemen en mogelijk toegang zouden krijgen.

Dat gezegd hebbende, noemde NASA geen namen die rechtstreeks verband hielden met de aanval van april 2018. Sommigen gaan er echter van uit dat dit verband zou kunnen houden met de acties van de Chinese hackgroep die bekend staat als de naam Advanced Persistent Threat 10 of APT10.