Paar dagen geleden Google onthuld via een blogpost het nieuws van het vrijgeven van de broncode van het HIBA-project (Host Identity Based Authorization), die de implementatie voorstelt van een extra autorisatiemechanisme om gebruikerstoegang via SSH te organiseren met betrekking tot hosts (controleren of toegang tot een specifieke bron is toegestaan bij het uitvoeren van authenticatie met behulp van openbare sleutels).

Integratie met OpenSSH wordt geleverd door het HIBA-stuurprogramma op te geven in de AuthorizedPrincipalsCommand-richtlijn in / etc / ssh / sshd_config. De projectcode is geschreven in C en wordt gedistribueerd onder de BSD-licentie.

Over HIBA

HIBA gebruikt standaard authenticatiemechanismen op basis van OpenSSH-certificaten voor flexibel en gecentraliseerd beheer van gebruikersautorisatie met betrekking tot hosts, maar vereist geen periodieke wijzigingen in de geautoriseerde_sleutels en geautoriseerde_gebruikers-bestanden aan de kant van de hosts waarmee het is verbonden.

In plaats van een lijst met sleutels op te slaan Geldige openbare en toegangsvoorwaarden in geautoriseerde bestanden (wachtwoorden | gebruikers), HIBA integreert de hostbindingsinformatie rechtstreeks in de certificaten zelf. Er zijn met name uitbreidingen voorgesteld voor hostcertificaten en gebruikerscertificaten, waarin hostparameters en voorwaarden voor het verlenen van gebruikerstoegang worden opgeslagen.

Hoewel OpenSSH veel methoden biedt, van een eenvoudig wachtwoord tot het gebruik van certificaten, biedt elk van hen uitdagingen op zich.

Laten we beginnen met het verduidelijken van het verschil tussen authenticatie en autorisatie. De eerste is een manier om te laten zien dat jij de entiteit bent die je beweert te zijn. Dit wordt meestal bereikt door het geheime wachtwoord te verstrekken dat aan uw account is gekoppeld of door een uitdaging te ondertekenen waaruit blijkt dat u de privésleutel hebt die overeenkomt met een openbare sleutel. Autorisatie is een manier om te beslissen of een entiteit al dan niet toestemming heeft om toegang te krijgen tot een bron, het wordt meestal gedaan nadat de authenticatie heeft plaatsgevonden.

De verificatie aan de hostzijde wordt gestart door het hiba-chk-stuurprogramma aan te roepen gespecificeerd in de AuthorizedPrincipalsCommand-richtlijn. Deze handler decodeert de extensies die in de certificaten zijn ingebouwd en op basis daarvan neemt de beslissing om toegang te verlenen of te blokkeren. De toegangsregels worden centraal gedefinieerd op het niveau van de certificeringsinstantie (CA) en worden geïntegreerd in de certificaten in het stadium van hun generatie.

Aan de kant van het certificeringscentrum, er is een algemene lijst met machtigingen beschikbaar (hosts waarmee u verbinding kunt maken) en een lijst met gebruikers die deze machtigingen kunnen gebruiken. Het hibagen-hulpprogramma is voorgesteld om certificaten te genereren met ingebouwde machtigingsinformatie, en de functionaliteit die nodig is om een certificeringsinstantie te maken, is verplaatst naar het hiba-ca.sh-script.

Tijdens de gebruikersverbinding worden de in het certificaat gespecificeerde referenties bevestigd door de digitale handtekening van de certificeringsinstantie, die: staat toe dat alle verificaties volledig worden uitgevoerd aan de kant van de bestemmingshost waarmee de verbinding wordt gemaakt, zonder contact op te nemen met externe diensten. De lijst met openbare CA-sleutels die SSH-certificaten certificeren, wordt gespecificeerd door de TrustedUserCAKeys-richtlijn.

HIBA definieert twee extensies voor SSH-certificaten:

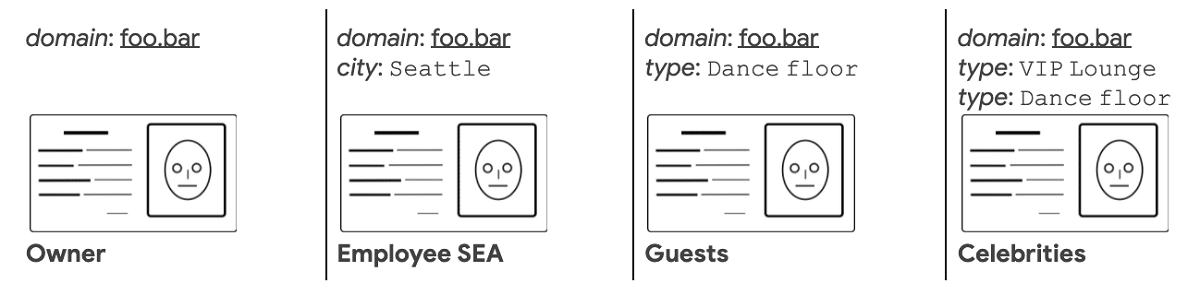

De HIBA-identiteit, gekoppeld aan de hostcertificaten, geeft de eigenschappen weer die deze host definiëren. Ze zullen worden gebruikt als criteria om toegang te verlenen.

De HIBA-subsidie, gekoppeld aan gebruikerscertificaten, vermeldt de beperkingen waaraan een host moet voldoen om toegang te krijgen.

Naast het direct koppelen van gebruikers aan hosts, Met HIBA kunt u flexibelere toegangsregels definiëren. Hosts kunnen bijvoorbeeld worden gekoppeld aan informatie zoals locatie en type service, en door gebruikerstoegangsregels te definiëren, kunnen verbindingen worden gemaakt met alle hosts met een bepaald type service of met hosts op een specifieke locatie.

Eindelijk als u er meer over wilt weten over de notitie kunt u de details bekijken In de volgende link.