Kumpulan Kerja kejuruteraan internet (IETF), yang bertanggungjawab untuk pengembangan protokol dan seni bina Internet, telah menyelesaikan pembentukan RFC untuk protokol Keselamatan Masa Rangkaian (NTS) dan telah menerbitkan spesifikasi yang berkaitan dengan pengenal RFC 8915.

RFC menerima status «Cadangan Piawai», selepas itu kerja akan mulai memberi RFC status Draf Standard, yang sebenarnya bermaksud penstabilan lengkap protokol dan dengan mempertimbangkan semua komen yang dibuat.

Pemiawaian NTS adalah langkah penting untuk meningkatkan keselamatan perkhidmatan penyegerakan masa dan melindungi pengguna dari serangan yang meniru pelayan NTP yang disambungkan oleh klien.

Manipulasi penyerang untuk menetapkan waktu yang salah dapat digunakan untuk membahayakan keselamatan protokol sensitif masa lain, seperti TLS. Sebagai contoh, mengubah masa boleh menyebabkan salah tafsir data kesahan untuk sijil TLS.

Sehingga kini, NTP dan enkripsi simetri saluran komunikasi tidak menjamin bahawa pelanggan berinteraksi dengan sasaran dan bukan dengan pelayan NTP palsu, dan pengesahan kunci belum menjadi arus perdana kerana terlalu rumit untuk dikonfigurasi.

Selama beberapa bulan terakhir, kami telah melihat banyak pengguna perkhidmatan masa kami, tetapi sangat sedikit yang menggunakan Keselamatan Masa Rangkaian. Ini membuat komputer terdedah kepada serangan yang meniru pelayan yang mereka gunakan untuk mendapatkan NTP. Sebahagian masalahnya ialah kekurangan daemon NTP yang tersedia yang menyokong NTS. Masalah itu kini diselesaikan: kronik dan ntpsec kedua-duanya menyokong NTS.

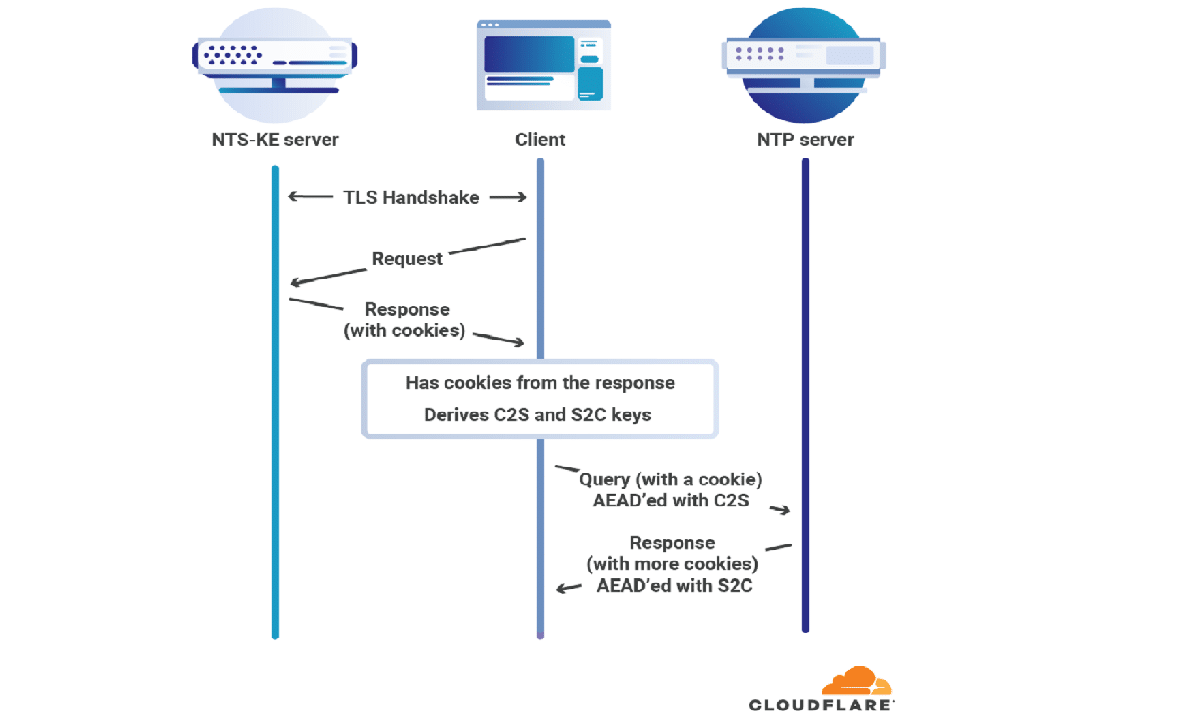

NTS menggunakan elemen infrastruktur utama awam (PKI) dan membenarkan penggunaan TLS dan Penyulitan yang Disahkan dengan Data Bersekutu (AEAD) untuk melindungi komunikasi pelanggan-pelayan secara kriptografi melalui Network Time Protocol (NTP).

NTS merangkumi dua protokol berasingan: NTS-KE (Pembentukan kunci NTS untuk menangani pengesahan awal dan rundingan utama mengenai TLS) dan NTS-EF (Medan pelanjutan NTS, bertanggungjawab untuk menyulitkan dan mengesahkan sesi penyegerakan masa).

NTS tambahkan pelbagai bidang yang diperluas ke paket NTP dan ia menyimpan semua maklumat keadaan hanya di sisi pelanggan melalui mekanisme penghantaran kuki. Port rangkaian 4460 dikhaskan untuk mengendalikan sambungan NTS.

Masa adalah asas keselamatan bagi banyak protokol, seperti TLS, yang kita andalkan untuk melindungi kehidupan kita secara dalam talian. Tanpa masa yang tepat, tidak ada cara untuk menentukan sama ada tauliah telah tamat atau tidak. Ketiadaan protokol masa selamat yang mudah dilaksanakan telah menjadi masalah keselamatan Internet.

Pelaksanaan pertama NTS standard dicadangkan dalam versi NTPsec 1.2.0 dan Chrony 4.0 yang baru dikeluarkan.

Chrony menyediakan implementasi klien dan pelayan NTP yang terpisah yang digunakan untuk menyegerakkan waktu yang tepat pada pelbagai distribusi Linux, termasuk Fedora, Ubuntu, SUSE / openSUSE, dan RHEL / CentOS.

NTPsec dibangunkan di bawah kepimpinan Eric S. Raymond dan merupakan garpu pelaksanaan rujukan protokol NTPv4 (NTP Classic 4.3.34), yang difokuskan pada reka bentuk semula pangkalan kod untuk meningkatkan keselamatan (pembersihan kod usang, kaedah pencegahan pencerobohan dan fungsi yang dilindungi) bekerja dengan memori dan rantai).

Tanpa pengesahan kunci NTS atau simetri, tidak ada jaminan bahawa komputer anda benar-benar bercakap NTP ke komputer yang anda fikirkan. Pengesahan kunci simetri sukar dan menyakitkan untuk dikonfigurasi, tetapi sehingga baru-baru ini satu-satunya mekanisme selamat dan standard untuk mengesahkan NTP. NTS menggunakan kerja yang masuk ke infrastruktur kunci awam web untuk mengesahkan pelayan NTP dan memastikan bahawa apabila anda mengkonfigurasi komputer anda untuk bercakap dengan time.cloudflare.com, itulah pelayan yang mendapat masa dari komputer anda.

Sekiranya anda ingin mengetahui lebih lanjut mengenainya, anda boleh menyemak perinciannya Dalam pautan berikut.