Google semalam (Khamis, 6 Jun) Saya melaporkan melalui penerbitan dari Blog Keselamatan Google-nya, yang telah mengesan kehadiran pintu belakang yang telah dipasang pada peranti Android sebelum meninggalkan kilang.

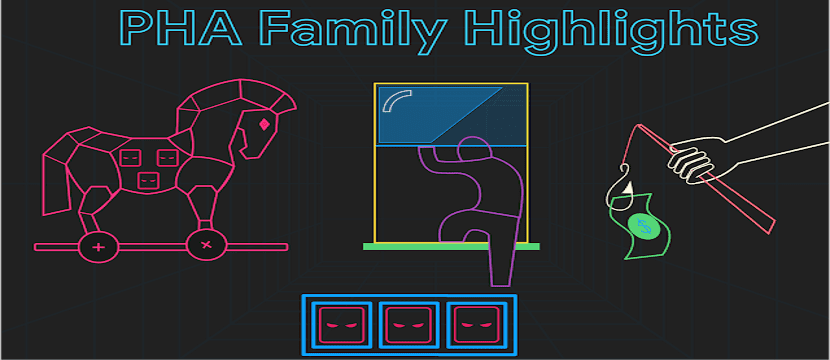

Google telah mengkaji keadaannya setelah ia didedahkan oleh pakar keselamatan komputer beberapa tahun sebelumnya. Ini adalah aplikasi jahat «keluarga Triad» direka untuk spam dan beriklan pada peranti Android.

Mengenai Triada

Menurut Google, Triada telah mengembangkan kaedah untuk memasang perisian hasad pada telefon Android hampir di kilang, bahkan sebelum pelanggan memulakan atau bahkan memasang satu aplikasi pada peranti mereka.

Pada bulan Mac 2016, Triada pertama kali digambarkan. dalam catatan blog di laman web syarikat keselamatan komputer Kaspersky Lab. Satu lagi catatan blog dikhaskan oleh syarikat itu pada bulan Jun 2016.

Pada masa itu, adalah Trojan yang mendalam yang tidak diketahui oleh penganalisis dari syarikat keselamatan yang cuba mengeksploitasi peranti Android setelah mendapat hak istimewa.

Seperti yang dijelaskan oleh Kaspersky Lab untuk 2016, setelah Triada dipasang pada peranti, tujuan utamanya adalah untuk memasang aplikasi yang dapat digunakan untuk mengirim spam dan menampilkan iklan.

Ini menggunakan sekumpulan alat yang mengagumkan, termasuk kerentanan rooting yang melewati perlindungan keselamatan bawaan Android, dan cara untuk mengubah proses Zygote OS Android.

Ini adalah jenama yang terjejas

Aplikasi jahat ini dijumpai pada tahun 2017 yang telah dipasang sebelumnya pada pelbagai peranti mudah alih Android, termasuk telefon pintar dari jenama Leagoo (Model M5 plus dan M8) dan Nomu (Model S10 dan S20).

Program jahat dalam keluarga aplikasi ini menyerang proses sistem yang disebut Zygote (pelancar proses aplikasi pihak ketiga). Dengan memasukkan diri mereka ke Zygote, program jahat ini dapat menyusup ke proses lain.

"Libandroid_runtime.so digunakan oleh semua aplikasi Android, jadi malware menyuntikkan dirinya ke kawasan memori semua aplikasi yang sedang berjalan kerana fungsi utama perisian hasad ini adalah memuat turun komponen berbahaya tambahan. «

Kerana ia dibina di salah satu perpustakaan sistem beroperasi dan terletak di bahagian Sistem, yang tidak boleh dikeluarkan menggunakan kaedah standard, menurut laporan itu. Penyerang berjaya menggunakan pintu belakang dengan senyap untuk memuat turun dan memasang modul penyangak.

Menurut laporan di Google Security Blog, tindakan pertama Triada adalah memasang jenis fail binari (su) superuser.

Subrutin ini membenarkan aplikasi lain pada peranti menggunakan kebenaran root. Menurut Google, binari yang digunakan oleh Triada memerlukan kata laluan, yang bermaksud ia unik berbanding binari yang biasa dilakukan pada sistem Linux yang lain. Ini bermaksud bahawa perisian hasad dapat secara langsung menipu semua aplikasi yang dipasang.

Menurut Kaspersky Lab, mereka menjelaskan mengapa Triada begitu sukar dikesan. Pertama, mengubahsuai proses Zygote. Zigot Ini adalah proses asas sistem operasi Android yang digunakan sebagai templat untuk setiap aplikasi, yang bermaksud bahawa setelah Trojan memasuki proses, ia menjadi sebahagian dari setiap aplikasi yang bermula pada peranti.

Kedua, ia mengatasi fungsi sistem dan menyembunyikan modulnya dari senarai proses yang sedang berjalan dan aplikasi yang dipasang. Oleh itu, sistem tidak melihat proses yang pelik berjalan dan oleh itu tidak memberi sebarang amaran.

Menurut analisis Google dalam laporan mereka, alasan lain telah menjadikan keluarga Triada aplikasi jahat begitu canggih.

Di satu pihak, ia menggunakan pengekodan XOR dan fail ZIP untuk menyulitkan komunikasi. Di sisi lain, dia memasukkan kode ke aplikasi antara muka pengguna sistem yang memungkinkan untuk menampilkan iklan. Pintu belakang juga menyuntik kod kepadanya yang membolehkannya menggunakan aplikasi Google Play untuk memuat turun dan memasang aplikasi pilihannya.