penjara api adalah kerangka kerja yang mengembangkan sistem untuk pelaksanaan aplikasi grafik yang terpencil, konsol dan pelayan. Menggunakan Firejail meminimumkan risiko menjejaskan sistem utama semasa menjalankan program yang tidak dipercayai atau berpotensi rentan. Program ini ditulis dalam C, diedarkan di bawah lesen GPLv2 dan boleh berfungsi pada sebarang pengedaran Linux.

penjara api menggunakan ruang nama, AppArmor, dan penapisan panggilan sistem (seccomp-bpf) di Linux untuk pengasingan. Setelah dimulakan, program dan semua proses anaknya menggunakan perwakilan sumber kernel yang berasingan, seperti timbunan rangkaian, jadual proses, dan titik pemasangan.

Aplikasi bergantung boleh digabungkan dalam kotak pasir biasa. Sekiranya dikehendaki, Firejail juga dapat digunakan untuk memulakan kontena Docker, LXC, dan OpenVZ.

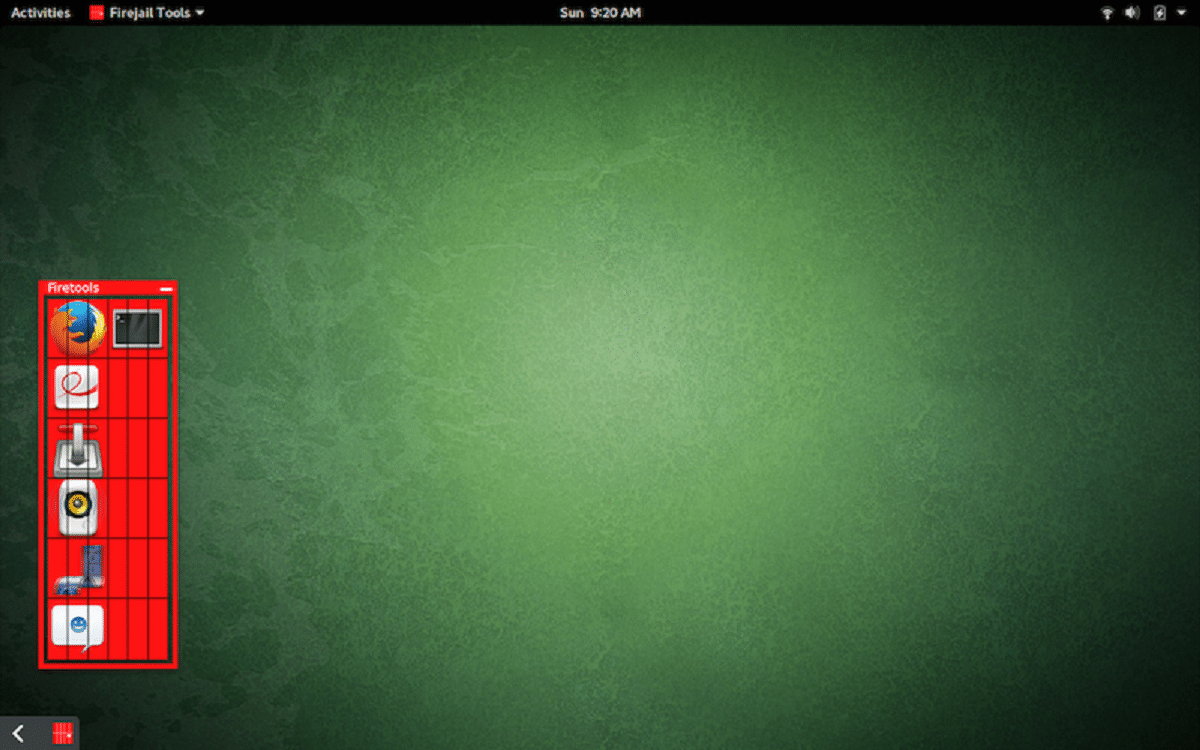

Mengenai Firejail

Tidak seperti alat penebat bekas, Firejail sangat mudah dikonfigurasi dan tidak memerlukan penyediaan imej sistem: komposisi bekas dibentuk berdasarkan kandungan sistem fail semasa dan dikeluarkan setelah aplikasi berakhir.

Se menyediakan alat yang fleksibel untuk menetapkan peraturan akses sistem fail, anda boleh menentukan fail dan direktori mana yang ditolak atau ditolak aksesnya, sambungkan sistem fail sementara (tmpfs) untuk data, hadkan akses baca sahaja ke fail atau direktori, gabungkan direktori menggunakan bind-mount dan overlayfs.

Untuk sebilangan besar aplikasi popular, termasuk Firefox, Chromium, VLC, antara lain, profil pengasingan panggilan sistem telah disediakan di luar kotak.

Untuk mendapatkan hak istimewa yang diperlukan untuk menyiapkan kotak pasir, firejail yang dapat dieksekusi dipasang dengan bendera akar SUID (setelah inisialisasi, hak istimewa ditetapkan semula).

Apa yang baru di Firejail 0.9.62?

Dalam versi baru ini diketengahkan bahawa dilengkapi dengan lebih banyak profil yang ditambahkan untuk permulaan aplikasi diasingkan dengan jumlah profil sehingga 884.

Selain itu tetapan had salinan fail telah ditambahkan ke fail konfigurasi /etc/firejail/firejail.config, Ini memungkinkan anda mengehadkan ukuran file yang akan disalin ke memori menggunakan pilihan "-private- *" (secara lalai, had ditetapkan ke 500MB).

Panggilan chroot kini dilakukan bukan berdasarkan jalan, tetapi menggunakan titik mount berdasarkan deskriptor fail.

Perubahan lain:

- Dalam profil, penggunaan debuggers dibenarkan.

- Penapisan panggilan sistem yang lebih baik menggunakan mekanisme seccomp.

- Pengesanan automatik bendera penyusun disediakan.

- Direktori / usr / share disenaraikan dalam senarai putih untuk pelbagai profil.

- Skrip pembantu baru gdb-firejail.sh dan sort.py telah ditambahkan ke bahagian conrib.

- Perlindungan yang dipertingkatkan di peringkat pelaksanaan kod istimewa (SUID).

- Untuk profil, tanda bersyarat baru HAS_X11 dan HAS_NET dilaksanakan untuk mengesahkan kehadiran pelayan X dan akses ke rangkaian.

Bagaimana cara memasang Firejail di Linux?

Bagi mereka yang berminat untuk memasang Firejail pada edaran Linux mereka, mereka dapat melakukannya mengikut arahan yang kami kongsikan di bawah.

Pada Debian, Ubuntu dan derivatif pemasangannya cukup mudah sejak itu mereka boleh memasang Firejail dari repositori pengedarannya atau mereka boleh memuat turun pakej deb yang telah disediakan daripada sumber kekuatan.

Sekiranya memilih pemasangan dari repositori, cukup buka terminal dan jalankan arahan berikut:

sudo apt-get install firejail

Atau jika mereka memutuskan untuk memuat turun pakej deb, mereka boleh memasang dengan pengurus pakej pilihan mereka atau dari terminal dengan arahan:

sudo dpkg -i firejail_0.9.62_1*.deb

Manakala untuk kes Arch Linux dan derivatif dari ini, jalankan:

sudo pacman -S firejail

Untuk kes Fedora, RHEL, CentOS, OpenSUSE atau distro lain dengan sokongan untuk pakej rpm boleh mendapatkan pakej dari pautan berikut.

Dan pemasangannya dilakukan dengan:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

konfigurasi

Setelah pemasangan selesai, sekarang kita harus mengkonfigurasi kotak pasir dan kita juga harus mengaktifkan AppArmor.

Dari terminal kita akan menaip:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Untuk mengetahui penggunaan dan penyatuannya, anda boleh merujuk panduannya Dalam pautan berikut.