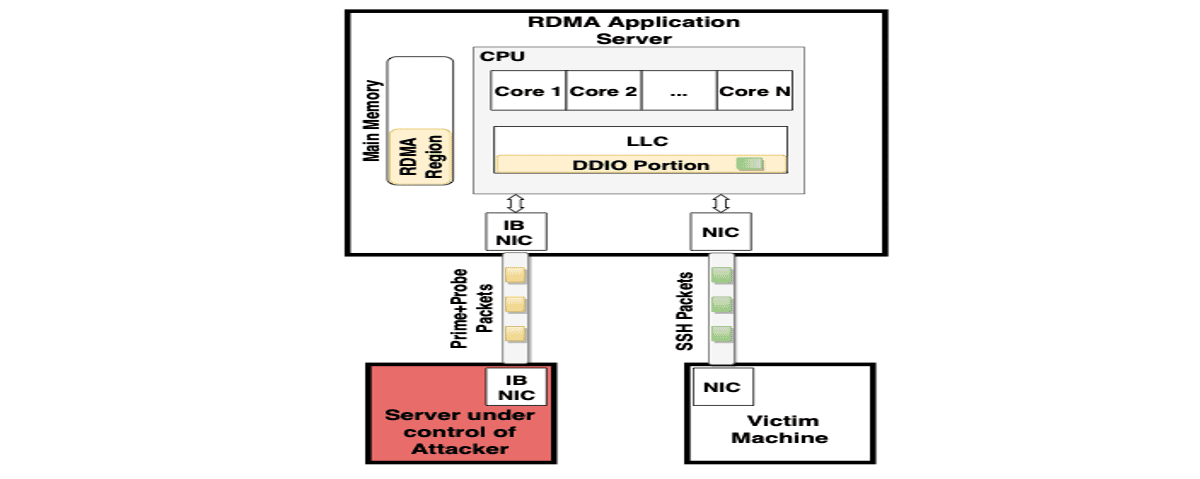

Pētnieku grupa Amsterdamas Universitāte un Šveices Augstākā tehnikums Cīrihē izstrādāja tīkla uzbrukuma tehniku "NetCAT" (Tīkla kešatmiņa ATtack), ka ļauj izmantot datu analīzes metodes no trešo pušu kanāliem lai attālināti noteiktu taustiņus, kurus lietotājs nospiež strādājot SSH sesijā. Problēma izpaužas tikai serveros, kas izmanto RDMA (attālā tiešā atmiņas piekļuve) un DDIO (tiešās I / O uz datiem) tehnoloģijas.

Intel uzskata, ka uzbrukumu ir grūti īstenot praksē.a, jo tas prasa uzbrucēja piekļuvi vietējam tīklam, papildus nosacījumiem un organizācijai uzņēmēja sakari izmantojot RDMA un DDIO tehnoloģijas, kuras parasti izmanto izolētos tīklos, piemēram, kur darbojas kopas.

Uzbrukumam izmantotā metode atgādina Throwhammer ievainojamību, kas ļauj mainīt atsevišķu bitu saturu RAM, izmantojot tīkla pakešu manipulācijas RDMA sistēmās.

Pētnieki komentē, ka:

Jaunā problēma ir kavējumu samazināšanas rezultāts, izmantojot DDIO mehānismu, kas nodrošina tiešu mijiedarbību starp tīkla karti un citām perifērijas ierīcēm ar procesora kešatmiņu (tīkla kartes pakešu apstrādes laikā dati tiek kešatmiņā un izgūti no kešatmiņas, bez piekļuve atmiņai).

Pateicoties DDIO, procesora kešatmiņā ir iekļauti arī dati, kas radīti ļaunprātīgas tīkla darbības laikā.

NetCAT uzbrukums balstās uz faktu, ka tīkla kartes saglabā kešatmiņā datus aktīvi, un pakešu apstrādes ātrums mūsdienu vietējos tīklos ir pietiekams, lai ietekmētu kešatmiņas aizpildīšanu un noteiktu datu esamību vai neesamību kešatmiņā, analizējot datu pārraides kavēšanos.

Izmantojot interaktīvas sesijas, piemēram, izmantojot SSH, tīkla taustiņš tiek nosūtīts uzreiz pēc taustiņa nospiešanas, tas ir, kavējumi starp paketēm ir saistīti ar kavēšanos starp taustiņu nospiešanu.

Izmantojot statistiskās analīzes metodes un ņemot vērā to, ka kavēšanās starp taustiņu nospiešanu parasti ir atkarīga no taustiņa stāvokļa uz tastatūras, ar zināmu varbūtību ir iespējams atjaunot ievades informāciju. Piemēram, lielākā daļa cilvēku mēdz ierakstīt "s" aiz "a" daudz ātrāk nekā "g" aiz "s".

Procesora kešatmiņā ievietotā informācija ļauj arī spriest par precīzu tīkla kartes nosūtīto pakešu laiku, apstrādājot savienojumus, piemēram, SSH.

Radot noteiktu satiksmes plūsmu, uzbrucējs var noteikt, kad kešatmiņā parādās jauni dati kas saistīts ar noteiktu darbību sistēmā.

Kešatmiņas satura analizēšanai tiek izmantota Prime + Probe metode, kas sastāv no kešatmiņas aizpildīšanas ar atsauces vērtību kopu un pieejas tām mērīšanu, aizpildot, lai noteiktu izmaiņas.

Iespējams, ka tehnika priekšlikums var izmantot, lai noteiktu ne tikai taustiņsitienus, bet arī cita veida sensitīvi dati, kurus kešatmiņa kešatmiņā.

Uzbrukumā mēs izmantojam to, ka lietojumprogrammu serverim, kurā iespējots DDIO, starp CPU kodoliem un tīkla karti ir koplietojams resurss (pēdējā līmeņa kešatmiņa). Mēs pārveidojam DDIO svarīgās īpašības, lai saprastu, kā kešatmiņa tiek koplietota ar DDIO.

Uzbrukumu var veikt, kad RDMA ir atspējota, bet bez RDMA tā efektivitāte ir samazināta, un izpilde ir ievērojami sarežģīta.

Ir iespējams arī izmantot DDIO, lai organizētu slēptu sakaru kanālu, ko izmanto datu pārsūtīšanai pēc servera apdraudēšanas, apejot drošības sistēmas.

Fuente: https://www.vusec.net