Tyrėjų grupė iš Amsterdamo universiteto ir Šveicarijos aukštosios technikos mokyklos Ciuriche sukūrė „NetCAT“ tinklo atakos techniką (Tinklo talpyklos „ATtack“) leidžia naudoti duomenų analizės metodus iš trečiųjų šalių kanalų nuotoliniu būdu nustatyti klavišus, kuriuos paspaudžia vartotojas dirbdamas SSH sesijoje. Problema pasireiškia tik tuose serveriuose, kuriuose naudojamos RDMA (nuotolinės tiesioginės atminties prieigos) ir DDIO (tiesioginės įvesties / išvesties į duomenis) technologijos.

„Intel“ mano, kad ataką sunku įgyvendinti praktiškai.a, nes tam reikia užpuoliko prieigos prie vietinio tinklo, be sąlygų ir organizavimo priimančiosios ryšiai naudojant RDMA ir DDIO technologijas, kurios paprastai naudojamos izoliuotuose tinkluose, pavyzdžiui, kur veikia klasteriai.

Atakai naudotas metodas primena „Throwhammer“ pažeidžiamumą, leidžiančią keisti atskirų RAM atminties bitų turinį, naudojant RDMA sistemose valdomus tinklo paketus.

Tyrėjai komentuoja, kad:

Nauja problema yra vėlavimų sumažinimo rezultatas naudojant DDIO mechanizmą, kuris suteikia tiesioginę sąsają tarp tinklo plokštės ir kitų periferinių įrenginių su procesoriaus talpykla (apdorojant tinklo kortelių paketus, duomenys talpinami ir gaunami iš talpyklos, be prieiga prie atminties).

DDIO dėka procesoriaus talpykloje taip pat yra duomenų, sugeneruotų vykdant kenkėjišką tinklo veiklą.

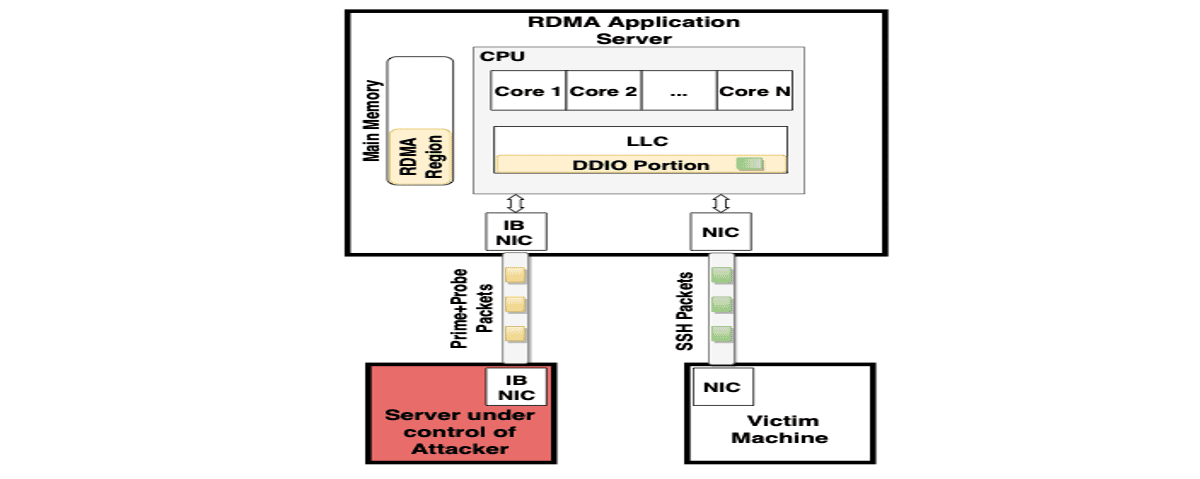

„NetCAT“ ataka remiasi tuo, kad tinklo plokštės talpina duomenis aktyviai, o paketų apdorojimo greitis šiuolaikiniuose vietiniuose tinkluose yra pakankamas, kad paveiktų talpyklos užpildymą ir nustatytų duomenų buvimą ar nebuvimą talpykloje, analizuojant duomenų perdavimo vėlavimą.

Kai naudojate interaktyvius seansus, pavyzdžiui, per SSH, tinklo paketas išsiunčiamas iškart paspaudus klavišą, tai yra, vėlavimas tarp paketų yra susijęs su vėlavimais tarp klavišų paspaudimų.

Naudojant statistinės analizės metodus ir atsižvelgiant į tai, kad vėlavimas tarp klavišų paspaudimų paprastai priklauso nuo klavišo padėties klaviatūroje, su tam tikra tikimybe įmanoma atkurti įvesties informaciją. Pavyzdžiui, dauguma žmonių po „s“ rašo „s“ po „a“ žymiai greičiau nei „g“.

Procesoriaus talpykloje išsaugota informacija taip pat leidžia jums įvertinti tikslų tinklo kortelės siunčiamų paketų laiką apdorojant tokias jungtis kaip SSH.

Generuodamas tam tikrą srautą, užpuolikas gali nustatyti, kada talpykloje atsiranda nauji duomenys susijusios su tam tikra veikla sistemoje.

Talpyklos turiniui analizuoti naudojamas „Prime + Probe“ metodas, kuris apima talpyklos užpildymą etaloninių verčių rinkiniu ir matuojant prieigos prie jų laiką pildant, kad būtų nustatyti pakeitimai.

Gali būti, kad technika pasiūlymas gali būti naudojamas nustatyti ne tik klavišų paspaudimai, bet ir kitos konfidencialių duomenų rūšys, kurias talpina procesorius.

Savo atakoje mes pasinaudojame tuo, kad DDIO palaikantis programų serveris turi bendrą resursą (paskutinio lygio talpyklą) tarp procesoriaus branduolių ir tinklo plokštės. Mes pakeičiame svarbias DDIO savybes, kad suprastume, kaip talpykla bendrinama su DDIO.

Ataka gali būti įvykdyta, kai RDMA yra išjungta, tačiau be RDMA jos efektyvumas sumažėja, o vykdymas yra labai sudėtingas.

Taip pat galima naudoti DDIO, norint organizuoti paslėptą ryšio kanalą, naudojamą duomenims perduoti po to, kai pažeistas serveris, apeinant apsaugos sistemas.

Fuente: https://www.vusec.net