„Firejail“ yra sistema, kuri sukuria izoliuoto grafinių programų vykdymo sistemą, konsolė ir serveris. Naudojant „Firejail“ sumažina pavojų pakenkti sistemai pagrindinis vykdant nepatikimas ar potencialiai pažeidžiamas programas. Programa yra parašyta C kalba, platinama pagal GPLv2 licenciją ir gali veikti bet kuriame „Linux“ paskirstyme.

„Firejail“ naudoja vardų sritis, „AppArmor“ ir sistemos skambučių filtravimą (seccomp-bpf) sistemoje „Linux“, kad būtų galima izoliuoti. Paleista programa ir visi jos antriniai procesai naudoja atskirus branduolio išteklių vaizdus, tokius kaip tinklo kaminas, procesų lentelė ir prijungimo taškai.

Priklausomas programas galima sujungti į bendrą smėlio dėžę. Jei pageidaujate, „Firejail“ taip pat galima naudoti „Docker“, „LXC“ ir „OpenVZ“ talpykloms paleisti.

Apie „Firejail“

Skirtingai nuo konteinerių izoliacijos įrankių, „Firejail“ yra labai paprasta sukonfigūruoti ir nereikia parengti sistemos vaizdo: konteinerio sudėtis formuojama pagal dabartinės failų sistemos turinį ir pašalinama pasibaigus programai.

Se pateikti lanksčius įrankius nustatant failų sistemos prieigos taisykles, galite nustatyti, kuriems failams ir katalogams neleidžiama naudotis arba jiems neleidžiama naudotis, prijungti laikinas failų sistemas (tmpfs) duomenims, apriboti tik skaitymo prieigą prie failų ar katalogų, sujungti katalogus naudodami „bind-mount“ ir „overlayfs“.

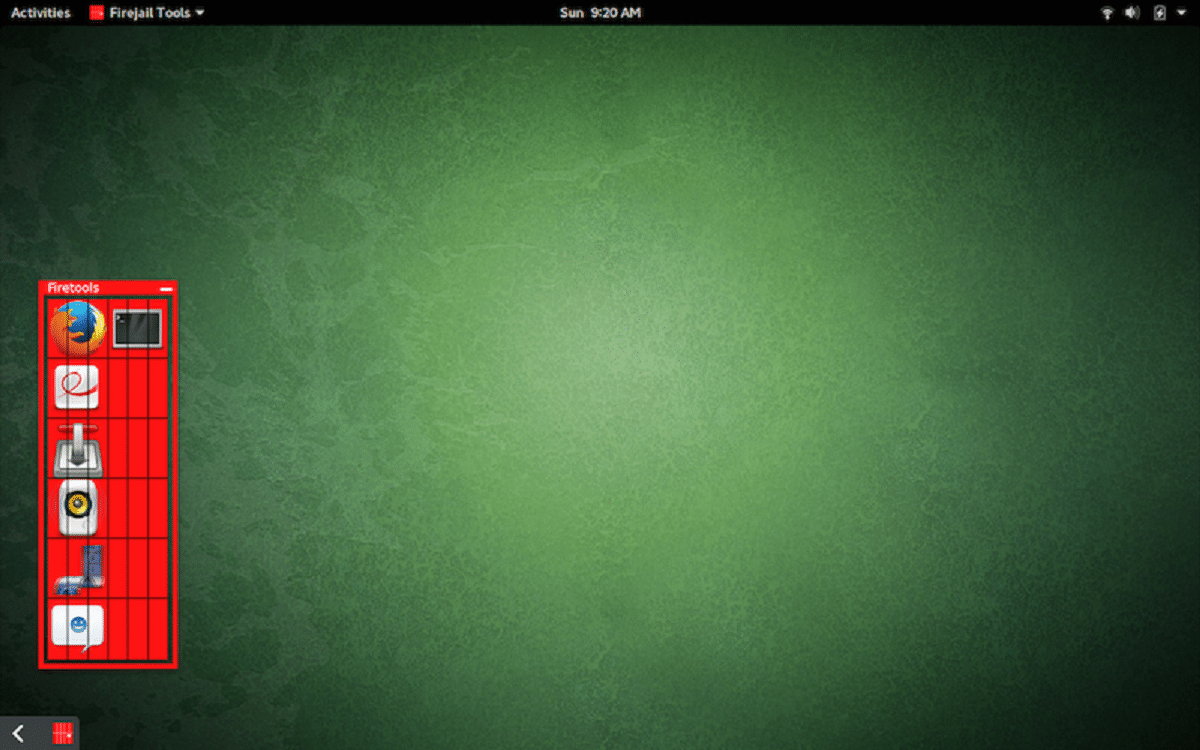

Daugeliui populiarių programų, įskaitant „Firefox“, „Chromium“, VLC, be kitų, sistemos skambučių izoliavimo profiliai buvo parengti iš dėžutės.

Norint gauti būtinas privilegijas smėlio dėžei nustatyti, „Firejail“ vykdomoji programa įdiegiama su SUID šaknine vėliava (po inicializavimo privilegijos nustatomos iš naujo).

Kas naujo „Firejail 0.9.62“?

Šioje naujoje versijoje tai pabrėžiama pridėta daugiau profilių, skirtų paleisti programą izoliuotas, kurio bendras profilių skaičius siekia 884.

Be to failo kopijos apribojimo parametras pridėtas prie /etc/firejail/firejail.config konfigūracijos failo, Tai leidžia jums apriboti failų, kurie bus nukopijuoti į atmintį, dydį naudojant „–privatus- *“ parinktis (pagal numatytuosius nustatymus riba nustatyta kaip 500 MB).

„Chroot“ iškvietimas dabar atliekamas ne pagal kelią, o vietoj jo naudojami prijungimo taškai pagal failo aprašą.

Iš kitų pakeitimų:

- Profiliuose leidžiama naudoti derintuvus.

- Patobulintas sistemos skambučių filtravimas naudojant seccomp mechanizmą.

- Pateikiamas automatinis kompiliatoriaus vėliavų aptikimas.

- Katalogas / usr / share yra įtrauktas į įvairių profilių sąrašą.

- Nauji pagalbiniai scenarijai „gdb-firejail.sh“ ir „sort.py“ buvo pridėti prie „conrib“ skilties.

- Patobulinta apsauga privilegijuotame kodo vykdymo etape (SUID).

- Profiliams įdiegti nauji sąlyginiai ženklai HAS_X11 ir HAS_NET, siekiant patikrinti X serverio buvimą ir prieigą prie tinklo.

Kaip įdiegti „Firejail“ į „Linux“?

Tiems, kurie nori įdiegti „Firejail“ savo „Linux“ paskirstyme, jie tai gali padaryti vadovaudamiesi instrukcijomis kad mes dalinamės žemiau.

„Debian“, „Ubuntu“ ir dariniuose diegimas yra gana paprastas, nes jie gali įrengti „Firejail“ iš saugyklų jo paskirstymo arba jie gali atsisiųsti paruoštus deb paketus nuo sourceforge.

Jei norite pasirinkti diegimą iš saugyklų, tiesiog atidarykite terminalą ir vykdykite šią komandą:

sudo apt-get install firejail

Arba, jei jie nusprendė atsisiųsti deb paketus, jie gali įdiegti naudodami norimą paketų tvarkyklę arba iš terminalo naudodami komandą:

sudo dpkg -i firejail_0.9.62_1*.deb

Nors „Arch Linux“ ir darinių atveju nuo to tiesiog paleiskite:

sudo pacman -S firejail

„Fedora“, RHEL, „CentOS“, „OpenSUSE“ atveju ar bet kuris kitas platintojas, palaikantis rpm paketus, gali gauti paketus iš šią nuorodą.

Ir diegimas atliekamas:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

konfigūracija

Baigę diegimą, turėsime sukonfigūruoti smėlio dėžę ir įjungti „AppArmor“.

Iš terminalo ketiname įvesti:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Norėdami sužinoti apie jo naudojimą ir integravimą, galite sužinoti jo vadovą Šioje nuorodoje.