でログイン 昨日(6月XNUMX日(木)) 出版物を通じて報告します 彼のGoogleセキュリティブログから、 工場を出る前に、Androidデバイスにプリインストールされたバックドアの存在を検出しました。

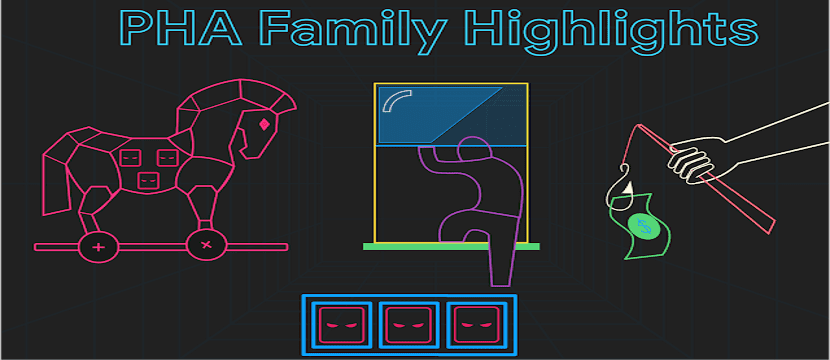

グーグルは状況を研究しました 数年前にコンピュータセキュリティの専門家によって明らかにされた後。 これらは、«トライアドファミリー»の悪意のあるアプリケーションです。 Androidデバイスでスパムおよびアドバタイズするように設計されています。

トリアダについて

グーグルによると、 TriadaはAndroid携帯にマルウェアをインストールする方法を開発しました 事実上、顧客がデバイスに単一のアプリを起動またはインストールする前であっても、工場で。

Triadaが最初に説明されたのは2016年XNUMX月でした。 コンピュータセキュリティ会社KasperskyLabのWebサイトのブログ投稿で、2016年XNUMX月に別のブログ投稿が同社によって提供されました。

その時、 アナリストには知られていない根深いトロイの木馬でした 昇格された特権を受け取った後にAndroidデバイスを悪用しようとしているセキュリティ会社から。

2016年のカスペルスキーラボで説明されているように、 Triadaがデバイスにインストールされると、 その主な目的は、スパムの送信や広告の表示に使用できるアプリケーションをインストールすることでした。

これは、Androidの組み込みのセキュリティ保護をバイパスする脆弱性のルート化や、Android OSのZygoteプロセスを微調整する方法など、印象的な一連のツールを使用していました。

これらは影響を受けるブランドです

これらの悪意のあるアプリは、2017年に、スマートフォンを含むさまざまなAndroidモバイルデバイスにプリインストールされていることが判明しました。 Leagooブランド (M5プラスおよびM8モデル) とのむ (S10およびS20モデル)。

このアプリケーションファミリの悪意のあるプログラムは、Zygoteと呼ばれるシステムプロセスを攻撃します (サードパーティのアプリケーションプロセスランチャー)。 これらの悪意のあるプログラムは、Zygoteに自分自身を注入することにより、他のプロセスに侵入する可能性があります。

「Libandroid_runtime.soはすべてのAndroidアプリケーションで使用されているため、このマルウェアの主な機能は追加の悪意のあるコンポーネントをダウンロードすることであるため、マルウェアは実行中のすべてのアプリケーションのメモリ領域に自身を挿入します。 «

システムライブラリのXNUMXつに組み込まれているため 運用可能であり、システムセクションにあります。 標準的な方法では削除できません。 レポートによると。 攻撃者は、バックドアを静かに使用して、不正なモジュールをダウンロードしてインストールすることができました。

Google Security Blogのレポートによると、Triadaの最初のアクションは、スーパーユーザータイプのバイナリファイル(su)をインストールすることでした。

このサブルーチンにより、デバイス上の他のアプリケーションがルート権限を使用できるようになりました。 Googleによると、Triadaが使用するバイナリにはパスワードが必要でした。つまり、他のLinuxシステムに共通のバイナリと比較して一意でした。 これは、マルウェアがインストールされているすべてのアプリケーションを直接スプーフィングする可能性があることを意味します。

カスペルスキーによると、彼らは説明します Triadaを検出するのが非常に難しい理由。 最初、 Zygoteプロセスを変更します。 受精卵 各アプリケーションのテンプレートとして使用されるのは、Androidオペレーティングシステムの基本的なプロセスです。 これは、トロイの木馬がプロセスに入ると、すべてのアプリケーションの一部になることを意味します これはデバイスで開始されます。

次に、システム機能をオーバーライドし、実行中のプロセスとインストールされているアプリケーションのリストからモジュールを非表示にします。 したがって、システムは実行中の奇妙なプロセスを認識せず、したがってアラートをスローしません。

Googleのレポートでの分析によると、他の理由により、Triadaファミリーの悪意のあるアプリは非常に洗練されています。

一方では、XORエンコーディングとZIPファイルを使用して通信を暗号化しました。 一方、彼女は、広告の表示を許可するコードをシステムのユーザーインターフェイスアプリケーションに挿入しました。 バックドアはまた、彼がGoogle Playアプリを使用して、選択したアプリをダウンロードおよびインストールできるようにするコードを彼に注入しました。