קבוצת העבודה של הנדסת אינטרנט (IETF), האחראי לפיתוח פרוטוקולים ואדריכלות אינטרנט, השלים את הקמתו של RFC לפרוטוקול Network Time Security (NTS) ופרסם את המפרט המשויך למזהה RFC 8915.

ה- RFC קיבל מעמד של "הצעה סטנדרטית", שלאחריה העבודה תתחיל לתת ל- RFC מעמד של תקן טיוטה, שמשמעותו למעשה ייצוב מוחלט של הפרוטוקול ובהתחשב בכל ההערות שהועלו.

תקן NTS הוא צעד חשוב לשיפור האבטחה של שירותי סינכרון זמן ולהגן על המשתמשים מפני התקפות המדמות את שרת ה- NTP אליו הלקוח מתחבר.

ניתן להשתמש במניפולציה של תוקפים לקביעת השעה הלא נכונה כדי לפגוע באבטחה של פרוטוקולים אחרים הרגישים לזמן, כגון TLS. לדוגמא, שינוי הזמן יכול להוביל לפרשנות שגויה של נתוני תוקף עבור אישורי TLS.

עד עכשיו, NTP והצפנה סימטרית של ערוצי תקשורת לא הבטיחו שהלקוח מקיים אינטראקציה עם היעד ולא עם שרת NTP מזויף, ואימות המפתח לא עבר מיינסטרים מכיוון שהוא מסובך מדי להתקנה.

במהלך החודשים האחרונים ראינו משתמשים רבים בשירות הזמן שלנו, אך מעטים מאוד משתמשים באבטחת זמן ברשת. זה משאיר מחשבים פגיעים להתקפות המדמות את השרת בו הם משתמשים כדי להשיג NTP. חלק מהבעיה היה היעדר דמונים NTP זמינים שתמכו ב- NTS. בעיה זו נפתרה כעת: כרוני ו- ntpsec תומכים ב- NTS.

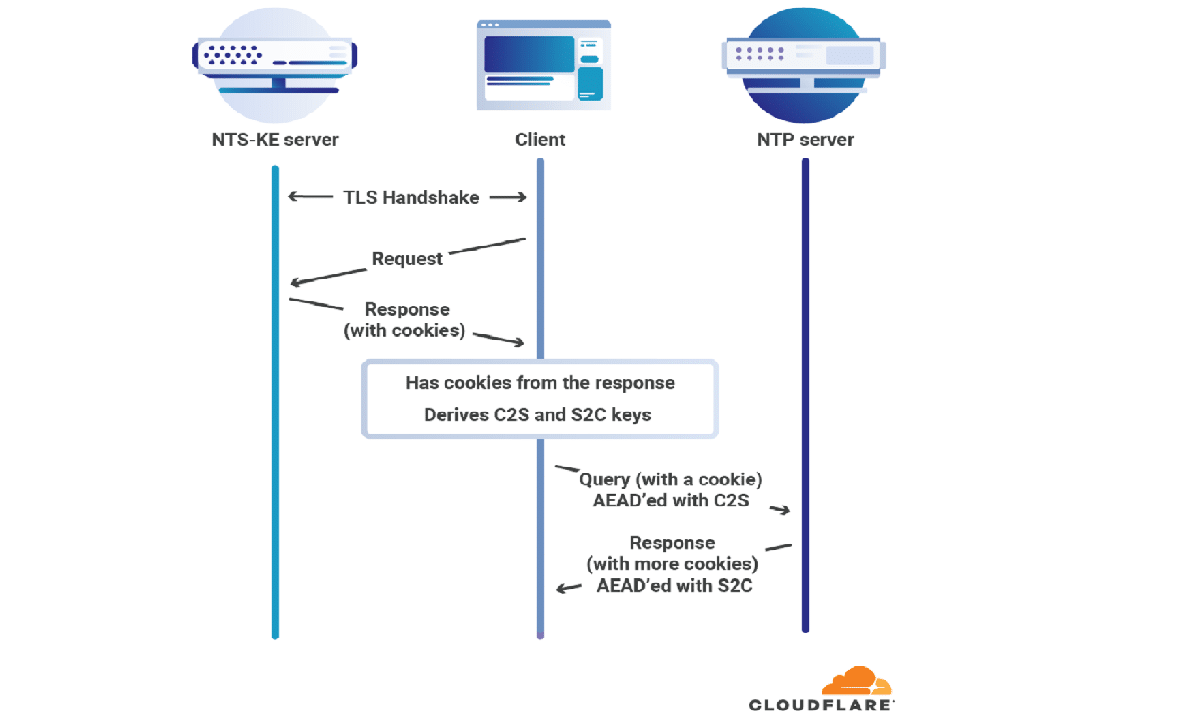

NTS משתמש באלמנטים של תשתיות מפתח ציבורי (PKI) ומאפשר שימוש ב- TLS והצפנה מאומתת עם נתונים משויכים (AEAD) להגנה קריפטוגרפית על תקשורת שרת לקוח באמצעות פרוטוקול זמן רשת (NTP).

NTS כולל שני פרוטוקולים נפרדים: NTS-KE (הקמת מפתח NTS לטיפול באימות ראשוני ומשא ומתן מפתח על TLS) ו- NTS-EF (שדות סיומת NTS, אחראים על הצפנה ואימות של הפעלת סנכרון זמן).

NTS להוסיף שדות מורחבים שונים לחבילות NTP והיא שומרת את כל פרטי המדינה רק בצד הלקוח באמצעות מנגנון העברת עוגיות. יציאת הרשת 4460 מוקדשת לטיפול בחיבורי NTS.

הזמן הוא יסוד האבטחה עבור רבים מהפרוטוקולים, כמו TLS, עליהם אנו מסתמכים כדי להגן על חיינו באופן מקוון. ללא זמן מדויק, אין דרך לקבוע אם האישורים פג או לא. היעדר פרוטוקול זמן מאובטח קל ליישום היווה בעיה לאבטחת האינטרנט.

היישומים הראשונים של ה- NTS הסטנדרטי הוצעו בגרסאות שפורסמו לאחרונה של NTPsec 1.2.0 ו- Chrony 4.0.

Chrony מספק יישום לקוח NTP ושרת נפרדים המשמש לסינכרון זמן מדויק בהפצות לינוקס שונות, כולל פדורה, אובונטו, SUSE / openSUSE ו- RHEL / CentOS.

NTPsec פותחה בהנהגתו של אריק ס 'ריימונד והוא מזלג ליישום הייחוס של פרוטוקול NTPv4 (NTP Classic 4.3.34), המתמקד בתכנון מחודש של בסיס הקוד לשיפור האבטחה (ניקוי קוד מיושן, שיטות למניעת חדירה ופונקציות מוגנות) לעבוד עם זיכרון ושרשראות).

ללא אימות מפתח NTS או סימטרי, אין שום ערובה שהמחשב שלך מדבר אכן NTP למחשב שאתה חושב שהוא. אימות מפתח סימטרי קשה וכואב לתצורה, אך עד לאחרונה הוא היה המנגנון המאובטח והסטנדרטי היחיד לאימות NTP. NTS משתמשת בעבודה שנכנסת לתשתית מפתח ציבורי באינטרנט כדי לאמת שרתי NTP ולוודא שכאשר אתה מגדיר את המחשב שלך לדבר עם time.cloudflare.com, זה השרת שהמחשב שלך מקבל ממנו את הזמן.

אם אתה רוצה לדעת יותר על זה, אתה יכול לבדוק את הפרטים בקישור הבא.