יש שפע של הפצות לינוקס, למרות שרובם לא תורמים שום דבר שימושי או חדש. בפוסט זה אנו הולכים להתמודד עם אחד החריגים כפי שנראה כיצד להתקין קאלי לינוקס.

הפצה זו מבוססת דביאן מותאמת אישית לשימוש בפעילויות אבטחת מחשבים, ללא ספק אחד ממגזרי הפעילות הטכנולוגית שיצמחו הכי הרבה בשנים הקרובות. העובדה שכל הכלים שקאלי לינוקס כוללת הם ויהיו בחינם (בנוסף להיותם קוד פתוח) ללא ספק הופכת את זה לאופציה לשקול.

מהו בדיקת חדירה

Kali Linux היא הפצה להפעלת מבחני חדירה.

בדיקת חדירה היא uדרך לאתר נקודות תורפה במערכת מחשב על ידי הדמיית התקפה כמו פושעים.

התהליך מורכב מהשלבים הבאים

- תכנון: בשלב זה מוגדרות מטרות הבדיקה ובאיזה חלק מהמערכת היא תתבצע. זה גם קובע אילו סוגי בדיקות הולכים להתבצע ונאסף המידע הדרוש כדי שיצליחו.

- חֲקִירָה: בשלב זה ייעשה ניסיון להבין כיצד תגיב הבקשה הנבדקת לניסיונות חדירה. ניתן לעשות זאת על ידי ניתוח קוד היישום לפני הפעלתו או בזמן שהוא פועל.

- חיפוש ושימוש בנקודות תורפה: בשלב זה, סוגים שונים של התקפות מחשב נבדקים לאיתור נקודות תורפה ולאחר שהתגלו, מנסים לנצל אותן.

- גישה התמדה: המטרה של שלב זה היא לנסות לשמור על גישה לא מורשית ללא זיהוי למשך זמן רב ככל האפשר.

- ניתוח: לאחר סיום הבדיקה, נקבע אילו פרצות זוהו, איזה מידע הושג וכמה זמן נמשכה ההתקפה מבלי שזוהתה.

ישנם מספר סוגים של בדיקות חדירה. חלק מהם הם:

- בדיקות חיצוניות: הם מכוונים לאותם חלקים של מערכת מחשוב שניתן לגשת אליהם מבחוץ. זה המקרה של יישומים ניידים, אתרי אינטרנט, שרתי דואר אלקטרוני או שמות דומיין. ייעשו ניסיונות להשתמש בהם כדי לקבל גישה לנתונים פרטיים.

- מבחנים פנימיים: זה מדמה התקפה של מישהו על המערכת מבפנים. או אדם שקיבל בפועל גישה או שהשיג אותה באמצעות טכניקות דיוג.

- מבחן עיוור: המעריכים יודעים מה תהיה המטרה, אך לא באיזו צורה תתבטא המתקפה.

- בדיקות עיוור כפול: מנהלי אבטחה אפילו לא יודעים שמתבצעת בדיקה.

- מבחנים מכוונים: אנשי אבטחה ובוחנים מכירים את מטרות ואופן התקיפה ומשתפים מידע.

כיצד להתקין את Kali Linux

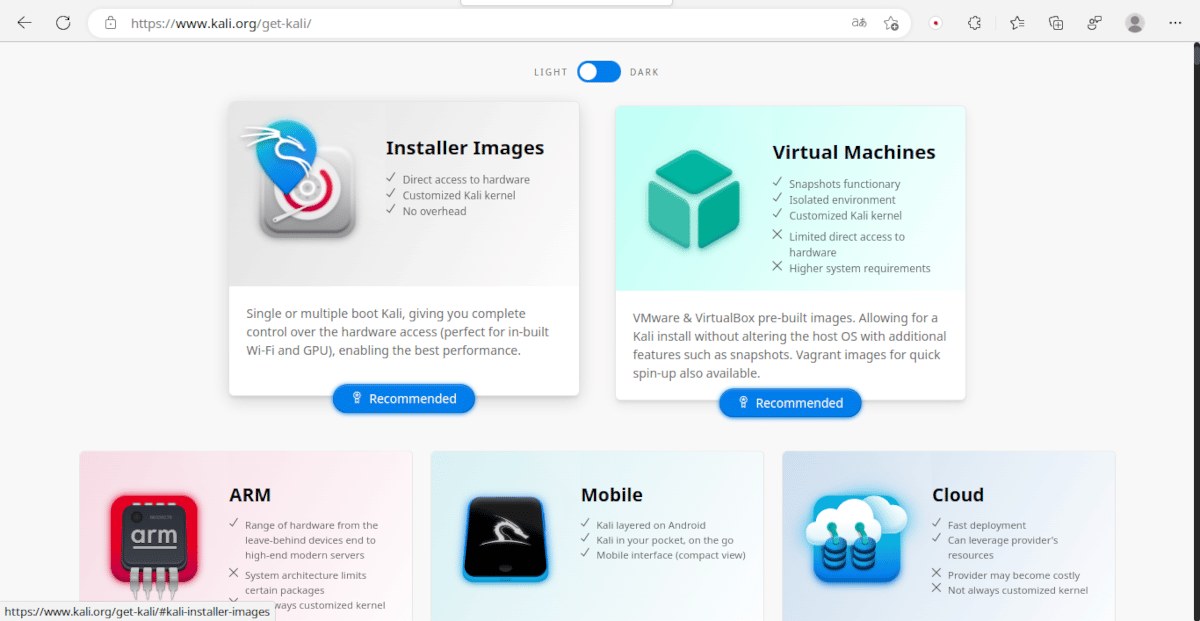

באתר Kali Linux אנו מוצאים אפשרויות שונות להורדה. חלקם ניתנים להתקנה ואחרים תומכים במצב Live.

אחד המאפיינים של קאלי לינוקס הוא שבאמת ניתן לתאר אותו כ-cross-platform. מכיוון שהוא יכול לרוץ על מחשבי לוח יחיד כמו Raspberry Pi, כמו גם על המחשבים האישיים החזקים ביותר. לכן כשבוחרים מה להוריד יש לנו כמה אפשרויות.

- תמונות הניתנות להתקנה: ניתן להתקין אותם ללא צורך בחיבור לאינטרנט. בניגוד להפצות לינוקס אחרות, לא ניתן להפעיל אותן במצב חי (באמצעות זיכרון RAM כאילו היה דיסק). הגרסאות הניתנות להתקנה מומלצות כאשר אינך יודע באיזו אפשרות לבחור.

- תמונות הניתנות להתקנה ברשת: מדיית התקנה זו דורשת חיבור לאינטרנט כדי להתקין את החבילות. יש לזה יתרון שהוא יתקין את הגרסאות העדכניות ביותר, אבל החיסרון שלוקח יותר זמן להתקין. זה דורש פחות תמיכה בקיבולת מהשיטה הקודמת וגם לא תומך במצב חי.

- תמונות חיות: ניתן להפעיל אותו מכונן DVD או פלאש מבלי להתקין או להשתמש בו כמדיה התקנה, אך בניגוד לשיטות הקודמות הוא אינו תומך בהתאמה אישית.

- הכל: כפי ששמה מעיד, אפשרות זו כוללת לחלוטין את כל מגוון הכלים של Kali Linux. הוא דורש אמצעי אחסון בקיבולת גדולה והוא זמין בשתי גרסאות: להתקנה ו-Live.

התאמות אישיות

גרסאות הניתנות להתקנה מאפשרות לנו לבחור את שולחן העבודה ואת קטגוריות החבילות השונותס. שולחן העבודה המוגדר כברירת מחדל הוא XFCE אם כי אפשר גם להתקין אחרים. באותו אופן, ניתן להשתמש במערכת עם אפליקציות ללא ממשק גרפי.

אוספי חבילות (Metapackages) זמינים

Metapackages הן קטגוריות או אוספים של חבילות שניתן להתקין יחד. במהלך ההתקנה או אחריה: חלקם הם:

- kali-desktop-core: כלים הנדרשים לאפליקציות עם ממשק גרפי

- kali-desktop-e17: מנהל חלונות הארה

- kali-desktop-gnome: שולחן העבודה של GNOME

- kali-desktop-i3: מנהל חלונות i3

- kali-desktop-kde: שולחן העבודה של KDE

- kali-desktop-lxde: שולחן עבודה LXDE

- kali-desktop-mate: שולחן כתיבה MATTE

- kali-desktop-xfce: שולחן העבודה של Xfce

- kali-tools-gpu: כלים הדורשים שימוש אינטנסיבי בכרטיס המסך

- kali-tools-hardware: כלי פריצת חומרה

- kali-tools-crypto-stego: כלים המבוססים על קריפטוגרפיה וסטגנוגרפיה

- kali-tools-fuzzing: לפרוטוקולים מטושטשים

- kali-tools-802-11:802.11: כלים לרשתות אלחוטיות

- kali-tools-bluetooth: ניתוח מכשירי בלוטות'

- kali-tools-rfid: כלים לזיהוי תדרי רדיו

- kali-tools-sdr: כלי רדיו מוגדרים בתוכנה

- kali-tools-voip: כלי קול על IP

- kali-tools-windows-resources: כלים לניתוח מערכות Windows.

תהליך ההתקנה

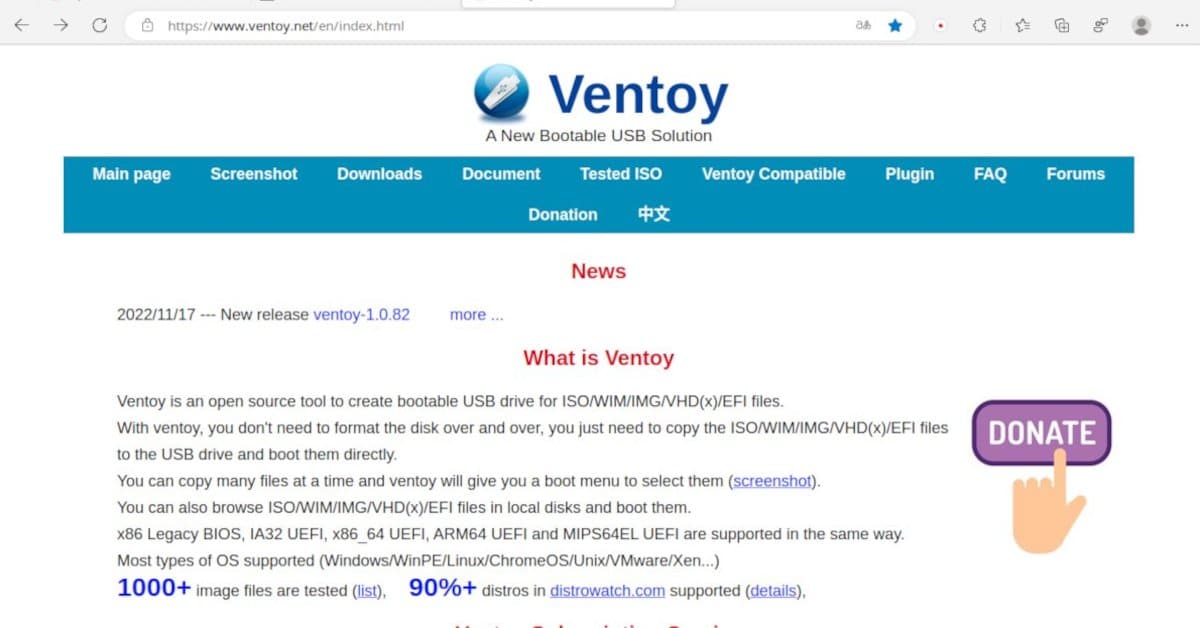

למרות שישנם כלים רבים ליצור מדיית התקנה של Kali Linux, Ventoy הוא אידיאלי מכיוון שעלינו רק לגרור את התמונה לכונן הבזק.

כפי שאמרנו, ישנן גרסאות רבות של Kali Linux עם שיטות התקנה שונות.. בואו נתמקד בתמונה הניתנת להתקנה של 64 סיביות. עבור גרסאות וארכיטקטורות אחרות אתה יכול להתייעץ עם תיעוד רשמי.

דרישות המערכת הן:

- 128 מגה-בייט של זיכרון RAM (512 מגה-בייט מומלץ) ו-2 ג'יגה-בייט של שטח דיסק אם לא נעשה שימוש בממשק גרפי.

- 2 GB של זיכרון RAM ו-20 GB של שטח דיסק עם שולחן עבודה ואוסף חבילות כברירת מחדל.

- לפחות 8 GB של זיכרון RAM עבור היישומים הדורשים ביותר משאבים.

השלבים שיש לבצע הם:

- לפרוק תמונת קאלי לינוקס.

- שמור את התמונה בכונן ההבזק של ההתקנה. ההמלצה שלי היא להשתמש ונטוי.

- באפשרויות ה-BIOS, השבת את האתחול המאובטח ובחר את כונן ההבזק כהתקן האתחול.

- הפעל מחדש את המערכת.

- בחר בין מצב התקנה גרפי או טקסט.

- בחר את השפה.

- ציין את מיקומך הגיאוגרפי.

- קובע את פריסת המקלדת. ספרדית מספרד או אמריקה הלטינית.

- המערכת תנסה לקבוע את סוג החיבור לרשת. במקרה של רשת אלחוטית תצטרך להזין את הנתונים המתאימים.

- אם תרצה תוכל להזין שם שמזהה את הציוד בתוך הרשת.

- מה להלן הוא להזין את נתוני החשבון כולל שם מלא, שם משתמש וסיסמה.

- השלב הבא הוא לקבוע את אזור הזמן.

- הצעד שבו תיגע בהמשך יכול להיות פשוט או מורכב. ברגע שמתקין מראה לך את הכוננים הזמינים אתה יכול להגיד לו להשתמש בכל הכונן, להשתמש בשטח ריק או להגדיר ידנית היכן להתקין את Kali Linux וכמה מקום זה יתפוס.

- אשר את הבחירה ואנו מחליטים אם אנו מצפינים את הדיסק.

- אם החיבור לאינטרנט דורש פרוקסי, הזן את הנתונים הדרושים.

- בחר את קטגוריות החבילות להתקנה.

- קבע היכן להתקין את טוען האתחול.

- לאחר סיום ההתקנה, הפעל מחדש את המערכת.