Un altro articolo su il suo vs. sudo. Il programma su è ampiamente utilizzato nei sistemi operativi Unix per accedere come root e ottenere i permessi necessari per eseguire altri comandi dal terminale e anche alcuni programmi con un'interfaccia utente grafica hanno estensioni che richiedono graficamente questa password quando necessario.

Come già sai, su è l'acronimo di "sostituto utente" (cambia utente) o super utente (super utente), ci sono diverse opinioni. Comunque sia, questo non è molto importante per la tua attività. La cosa buona è che ci consente il controllo totale dopo aver inserito la password di root e aver apportato molte modifiche e l'amministrazione del sistema che senza i privilegi non ci sarebbero consentiti.

su –c “comando”

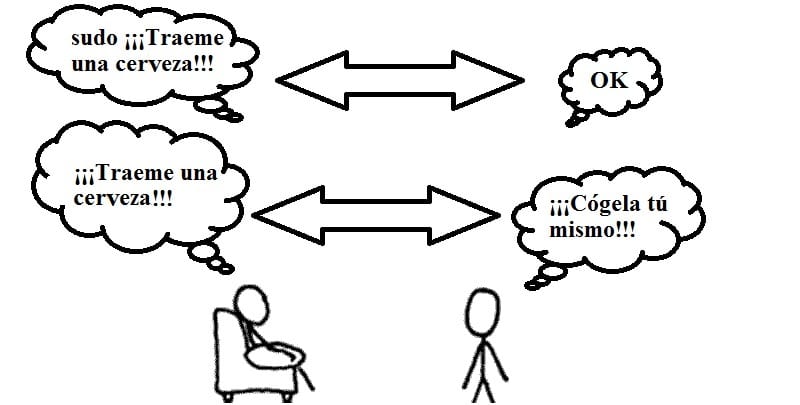

L'altra utilità è sudo (super user do), che è molto simile a su ma con alcune limitazioni. Tuttavia, pur essendo più restrittivo e non dandoti il controllo totale, è meno sicuro e il suo utilizzo è sempre consigliato in modo controllato e quando il lavoro che vogliamo fare non ci permette di eseguirlo senza privilegi.

Sudo è stato scritto da Bob Coggeshall e Cliff Spencer negli anni Ottanta, quando frequentavano il dipartimento di informatica alla New York University. È attualmente mantenuto da uno degli sviluppatori di OpenBSD, Todd c. Miller in collaborazione con Chris Jepeway e Aaron Spangler. È compatibile con diversi sistemi operativi, come GNU / Linux, BSD e derivati e Mac OS X, ...

Le versioni sono state pubblicate nel corso degli anni modificato e migliorato di sudo in modo che funzioni nel miglior modo possibile e sia il più sicuro possibile. Il modo di usarlo è simile a su, si digita e si inserisce la password per ottenere momentaneamente i privilegi (periodo di grazia), ma non è necessaria la password di root, solo la password dell'utente.

sudo “comando”

Permettendo ottenere privilegi per qualsiasi utente, sudo è meno consigliabile e insicuro di su, come abbiamo detto, ma può essere più veloce o più pratico sotto certi aspetti. Per questo motivo, non tutte le distribuzioni lo integrano. Se vuoi che sudo sia più sicuro, puoi modificare il file sudoers che si trova nella directory / etc. Ecco come eliminerai il "periodo di grazia" per un ingrato per usarlo per il male:

sudo nano /etc/sudoers

E alla fine scrivi quanto segue línea, rispettando gli spazi, maiuscole e minuscole e senza sbagliare, quindi salva il documento e il gioco è fatto:

Defaults:ALL timestamp_timeout=0

Il file / etc / sudoers Contiene un elenco di utenti che possono eseguire o meno determinati programmi e file. Con un altro programma o comando chiamato "visudo" possiamo modificare ulteriormente il file / etc / sudoers. Puoi ottenere maggiori informazioni su di lui consultando il suo manuale. La cosa buona di visudo è che modifica il file senza rischi.

L'articolo è quasi eccellente, non so cosa significhi "birra", penso che intendesse: "birra";)

Amico, che qualsiasi utente possa accedere ai privilegi di root non è vero, l'utente deve avere i diritti di amministratore, se non do quei diritti sudo non funzionerà.

Che brodaglia di un articolo, non hanno idea di cosa stiano parlando.

Dubito che abbiano mai visto un terminale * nix nelle loro vite.