Un gruppo di ricercatori dall'Università di Amsterdam e dalla Swiss Higher Technical School di Zurigo ha sviluppato la tecnica di attacco alla rete "NetCAT" (Network Cache ATtack) che consente di utilizzare metodi di analisi dei dati da canali di terze parti per determinare in remoto i tasti premuti da un utente mentre si lavora in una sessione SSH. Il problema si manifesta solo sui server che utilizzano le tecnologie RDMA (Remote Direct Memory Access) e DDIO (Direct I / O to Data).

Intel ritiene che l'attacco sia difficile da implementare nella pratica.a, poiché richiede l'accesso dell'aggressore alla rete locale, oltre alle condizioni e all'organizzazione comunicazioni host utilizzando le tecnologie RDMA e DDIO, generalmente utilizzate in reti isolate, ad esempio, dove operano i cluster.

Il metodo utilizzato per l'attacco assomiglia alla vulnerabilità di Throwhammer, che consente di modificare il contenuto dei singoli bit nella RAM tramite la manipolazione dei pacchetti di rete sui sistemi RDMA.

I ricercatori commentano che:

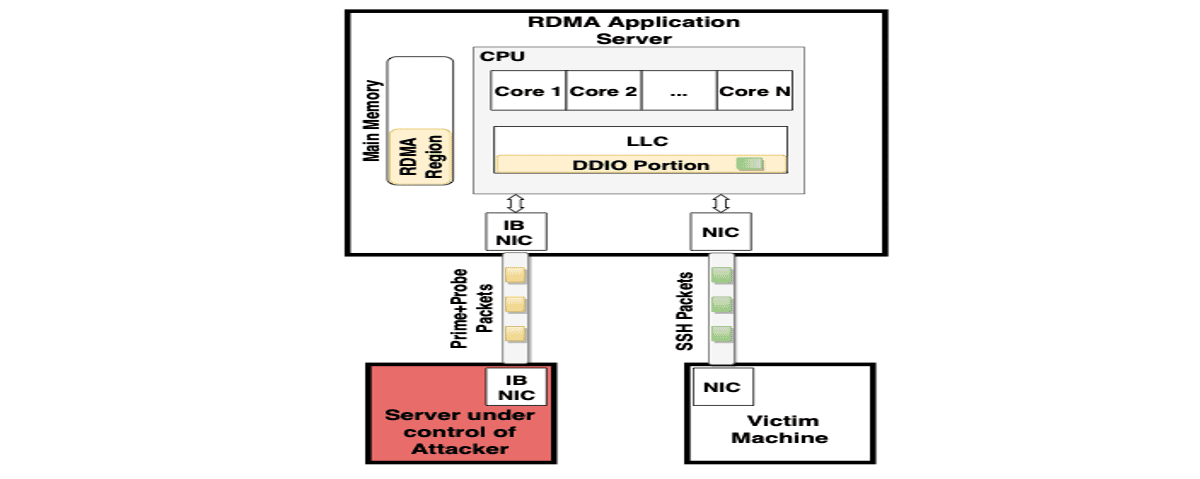

Il nuovo problema è il risultato della riduzione al minimo dei ritardi utilizzando il meccanismo DDIO, che fornisce l'interazione diretta tra la scheda di rete e altri dispositivi periferici con la cache del processore (durante l'elaborazione dei pacchetti della scheda di rete, i dati vengono memorizzati nella cache e recuperati dalla cache, senza accesso alla memoria).

Grazie a DDIO, la cache del processore include anche i dati generati durante attività di rete dannose.

L'attacco NetCAT si basa sul fatto che le schede di rete memorizzano nella cache i dati attivamente, e la velocità di elaborazione dei pacchetti nelle moderne reti locali è sufficiente per influenzare il riempimento della cache e determinare la presenza o l'assenza di dati nella cache attraverso l'analisi dei ritardi nella trasmissione dei dati.

Quando si utilizzano sessioni interattive, ad esempio tramite SSH, un pacchetto di rete viene inviato immediatamente dopo aver premuto un tasto, ovvero, i ritardi tra i pacchetti sono correlati ai ritardi tra le sequenze di tasti.

Utilizzando metodi di analisi statistica e tenendo conto che i ritardi tra le battiture generalmente dipendono dalla posizione di un tasto sulla tastiera, è possibile con una certa probabilità ricreare le informazioni di input. Ad esempio, la maggior parte delle persone tende a digitare "s" dopo "a" molto più velocemente di "g" dopo "s".

Le informazioni memorizzate nella cache dal processore consentono inoltre di giudicare l'ora esatta dei pacchetti inviati dalla scheda di rete durante l'elaborazione di connessioni come SSH.

Generando un certo flusso di traffico, un utente malintenzionato può determinare quando vengono visualizzati nuovi dati nella cache associato a una determinata attività nel sistema.

Per analizzare il contenuto della cache, viene utilizzato il metodo Prime + Probe, che consiste nel riempire la cache con una serie di valori di riferimento e misurare il tempo di accesso ad essi durante il riempimento per determinare le modifiche.

È possibile che la tecnica proposta può essere utilizzato per determinare non solo le sequenze di tasti, ma anche altri tipi di dati sensibili memorizzati nella cache dalla CPU.

Nel nostro attacco, sfruttiamo il fatto che il server delle applicazioni abilitato per DDIO ha una risorsa condivisa (la cache di ultimo livello) tra i core della CPU e la scheda di rete. Eseguiamo il reverse engineering delle importanti proprietà di DDIO per capire come la cache viene condivisa con DDIO.

Potenzialmente, un attacco può essere eseguito quando RDMA è disabilitato, ma senza RDMA la sua efficacia è ridotta e l'esecuzione è notevolmente complicata.

È anche possibile utilizzare DDIO per organizzare un canale di comunicazione nascosto utilizzato per trasferire i dati dopo che un server è stato compromesso, aggirando i sistemi di sicurezza.

fonte: https://www.vusec.net