prigione antincendio è un framework che sviluppa un sistema per l'esecuzione isolata di applicazioni grafiche, console e server. Utilizzando Firejail riduce al minimo il rischio di compromettere il sistema main quando si eseguono programmi inaffidabili o potenzialmente vulnerabili. Il programma è scritto in C, distribuito sotto licenza GPLv2 e può funzionare su qualsiasi distribuzione Linux.

prigione antincendio utilizza gli spazi dei nomi, AppArmor e il filtro delle chiamate di sistema (seccomp-bpf) su Linux per l'isolamento. Una volta avviato, il programma e tutti i suoi processi figli utilizzano rappresentazioni separate delle risorse del kernel, come lo stack di rete, la tabella dei processi e i punti di montaggio.

Le applicazioni dipendenti possono essere combinate in una sandbox comune. Se lo si desidera, Firejail può essere utilizzato anche per avviare i contenitori Docker, LXC e OpenVZ.

A proposito di Firejail

A differenza degli strumenti di isolamento del contenitore, Firejail è estremamente semplice da configurare e non richiede la preparazione di un'immagine di sistema: la composizione del contenitore viene formata in base al contenuto del file system corrente e viene rimossa al termine dell'applicazione.

Se fornire strumenti flessibili per l'impostazione delle regole di accesso al file system, È possibile determinare quali file e directory hanno accesso negato o negato, collegare file system temporanei (tmpfs) per i dati, limitare l'accesso in sola lettura a file o directory, combinare directory utilizzando bind-mount e overlayfs.

Per un gran numero di applicazioni popolari, tra cui Firefox, Chromium, VLC, tra gli altri, i profili di isolamento delle chiamate di sistema sono stati preparati immediatamente.

Per ottenere i privilegi necessari per configurare una sandbox, l'eseguibile di firejail viene installato con il flag root SUID (dopo l'inizializzazione, i privilegi vengono ripristinati).

Cosa c'è di nuovo in Firejail 0.9.62?

In questa nuova versione si evidenzia che viene fornito con più profili aggiunti per l'avvio dell'app isolato con il quale il numero totale di profili arriva fino a 884.

Oltre ad esso l'impostazione del limite di copia del file è stata aggiunta al file di configurazione /etc/firejail/firejail.config, Ciò consente di limitare la dimensione dei file che verranno copiati in memoria utilizzando le opzioni "–private- *" (per impostazione predefinita, il limite è impostato a 500 MB).

La chiamata chroot ora non viene eseguita in base al percorso, ma utilizza invece punti di montaggio basati sul descrittore di file.

Delle altre modifiche:

- Nei profili, sono consentiti i debugger.

- Filtro migliorato delle chiamate di sistema utilizzando il meccanismo seccomp.

- Viene fornito il rilevamento automatico dei flag del compilatore.

- La directory / usr / share è autorizzata per una varietà di profili.

- Nuovi script di supporto gdb-firejail.sh e sort.py sono stati aggiunti alla sezione conrib.

- Protezione avanzata nella fase di esecuzione del codice privilegiato (SUID).

- Per i profili, vengono implementati nuovi segni condizionali HAS_X11 e HAS_NET per verificare la presenza del server X e l'accesso alla rete.

Come installare Firejail su Linux?

Per coloro che sono interessati a poter installare Firejail sulla propria distribuzione Linux, possono farlo seguendo le istruzioni che condividiamo di seguito.

Su Debian, Ubuntu e derivati l'installazione è abbastanza semplice da allora possono installare Firejail dai repository della sua distribuzione oppure possono scaricare i pacchetti deb preparati da fonteforgia.

Nel caso in cui si scelga di installare dai repository, è sufficiente aprire un terminale ed eseguire il seguente comando:

sudo apt-get install firejail

Oppure se hanno deciso di scaricare i pacchetti deb, possono installarli con il loro gestore di pacchetti preferito o dal terminale con il comando:

sudo dpkg -i firejail_0.9.62_1*.deb

Mentre per il caso di Arch Linux e derivati da questo, esegui:

sudo pacman -S firejail

Per il caso di Fedora, RHEL, CentOS, OpenSUSE o qualsiasi altra distribuzione con supporto per i pacchetti rpm può ottenere i pacchetti da il seguente collegamento.

E l'installazione viene eseguita con:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

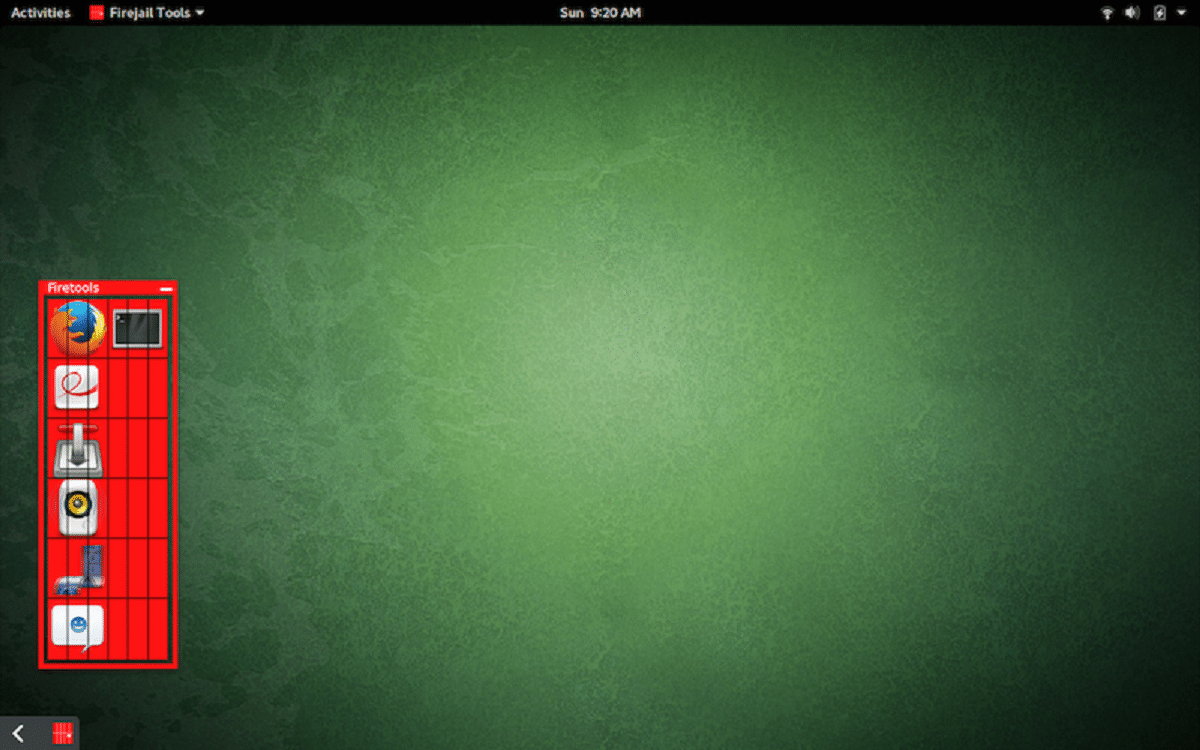

Configurazione

Una volta terminata l'installazione, ora dovremo configurare la sandbox e dovremo anche avere AppArmor abilitato.

Da un terminale digiteremo:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Per conoscerne l'utilizzo e l'integrazione è possibile consultare la sua guida nel seguente link