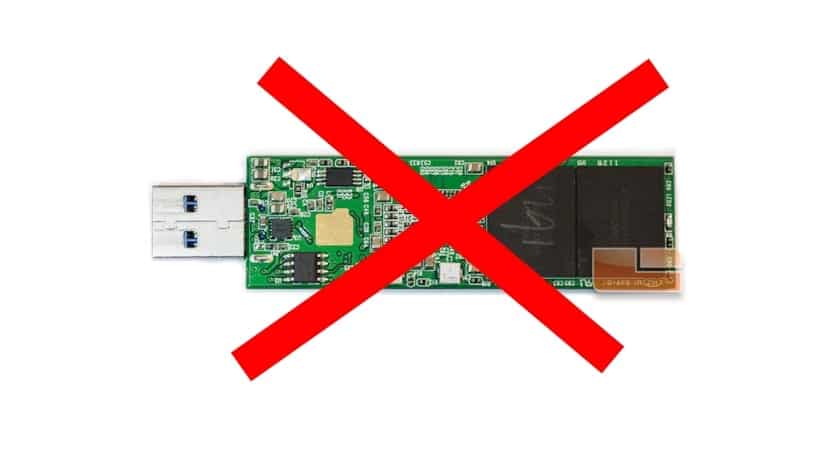

Esistono diversi modi per disabilitare l'archiviazione sui supporti collegati utilizzando porta USB del tuo computer, questa può essere una buona soluzione se vogliamo impedire che determinati tipi di attacchi infettino il nostro sistema attraverso questo tipo di dispositivo, ma può anche servire come metodo per cercare di limitare le capacità di un determinato computer se lo facciamo non voglio che altri utilizzino questa funzione per un motivo specifico. Bene, tra i modi ce ne sono più estremi, come rimuovere direttamente i driver USB (moduli) del kernel Linux. In altre parole, elimina il file usb_storage.ko, che è il modulo che funge da controller per questi dispositivi.

Ma se vogliamo una soluzione non così radicale, possiamo usarla altri modi per procedere in modo che questi dispositivi non funzionino nella nostra distribuzione. Sono anche metodi abbastanza semplici da implementare e di solito sono efficaci, sebbene non infallibili ... Ad esempio, possiamo usare il dispositivo virtuale / bin / true per aiutarci con quella che viene chiamata "installazione falsa", per procedere dobbiamo semplicemente per creare e aprire un file chiamato block_usb.conf all'interno della directory /etc/modprobe.d/ in cui sono archiviati i moduli del kernel.

Fatto ciò possiamo aggiungere il seguente contenuto all'interno usando l'editor di testo che ci piace di più:

install usb-storage /bin/true

Ora salviamo il file che abbiamo appena creato e voilà, avremo una restrizione per i dispositivi di archiviazione USB. occhio! Perché il resto dei dispositivi USB continuerà a funzionare normalmente. Prova l'efficacia, poiché ho sentito alcuni utenti dire che non ha funzionato per loro ...

L'altro metodo è creare un file lista neraPer questo creeremo un file chiamato blacklist.conf all'interno di /etc/modprobe.d/ e con l'editor di testo aggiungeremo nuovamente all'interno di tutti i driver di dispositivo che vogliamo aggiungere alla nostra blacklist e che non funzioneranno. Ad esempio, per la nostra USB:

blacklist usb-storage

Salva le modifiche e verifica il loro effetto ...

Per me il modo migliore è chiedere l'autenticazione amministratore o root durante il montaggio di un dispositivo, questo si ottiene modificando il file org.freedesktop.udisks2.policy o org.freedesktop.UDisks2.policy, questo file contiene le politiche per montare i dispositivi Questo file contiene diversi criteri come:

• Montare un file system

• Montare un file system su un dispositivo di sistema

• Montare un file system di un dispositivo connesso in un'altra posizione

• Monta / smonta i filesystem definiti nel file fstab con l'opzione x-udisks-auth

• Smontare un dispositivo montato da un altro utente

• Diventa il proprietario di un file system

modificheremo la politica

Monta un filesystem

siamo in politica

sì

e lo modifichiamo

aut_admin

Ciò costringerà il sistema a chiedere il nome utente e la password dell'amministratore durante il montaggio di un dispositivo tramite USB.

E se quello che voglio fare è il contrario, riconoscerne uno e scartare tutti gli altri, come possiamo usare questo metodo.

sudo chmod 700 / media / è radicale e non è questa l'idea