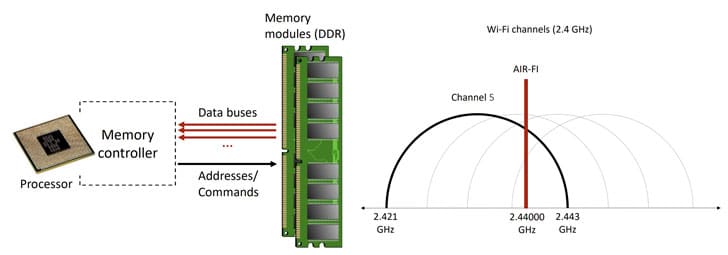

Ricercatori dell'Università Ben-Gurion, studiando metodi nascosti di trasmissione dati da computer isolati, hanno sviluppato un nuovo metodo organizzazione di un canale di comunicazione chiamato «AIR-FI», che consente, attraverso la manipolazione dei chip di memoria DDR, genera un segnale radio a una frequenza di 2.4 GHz, che può essere catturato da a dispositivo abilitato Wi-Fi a diversi metri di distanza.

Da un punto di vista pratico, il metodo può essere utilizzato per trasferire chiavi di crittografia, password e dati segreti da un computer che non dispone di connessione di rete ed è infetto da spyware o malware.

A proposito di AIR-FI

ricercatori è riuscito a raggiungere una velocità di trasferimento di 100 bit al secondo posizionamento di ricevitori Wi-Fi, come uno smartphone o un laptop, a una distanza di 180 cm. Il tasso di errore di trasmissione è stato dell'8,75%, ma i codici di correzione degli errori sono stati utilizzati per identificare e correggere i guasti di trasmissione.

Per organizzare un canale di trasferimento dati, basta avviare un normale processo utente, che può essere eseguito in una macchina virtuale. Per la ricezione, è necessario un dispositivo con un chip wireless in grado di monitorare l'aria a basso livello (nell'esperimento, Sono stati utilizzati adattatori wireless basati sui chip Atheros AR92xx e AR93xx con firmware modificato che trasmette informazioni sui parametri del segnale adatti all'analisi spettrale).

Quando si genera un segnale, È stata utilizzata la capacità di memoria DDR4-2400 operando a una frequenza di 2400 MHz per generare interferenze elettromagnetiche quando il controllore accede al modulo di memoria tramite diversi bus di dati.

La portata del Wi-Fi rientra nelle frequenze 2.400-2.490 GHz, cioè attraversa la frequenza alla quale opera la memoria.

ricercatori l'ho riscontrato con traffico intenso simultanea su diversi bus dati, le onde elettromagnetiche vengono emesse ad una frequenza di 2,44 Ghz, che vengono acquisiti dallo stack wireless 802.11.

Con moduli di memoria diversi da DDR4-2400, il metodo è applicabile quando la frequenza di memoria viene modificata a livello di programmazione, cosa consentita nella specifica XMP (Extreme Memory Profile).

Per generare un segnale, è stato utilizzato l'accesso simultaneo al bus da thread di esecuzione parallela legato a diversi core della CPU. Codifica delle informazioni utile in segnale viene eseguito utilizzando la modulazione OOK più semplice (codifica on-off) con ampiezza shift keying (ASK), in cui "0" e "1" sono codificati impostando diverse ampiezze di segnale e le informazioni vengono trasmesse a una velocità fissa. - un bit per millisecondo.

Transfer "1" esegue una serie di scritture in memoria causate dalla copia sequenziale di 1 MB di dati tra i due array. Durante la trasmissione di "0", l'algoritmo non esegue alcuna azione durante il tempo assegnato per trasmettere un bit. Pertanto, la trasmissione di "1" genera l'emissione del segnale e la trasmissione di "0" il segnale scompare.

Tra le misure da contrastare l'uso del metodo AIR-FI, si parla della zonizzazione del territorio con la creazione di un perimetro nell'organizzazionen, all'interno del quale è vietato trasportare apparecchiature con chip wireless, oltre a posizionare il case del computer in una gabbia di Faraday, generazione di rumore sulle frequenze Wi-Fi, avvio di processi in background che sono operazioni di memoria eseguite in modo casuale e monitoraggio della comparsa nel sistema di processi sospetti che eseguono operazioni di memoria anomale.

Inoltre, nella pagina dei ricercatori viene formata una selezione di metodi di trasmissione di dati nascosti che hanno identificato utilizzando forme di dispersione elettromagnetica, acustica, termica e di luce:

- PowerHammer: Organizza l'invio dei dati sulla linea di alimentazione, manipola il carico sulla CPU per modificare il consumo energetico ODINI: Dimostrazioni di estrazione dati da un dispositivo situato in una stanza schermata (gabbia di Faraday) mediante analisi delle oscillazioni magnetiche a bassa frequenza che si verificano durante Funzionamento della CPU.

- MAGNETO: estrazione dati basata sulla misura delle fluttuazioni del campo magnetico che si verificano durante il funzionamento della CPU.

- AirHopper: trasferimento dati a una velocità fino a 60 byte al secondo da un PC a uno smartphone attraverso l'analisi su uno smartphone con sintonizzatore FM delle interferenze radio che si verificano quando le informazioni vengono visualizzate sullo schermo.

- BitWhisper - Trasferimento dati su una distanza fino a 40 cm a una velocità di 1-8 bit all'ora misurando le fluttuazioni della temperatura del case del PC.

- GSMem: estrazione di dati ad una distanza fino a 30 metri creando interferenze elettromagnetiche sulla frequenza delle reti GSM catturate dallo smartphone.

fonte: https://cyber.bgu.ac.il