Recientemente informasi tentang kerentanan dirilis (CVE-2018-16858) yang suite kantor LibreOffice dan Apache OpenOffice yang terpengaruh di mana digunakan itu eIni memungkinkan untuk mengeksekusi kode dalam sistem saat membuka dokumen yang secara khusus dikeluarkan dalam format ODT.

Penemuan sIni dilakukan pada Windows, meskipun eksploitasi ini juga mempengaruhi Linux, orang yang melaporkan kerentanan ini memperhatikan bahwa suite ini kompatibel dengan skrip dan Basic, BeanShell, Java, JavaScript, dan Python juga kompatibel.

Apa dasar kerentanan ini?

Penting untuk disebutkan bahwa meskipun itu adalah masalah yang terdeteksi sejak tahun lalu, solusi yang diimplementasikan hanya dalam waktu dua minggu.

Untuk alasan prosedural bagi orang yang mendeteksi ini (Anda dapat memeriksa publikasinya di sini) dia diinstruksikan untuk melapor sampai saat ini.

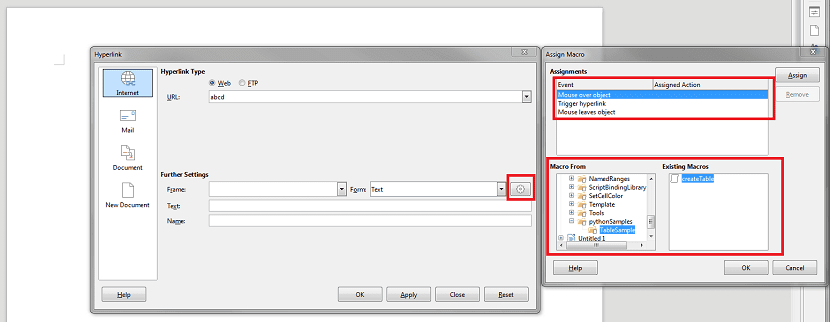

Masalahnya adalah karena kurangnya pemeriksaan yang diperlukan dalam kode pemrosesan makro yang tertanam dalam dokumen, yang dapat dipicu oleh berbagai peristiwa, seperti mouse yang menunjuk ke suatu elemen.

Dengan menggunakan karakter "../" di jalur ke pengontrol, penyerang dapat melampaui direktori dasar dengan skrip (/ share / Scripts / python dan / user / Scripts / python) dan menjalankan fungsi sewenang-wenang dari skrip Python yang ada saat suatu peristiwa terjadi.

Penyerang memanfaatkan ini dan untuk menjalankan kode Anda, ia menggunakan fungsi script pydoc.py hadir di sebagian besar distribusi (juga disertakan dalam paket LibreOffice untuk Windows - python-core-3.5.5 \ lib \ pydoc.py).

Ini mendefinisikan fungsinya tempfilepager() yang menangani eksekusi file yang dapat dieksekusi dengan argumen arbitrer dengan memanggil fungsi tersebut os.system().

Misalnya, untuk menjalankan kalkulator saat Anda menggulir tautan ke area tertentu dalam dokumen, cukup hubungkan skrip vnd.sun.star.script:../../lib/python3.5/pydoc.py$ ke event handler "dom: mouseover" cukup hubungkan skrip ke "vnd.sun.star.script:../../lib/python3.5/pydoc.py$tempfilepager(1, gnome-calculator )?language=Python&location=share".

Ini bisa kita lihat di video berikut:

Kerentanan terdeteksi dan dilaporkan tahun lalu dan telah dihapus di LibreOffice versi 6.0.7 dan 6.1.3.

sementara dalam versi Apache OpenOffice 4.1.6 saat ini, masalahnyaa tetap Tidak diperbaiki.

Sudah ada solusinya

Sebagai solusi untuk memblokir kerentanan di OpenOffice, Anda disarankan untuk menghapus file pythonscript.py dari direktori aplikasi yang dapat ditemukan di jalur berikut "/opt/openoffice4/program/pythonscript.py".

Selain itu masalah belum diperbaiki pada Debian Jessie, Ubuntu 16.04, SUSE dan openSUSE.

Di sisi lain RHEL, CentOS serta Ubuntu 18.04 dan Ubuntu 18.10 tidak terpengaruh oleh masalah ini.

Di OpenOffice dan LibreOffice hingga dan termasuk versi 6.0, eksploitasi kerentanan terbatas pada eksekusi skrip Python lokal ada karena kurangnya dukungan untuk meneruskan argumen ke fungsi yang dipanggil dari makro.

Untuk menyerang OpenOffice dan versi LibreOffice sebelumnya, penyerang harus mengamankan lokasi skrip Python Anda, misalnya dengan mendistribusikannya dalam file ZIP bersama dengan dokumen ODT.

Saat LibreOffice 6.1.x menyerang, Anda dapat menggunakan skrip sistem pydoc.py untuk mengeksekusi file arbitrer dengan parameter apa pun.

Selain itu, vektor serangan yang mungkin disebutkan melalui paket ImageMagick, yang digunakan LibreOffice untuk mengonversi jenis file tertentu.

Serangan ini diturunkan melalui penangan gambar berdasarkan ImageMagick berbahaya karena dokumen kerentanan dapat dikirim sebagai file JPEG atau PNG dengan file ODT sebagai ganti gambar (file seperti itu akan diproses karena tipe MIME dikenali oleh isinya, bukan dipercaya).

Secara teori, masalah ini juga dapat memengaruhi pembuat thumbnail otomatis untuk desktop dan pengindeks file jika mereka menggunakan LibreOffice untuk menganalisis dokumen.

Dalam kasus ini, untuk serangan mungkin cukup hanya memuat dokumen dengan exploit atau menavigasi direktori dengannya di Nautilus.

Penting juga untuk melihat bahwa mereka masih menemukan cara untuk menemukan kerentanan melalui berbagai penggunaan ImageMagick.