Kelompok Kerja rekayasa internet (IETF), yang bertanggung jawab atas pengembangan protokol dan arsitektur Internet, telah menyelesaikan pembentukan RFC untuk protokol Keamanan Waktu Jaringan (NTS) dan telah menerbitkan spesifikasi yang terkait dengan pengenal RFC 8915.

RFC menerima status "Proposal Standar", setelah pekerjaan itu akan mulai memberi RFC status Draf Standar, yang sebenarnya berarti stabilisasi lengkap protokol dan dengan mempertimbangkan semua komentar yang dibuat.

Standardisasi NTS merupakan langkah penting untuk meningkatkan keamanan layanan sinkronisasi waktu dan melindungi pengguna dari serangan yang meniru server NTP yang terhubung dengan klien.

Memanipulasi penyerang untuk menyetel waktu yang salah dapat digunakan untuk membahayakan keamanan protokol sensitif waktu lainnya, seperti TLS. Misalnya, mengubah waktu dapat menyebabkan kesalahan penafsiran data validitas untuk sertifikat TLS.

Hingga saat ini, NTP dan enkripsi simetris saluran komunikasi tidak menjamin bahwa klien berinteraksi dengan target dan tidak dengan server NTP palsu, dan otentikasi kunci belum menjadi arus utama karena terlalu rumit untuk dikonfigurasi.

Selama beberapa bulan terakhir, kami telah melihat banyak pengguna layanan waktu kami, tetapi sangat sedikit yang menggunakan Keamanan Waktu Jaringan. Hal ini membuat komputer rentan terhadap serangan yang meniru server yang mereka gunakan untuk mendapatkan NTP. Sebagian dari masalahnya adalah kurangnya daemon NTP yang mendukung NTS. Masalah itu sekarang terpecahkan: chrony dan ntpsec keduanya mendukung NTS.

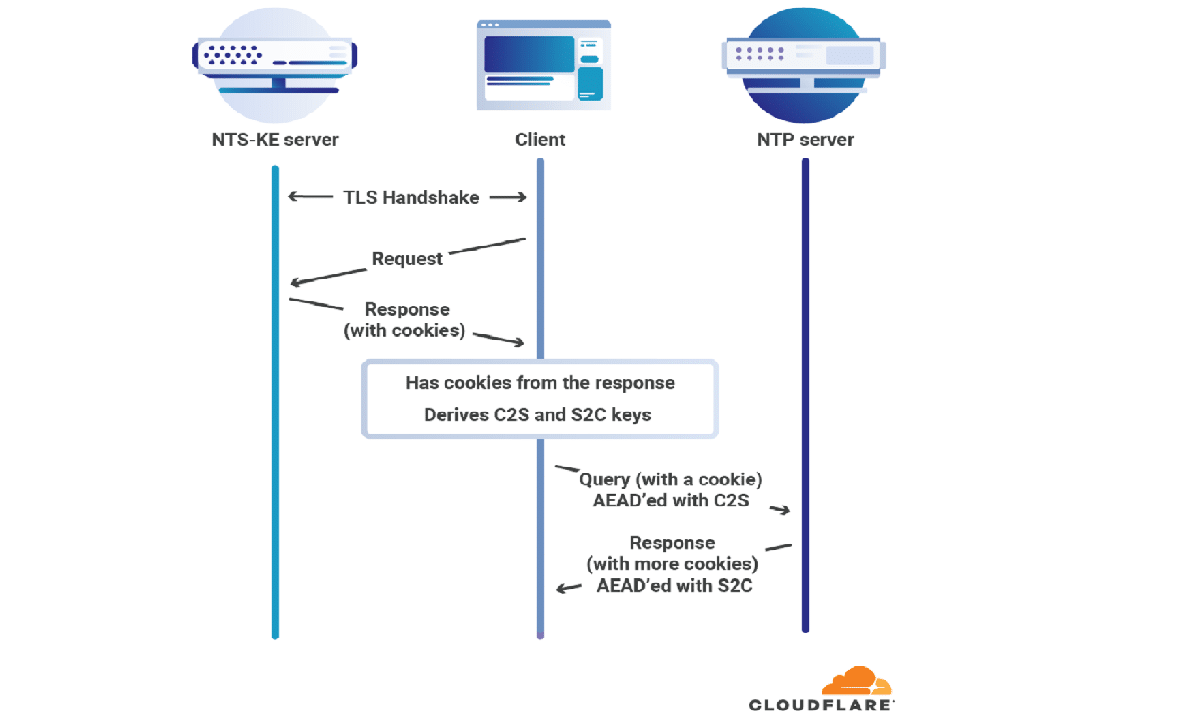

NTS menggunakan elemen infrastruktur kunci publik (PKI) dan mengizinkan penggunaan TLS dan Enkripsi yang Diautentikasi dengan Data Terkait (AEAD) untuk melindungi komunikasi klien-server secara kriptografis melalui Network Time Protocol (NTP).

NTS mencakup dua protokol terpisah: NTS-KE (Pembentukan kunci NTS untuk menangani otentikasi awal dan negosiasi kunci melalui TLS) dan NTS-EF (Bidang ekstensi NTS, bertanggung jawab untuk mengenkripsi dan mengautentikasi sesi sinkronisasi waktu).

NTS menambahkan berbagai bidang yang diperluas ke paket NTP dan menyimpan semua informasi negara hanya di sisi klien melalui mekanisme transmisi cookie. Port jaringan 4460 didedikasikan untuk menangani koneksi NTS.

Waktu adalah fondasi keamanan untuk banyak protokol, seperti TLS, yang kami andalkan untuk melindungi kehidupan online kami. Tanpa waktu yang tepat, tidak ada cara untuk menentukan apakah kredensial telah kedaluwarsa atau tidak. Tidak adanya protokol waktu aman yang mudah diterapkan telah menjadi masalah bagi keamanan Internet.

Implementasi pertama dari NTS standar diusulkan dalam versi NTPsec 1.2.0 dan Chrony 4.0 yang baru dirilis.

Chrony menyediakan implementasi klien dan server NTP terpisah yang digunakan untuk menyinkronkan waktu yang tepat di berbagai distribusi Linux, termasuk Fedora, Ubuntu, SUSE / openSUSE, dan RHEL / CentOS.

NTPsec dikembangkan di bawah kepemimpinan Eric S. Raymond dan merupakan cabang dari implementasi referensi protokol NTPv4 (NTP Classic 4.3.34), berfokus pada mendesain ulang basis kode untuk meningkatkan keamanan (pembersihan kode usang, metode pencegahan intrusi, dan fungsi yang dilindungi) bekerja dengan memori dan rantai).

Tanpa NTS atau otentikasi kunci simetris, tidak ada jaminan bahwa komputer Anda benar-benar menyampaikan NTP ke komputer yang Anda pikirkan. Otentikasi kunci simetris sulit dan sulit untuk dikonfigurasi, tetapi hingga saat ini ini adalah satu-satunya mekanisme yang aman dan terstandarisasi untuk mengautentikasi NTP. NTS menggunakan pekerjaan yang masuk ke infrastruktur kunci publik web untuk mengotentikasi server NTP dan memastikan bahwa saat Anda mengkonfigurasi komputer untuk berbicara dengan time.cloudflare.com, dari situlah komputer Anda mendapatkan waktu.

Jika Anda ingin mengetahui lebih lanjut, Anda dapat memeriksa detailnya Di tautan berikut.