Beberapa hari yang lalu Google meluncurkan melalui posting blog berita tentang rilis kode sumber proyek HIBA (Otorisasi Berbasis Identitas Host), yang mengusulkan penerapan mekanisme otorisasi tambahan untuk mengatur akses pengguna melalui SSH dalam kaitannya dengan host (memeriksa apakah akses ke sumber daya tertentu diizinkan atau tidak saat mengautentikasi menggunakan kunci publik).

Integrasi dengan OpenSSH disediakan dengan menentukan driver HIBA dalam arahan AuthorizedPrincipalsCommand di /etc/ssh/sshd_config. Kode proyek ditulis dalam C dan didistribusikan di bawah lisensi BSD.

Tentang HIBA

HIBA menggunakan mekanisme otentikasi standar berdasarkan sertifikat OpenSSH untuk manajemen otorisasi pengguna yang fleksibel dan terpusat dalam kaitannya dengan host, tetapi tidak memerlukan perubahan berkala pada file otor_keys dan otorisasi_pengguna di sisi host yang terhubung dengannya.

Alih-alih menyimpan daftar kunci Kondisi publik dan akses yang valid dalam file yang diotorisasi (kata sandi | pengguna), HIBA mengintegrasikan informasi pengikatan host langsung ke dalam sertifikat itu sendiri. Secara khusus, ekstensi telah diusulkan untuk sertifikat host dan sertifikat pengguna, yang menyimpan parameter dan ketentuan host untuk memberikan akses pengguna.

Meskipun OpenSSH menyediakan banyak metode, mulai dari kata sandi sederhana hingga penggunaan sertifikat, masing-masing metode menghadirkan tantangannya sendiri.

Mari kita mulai dengan mengklarifikasi perbedaan antara otentikasi dan otorisasi. Yang pertama adalah cara untuk menunjukkan bahwa Anda adalah entitas yang Anda klaim. Ini biasanya dilakukan dengan memberikan kata sandi rahasia yang terkait dengan akun Anda atau dengan menandatangani tantangan yang menunjukkan bahwa Anda memiliki kunci pribadi yang sesuai dengan kunci publik. Otorisasi adalah cara untuk memutuskan apakah suatu entitas memiliki izin untuk mengakses sumber daya, biasanya dilakukan setelah otentikasi terjadi.

Verifikasi sisi host dimulai dengan memanggil driver hiba-chk ditentukan dalam arahan AuthorizedPrincipalsCommand. Pawang ini mendekode ekstensi yang ada di dalam sertifikat dan berdasarkan mereka, membuat keputusan untuk memberikan atau memblokir akses. Aturan akses didefinisikan secara terpusat di tingkat otoritas sertifikasi (CA) dan diintegrasikan ke dalam sertifikat pada tahap pembuatannya.

Di sisi pusat sertifikasi, ada daftar umum izin yang tersedia (host yang dapat Anda sambungkan) dan daftar pengguna yang dapat menggunakan izin ini. Utilitas hiba-gen telah diusulkan untuk menghasilkan sertifikat dengan informasi izin bawaan, dan fungsionalitas yang diperlukan untuk membuat otoritas sertifikat telah dipindahkan ke skrip hiba-ca.sh.

Selama koneksi pengguna, kredensial yang ditentukan dalam sertifikat dikonfirmasi oleh tanda tangan digital dari otoritas sertifikasi, yang: memungkinkan semua verifikasi dilakukan sepenuhnya di sisi host tujuan ke mana koneksi dibuat, tanpa menghubungi layanan eksternal. Daftar kunci publik CA yang mengesahkan sertifikat SSH ditentukan oleh arahan TrustedUserCAKeys.

HIBA mendefinisikan dua ekstensi untuk sertifikat SSH:

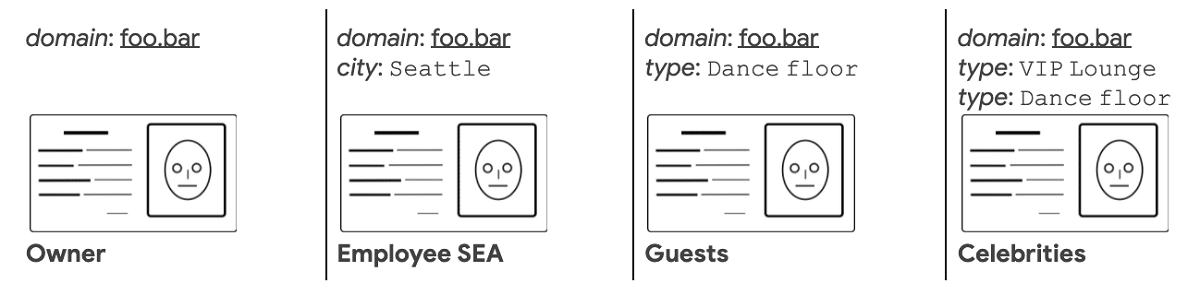

Identitas HIBA, yang dilampirkan ke sertifikat host, mencantumkan properti yang menentukan host ini. Mereka akan digunakan sebagai kriteria untuk memberikan akses.

Hibah HIBA, yang dilampirkan pada sertifikat pengguna, mencantumkan batasan yang harus dipenuhi oleh host agar dapat diberikan akses.

Selain menautkan langsung pengguna ke host, HIBA memungkinkan Anda untuk menentukan aturan akses yang lebih fleksibel. Misalnya, host dapat dikaitkan dengan informasi seperti lokasi dan jenis layanan, dan dengan menetapkan aturan akses pengguna, mengizinkan koneksi ke semua host dengan jenis layanan tertentu atau ke host di lokasi tertentu.

Akhirnya jika Anda tertarik untuk mengetahui lebih banyak tentang itu tentang catatan itu, Anda dapat memeriksa detailnya Di tautan berikut.