Tűzbörtön olyan keretrendszer, amely kifejleszt egy rendszert a grafikus alkalmazások elszigetelt végrehajtására, konzol és szerver. A Firejail használata minimalizálja a rendszer veszélyeztetésének kockázatát megbízhatatlan vagy potenciálisan sérülékeny programok futtatásakor. A program C-ben van megírva, a GPLv2 licenc alatt terjesztve, és bármely Linux disztribúción működhet.

Tűzbörtön névtereket, AppArmort és rendszerhívás-szűrést használ (seccomp-bpf) Linuxon elkülönítés céljából. Miután elindult, a program és annak összes gyermekfolyamata külön ábrázolja a rendszermag erőforrásait, mint például a hálózati verem, a folyamattábla és a csatlakoztatási pontok.

A függő alkalmazások kombinálhatók egy közös homokozóban. Kívánt esetben a Firejail a Docker, LXC és OpenVZ konténerek indításához is használható.

A Firejailről

A tartályszigetelő szerszámokkal ellentétben A Firejail beállítása rendkívül egyszerű, és nem igényli a rendszerkép előkészítését: a tároló összetétele az aktuális fájlrendszer tartalma alapján alakul ki, és az alkalmazás befejezése után eltávolításra kerül.

Se rugalmas eszközöket biztosítanak a fájlrendszer hozzáférési szabályainak beállításához, meghatározhatja, hogy mely fájlokhoz és könyvtárakhoz van hozzáférés megtagadva vagy megtagadva, csatlakoztathat ideiglenes fájlrendszereket (tmpfs) az adatokhoz, korlátozhatja az írásvédett hozzáférést a fájlokhoz vagy könyvtárakhoz, kombinálhatja a könyvtárakat a bind-mount és overlayfs használatával.

Számos népszerű alkalmazás, köztük a Firefox, a Chromium, a VLC, a rendszerhívás-leválasztási profilokat már eleve elkészítették.

A homokozó beállításához szükséges jogosultságok megszerzéséhez a firejail futtatható fájl telepítve van a SUID gyökérzászlóval (az inicializálás után a jogosultságok visszaállnak).

A Firejail 0.9.62 újdonságai

Ebben az új verzióban ezt kiemelik további profilokat tartalmaz az alkalmazás indításához izolált, amellyel a profilok teljes száma eléri a 884-et.

Amellett a fájl másolatkorlátozása hozzá lett adva az /etc/firejail/firejail.config konfigurációs fájlhoz, Ez lehetővé teszi a memóriába másolandó fájlok méretének korlátozását a „–private- *” opciók használatával (alapértelmezés szerint a korlát 500 MB-ra van állítva).

A chroot hívást most nem az elérési út alapján hajtják végre, hanem a fájlleíró alapján készített csatolási pontokat használja.

A többi változás közül:

- A profilokban a hibakeresők használata megengedett.

- Javított szűrés a rendszerhívásokhoz a seccomp mechanizmus segítségével.

- A fordítójelzők automatikus észlelése biztosított.

- Az / usr / share könyvtár engedélyezőlistára kerül a különféle profilokhoz.

- Új segítő szkriptek, a gdb-firejail.sh és a sort.py kerültek fel a conrib szakaszba.

- Fokozott védelem a privilegizált kódfuttatási szakaszban (SUID).

- Profilok esetében új HAS_X11 és HAS_NET feltételes jelek kerülnek bevezetésre az X kiszolgáló jelenlétének és a hálózathoz való hozzáférés ellenőrzéséhez.

Hogyan telepítsük a Firejail-t Linux-ra?

Azok számára, akik érdeklődnek a Firejail telepítése iránt Linux disztribúciójukon, az utasításokat követve megtehetik amit alább megosztunk.

Debian, Ubuntu és derivatívákról a telepítés meglehetősen egyszerű, mivel telepíthetik a Firejailt a tárolókból terjesztésének vagy letölthetik az elkészített deb csomagokat -tól forrásforge.

Abban az esetben, ha a telepítést választja a tárakból, nyissa meg a terminált, és hajtsa végre a következő parancsot:

sudo apt-get install firejail

Vagy ha úgy döntöttek, hogy letöltik a deb csomagokat, telepíthetik a kívánt csomagkezelővel, vagy a terminálról a következő paranccsal:

sudo dpkg -i firejail_0.9.62_1*.deb

Míg az Arch Linux és származékai esetében ettől csak fuss:

sudo pacman -S firejail

Fedora, RHEL, CentOS, OpenSUSE esetében vagy bármely más disztribúció, amely támogatja az rpm csomagokat, beszerezheti a csomagokat a következő link.

És a telepítés a következőkkel történik:

sudo rpm -i firejail-0.9.62-1.x86_64.rpm

konfiguráció

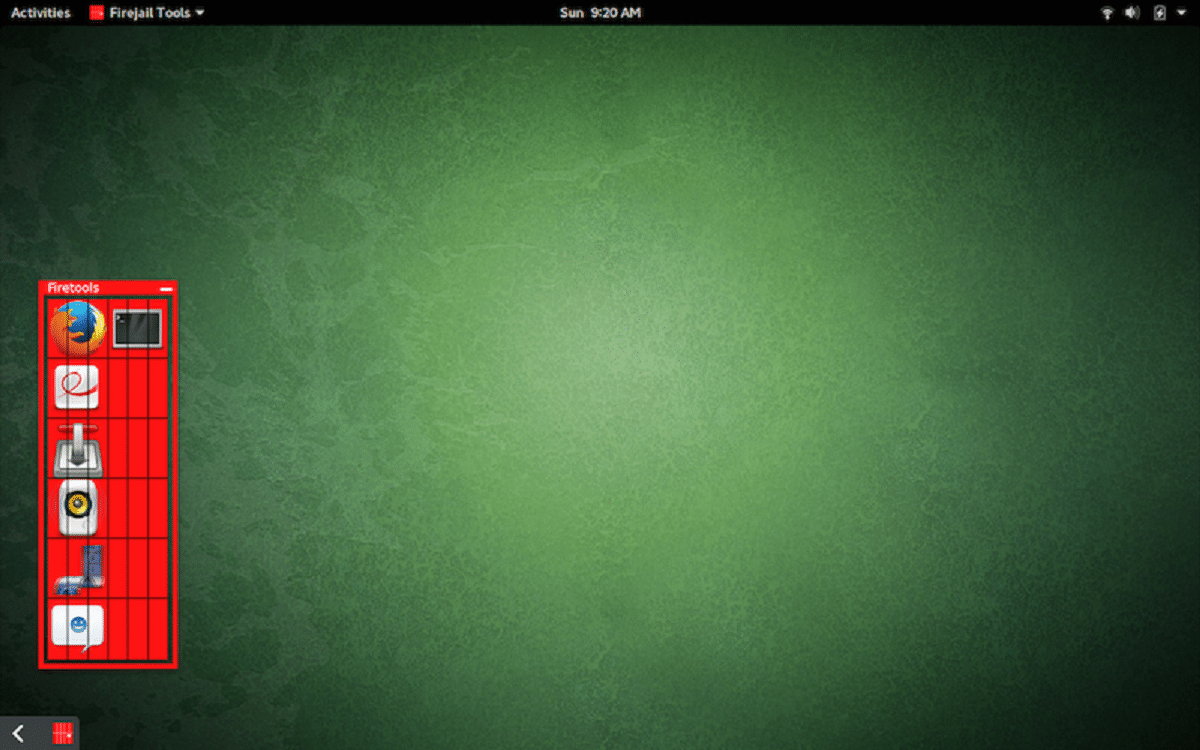

A telepítés befejezése után most konfigurálnunk kell a homokozót, és engedélyeznünk kell az AppArmort is.

Egy terminálról fogunk gépelni:

sudo firecfg sudo apparmor_parser -r /etc/apparmor.d/firejail-default

Használatának és integrációjának megismeréséhez olvassa el az útmutatót A következő linken.