nemrég a biztonsági réssel kapcsolatos információkat közzétették (CVE-2018 16858-) melyik érintett LibreOffice és Apache OpenOffice irodai csomagokat amelyben használják, hogy plEzek lehetővé teszik a kód futtatását a rendszerben egy ODT formátumban kiadott dokumentum megnyitásakor.

A felfedezés sWindows rendszeren hajtották végre, bár ez a kihasználás a Linuxot is érinti, a biztonsági rést jelentő személy észrevette, hogy ezek a csomagok kompatibilisek a szkriptekkel, és a Basic, a BeanShell, a Java, a JavaScript és a Python kompatibilisek.

Min alapul ez a biztonsági rés?

Fontos megemlíteni, hogy annak ellenére, hogy ez egy probléma, amelyet tavaly óta észleltek, valamint a megoldás mindössze két hét alatt valósult meg.

Eljárási okokból annak a személynek, aki ezt észlelte (kiadványát itt ellenőrizheti) a közelmúltig utasítást kapott a jelentés elkészítésére.

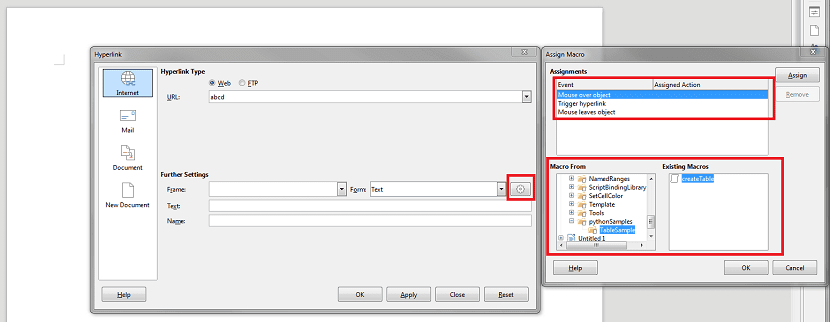

A probléma abból adódik, hogy nincsenek szükséges ellenőrzések a dokumentumba ágyazott makrokezelő kódban, amelyet különféle események válthatnak ki, például az egér egy elemre mutat.

Ha a "../" karaktereket használja a vezérlő elérési útjában, egy támadó szkriptekkel túlléphet az alapkönyvtárakon (/ share / Scripts / python és / user / Scripts / python) és végrehajt egy tetszőleges függvényt egy meglévő Python parancsfájlból, amikor egy esemény bekövetkezik.

Egy támadó kihasználja ezt és a kód végrehajtásához a pydoc.py parancsfájl funkciót használja jelen van a legtöbb disztribúcióban (a LibreOffice for Windows csomagban is szerepel - python-core-3.5.5 \ lib \ pydoc.py).

Ez meghatározza a funkciót tempfilepager() amely gondoskodik bármely futtatható fájl tetszőleges argumentummal történő végrehajtásáról a függvény meghívásával os.system().

Például egy számológép futtatásához, amikor egy dokumentum adott területére mutató hivatkozást görget, egyszerűen csatlakoztasson egy szkriptet vnd.sun.star.script:../../lib/python3.5/pydoc.py$ a "dom: mouseover" eseménykezelőhöz csak csatlakoztasson egy szkriptet a "vnd.sun.star.script:../../lib/python3.5/pydoc.py$tempfilepager(1, gnome-calculator )?language=Python&location=share".

Ezt a következő videóban láthatjuk:

A sérülékenységet tavaly észlelték és jelentették, és eltávolították a LibreOffice 6.0.7 és 6.1.3 verzióiban.

míg az Apache OpenOffice 4.1.6 jelenlegi verziójában a problémaa marad Kijavítatlan.

Van már megoldás

Megoldásként az OpenOffice biztonsági réseinek blokkolásához javasoljuk, hogy törölje a pythonscript.py fájlt az alkalmazás könyvtárban, hogy ez megtalálható a következő elérési útvonalon "/opt/openoffice4/program/pythonscript.py".

Ráadásul a probléma még nincs megoldva Debian Jessie, Ubuntu 16.04, SUSE és openSUSE rendszereken.

Másrészt az RHEL, a CentOS, valamint az Ubuntu 18.04 és az Ubuntu 18.10 nem érinti ezt a problémát.

Az OpenOffice és a LibreOffice programokban a 6.0 verzióig (beleértve) a biztonsági rés kihasználása a helyi Python parancsfájlok végrehajtására korlátozódik a makrókból meghívott függvényekhez való argumentumok továbbításának hiánya miatt.

Az OpenOffice és a LibreOffice korábbi verzióinak megtámadásához a támadónak meg kell védenie a Python szkriptjének helyét, például egy ZIP fájlban, ODT dokumentummal együtt terjesztve.

Amikor a LibreOffice 6.1.x támad, a pydoc.py rendszerszkript segítségével tetszőleges fájlokat hajthat végre bármilyen paraméterrel.

Ezen túlmenően, egy lehetséges támadási vektort megemlítenek az ImageMagick csomagon keresztül, amelyet a LibreOffice bizonyos típusú fájlok konvertálásához használ.

Ez a támadás képkezelőkön keresztül származik ImageMagick alapján veszélyes, mert egy sebezhetőségi dokumentum kép helyett JPEG vagy PNG fájlként ODT fájlként küldhető el (egy ilyen fájlt feldolgozunk, mert a MIME-t a tartalma ismeri fel, nem pedig megbízik).

Elméletileg a probléma az asztali és a fájlindexelők automatikus indexkép-készítőit is érintheti, ha a LibreOffice-ot használják a dokumentumok elemzéséhez.

Ebben az esetben a támadáshoz elegendő lehet a dokumentumot egyszerűen kihasználni az explorerrel, vagy a Nautilusban navigálni a könyvtárba.

Fontos látni azt is, hogy még mindig megtalálják a módját a sebezhetőségek megtalálásának az ImageMagick különböző felhasználásai révén.