Google jučer (četvrtak, 6. lipnja) Izvještavam putem publikacije s njegovog bloga Google Security, koji je otkrio prisutnost unaprijed instaliranog backdoor-a na Android uređajima prije napuštanja tvornica.

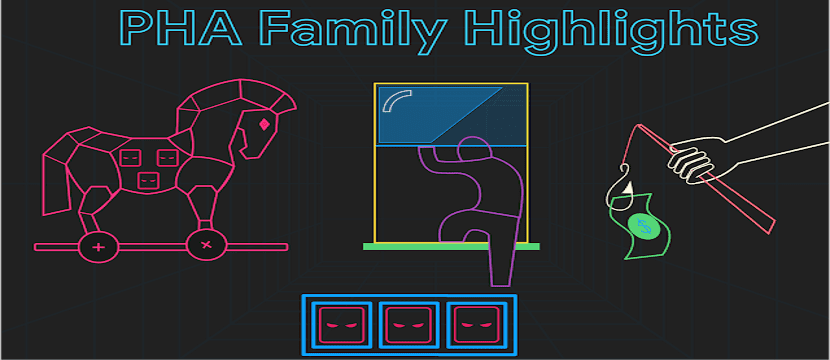

Google je proučio situaciju nakon što su ga nekoliko godina ranije otkrili stručnjaci za računalnu sigurnost. Ovo su zlonamjerne aplikacije «obitelji Triad» dizajniran za neželjenu poštu i oglašavanje na Android uređaju.

O Triadi

Prema Googleu, Triada je razvila metodu za instaliranje zlonamjernog softvera na Android telefone gotovo u tvornici, čak i prije nego što su kupci pokrenuli ili čak instalirali jednu aplikaciju na svoje uređaje.

U ožujku 2016. godine prvi je put opisana Triada. u blogu na web mjestu tvrtke za računalnu sigurnost Kaspersky Lab. Još jedan post na blogu tvrtka je posvetila u lipnju 2016. godine.

U tom trenutku, bio duboko ukorijenjeni trojanski virus nepoznat analitičarima iz zaštitarske tvrtke koja pokušava iskoristiti Android uređaje nakon što je dobila Povišene privilegije.

Kao što je objasnio Kaspersky Lab za 2016. godinu, nakon što se Triada instalira na uređaj, glavna mu je svrha bila instalirati aplikacije koje bi se mogle koristiti za slanje neželjene pošte i prikazivanje oglasa.

Koristio je impresivan niz alata, uključujući ukorjenjivanje ranjivosti koje zaobilaze ugrađenu sigurnosnu zaštitu Androida i načine za dotjerivanje Zygote procesa Android OS-a.

To su pogođene marke

Ove su zlonamjerne aplikacije pronađene u 2017. godini unaprijed instalirane na raznim Android mobilnim uređajima, uključujući pametne telefone tvrtke marka Leagoo (Modeli M5 plus i M8) i Nomu (Modeli S10 i S20).

Zlonamjerni programi u ovoj obitelji aplikacija napadaju sistemski proces nazvan Zygote (pokretač procesa prijave treće strane). Ubrizgavanjem sebe u Zygote, ovi se zlonamjerni programi mogu infiltrirati u bilo koji drugi proces.

"Libandroid_runtime.so koriste sve Android aplikacije, pa se zlonamjerni softver ubrizgava u memorijsko područje svih pokrenutih aplikacija jer je glavna funkcija ovog zlonamjernog softvera preuzimanje dodatnih zlonamjernih komponenti. «

Budući da je izgrađena u jednoj od sistemskih knjižnica operativan i nalazi se u odjeljku Sustav, koji ne mogu se ukloniti standardnim metodama, prema izvještaju. Napadači su mogli tiho koristiti stražnja vrata za preuzimanje i instaliranje nevaljalih modula.

Prema izvještaju na Google Sigurnosnom blogu, Triadina prva akcija bila je instaliranje binarnih datoteka superuser (su).

Ova je potprogram dopuštala drugim aplikacijama na uređaju da koriste root dozvole. Prema Googleu, binarna datoteka koju je koristila Triada zahtijevala je lozinku, što znači da je bila jedinstvena u usporedbi s binarnim datotekama zajedničkim drugim Linux sustavima. To je značilo da je zlonamjerni softver mogao izravno lažirati sve instalirane aplikacije.

Prema Kaspersky Labu, objašnjavaju zašto je Triadu tako teško otkriti. Prvi, modificira postupak Zygote. Zigota To je osnovni postupak Android operativnog sustava koji se koristi kao predložak za svaku aplikaciju, što znači da nakon što trojanac uđe u proces, postaje dijelom svake aplikacije koja započinje na uređaju.

Drugo, poništava funkcije sustava i skriva svoje module s popisa izvršenih procesa i instaliranih aplikacija. Stoga sustav ne vidi nikakve čudne procese koji se izvode i stoga ne šalje upozorenja.

Prema Googleovoj analizi u njihovom izvješću, drugi su razlozi zlonamjerne aplikacije Triada učinili toliko sofisticiranima.

S jedne strane, koristio je XOR kodiranje i ZIP datoteke za šifriranje komunikacija. S druge strane, ubrizgala je kôd u aplikaciju korisničkog sučelja sustava koja je omogućavala prikazivanje oglasa. Backdoor mu je također ubrizgao kod koji mu je omogućio da koristi aplikaciju Google Play za preuzimanje i instaliranje aplikacija po svom izboru.