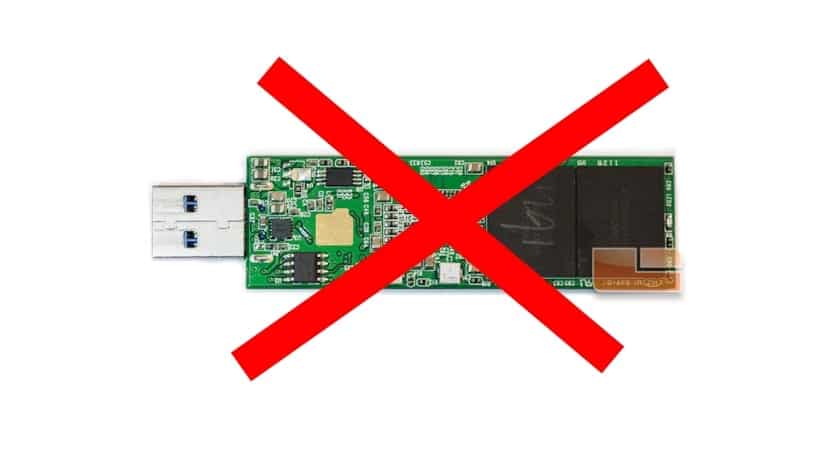

संलग्न मीडिया पर स्टोरेज को अक्षम करने के कई तरीके हैं यूएसबी पोर्ट आपके कंप्यूटर के लिए, यह एक अच्छा समाधान हो सकता है यदि हम इस प्रकार के डिवाइस के माध्यम से कुछ प्रकार के हमलों को हमारे सिस्टम को संक्रमित करने से रोकना चाहते हैं, लेकिन यह एक निश्चित कंप्यूटर की क्षमताओं को सीमित करने के लिए एक विधि के रूप में भी काम कर सकता है यदि हम करते हैं नहीं चाहते हैं कि अन्य किसी विशिष्ट कारण से इस सुविधा का उपयोग करें। खैर, उन तरीकों के बीच और अधिक चरम हैं, जैसे कि लिनक्स कर्नेल यूएसबी ड्राइवरों (मॉड्यूल) को सीधे समाप्त करना। दूसरे शब्दों में, usb_storage.ko फ़ाइल को हटा दें, जो मॉड्यूल है जो इन उपकरणों के लिए नियंत्रक के रूप में कार्य करता है।

लेकिन अगर हम इतना मौलिक समाधान नहीं चाहते हैं, तो हम उपयोग कर सकते हैं आगे बढ़ने के अन्य तरीके ताकि ये डिवाइस हमारे डिस्ट्रो में काम न करें। वे भी लागू करने के लिए काफी सरल तरीके हैं और जो आमतौर पर प्रभावी होते हैं, हालांकि अचूक नहीं ... उदाहरण के लिए, हम आभासी डिवाइस / बिन / सच का उपयोग करने में मदद कर सकते हैं जिसे "फेक इंस्टॉल" कहा जाता है, ताकि हम आगे बढ़ सकें /etc/modprobe.d/ निर्देशिका के अंदर block_usb.conf नामक एक फ़ाइल बनाने और खोलने के लिए जहाँ कर्नेल मॉड्यूल संग्रहीत हैं।

एक बार जब हम ऐसा कर लेते हैं तो हम निम्नलिखित सामग्री को पाठ संपादक का उपयोग करके जोड़ सकते हैं जो हमें सबसे अधिक पसंद है:

install usb-storage /bin/true

अब हम उस फ़ाइल को सहेजते हैं जिसे हमने अभी बनाया है और वॉयला है, हमारे पास USB संग्रहण उपकरणों के लिए प्रतिबंध होगा। आँख! क्योंकि बाकी USB डिवाइस सामान्य रूप से काम करना जारी रखेंगे। प्रभावशीलता का परीक्षण करें, जब से मैंने कुछ उपयोगकर्ताओं को यह कहते सुना है कि यह उनके लिए काम नहीं किया है ...

अन्य विधि एक बनाने के लिए है काला सूची में डालनाउसके लिए हम /etc/modprobe.d/ के अंदर blacklist.conf नामक एक फाइल बनाएंगे और टेक्स्ट एडिटर के साथ हम सभी डिवाइस ड्राइवरों के अंदर फिर से जोड़ देंगे जिन्हें हम अपने ब्लैकलिस्ट में जोड़ना चाहते हैं और यह काम नहीं करेगा। उदाहरण के लिए, हमारे USB के लिए:

blacklist usb-storage

परिवर्तन सहेजें और उनके प्रभाव की जाँच करें ...

मेरे लिए सबसे अच्छा तरीका डिवाइस को माउंट करते समय व्यवस्थापक या रूट प्रमाणीकरण के लिए पूछना है, यह org.freedesktop.udisks2.policy या org.freedesktop.UDisks2.policy फ़ाइल को संशोधित करके हासिल किया गया है, इस फ़ाइल में डिवाइसों को माउंट करने की नीतियां शामिल हैं। फ़ाइल में कई नीतियां शामिल हैं जैसे:

• एक फ़ाइल सिस्टम माउंट करें

• एक सिस्टम डिवाइस पर एक फाइल सिस्टम माउंट करें

• किसी अन्य स्थान पर कनेक्टेड डिवाइस की एक फ़ाइल सिस्टम को माउंट करें

X-udisks- ऑर्ट विकल्प के साथ fstab फाइल में परिभाषित माउंट / अनमाउंट फाइलसिस्टम

• किसी अन्य उपयोगकर्ता द्वारा मुहिम शुरू की गई डिवाइस को अलग करें

• एक फ़ाइल सिस्टम के मालिक बनें

हम नीति को संशोधित करने जा रहे हैं

एक फाइल सिस्टम माउंट करें

हम राजनीति में खड़े हैं

हाँ

और हम इसे संशोधित करते हैं

ओर्ध_दीन

यह सिस्टम को USB के माध्यम से डिवाइस बढ़ते समय व्यवस्थापक के उपयोगकर्ता नाम और पासवर्ड के लिए पूछने के लिए मजबूर करेगा।

और अगर मैं जो करना चाहता हूं वह इसके विपरीत है, एक को पहचानो और अन्य सभी को त्याग दो, हम इस विधि का उपयोग कैसे कर सकते हैं।

sudo chmod 700 / media / कट्टरपंथी है और यह विचार नहीं है