लिनक्स वितरण की भरमार है, हालांकि उनमें से ज्यादातर कुछ भी बहुत उपयोगी या नया योगदान नहीं देते हैं. इस पोस्ट में हम अपवादों में से एक से निपटने जा रहे हैं क्योंकि हम देखेंगे कि कैसे इंस्टॉल करें काली लिनक्स।

यह डेबियन-आधारित वितरण कंप्यूटर सुरक्षा गतिविधियों में उपयोग के लिए अनुकूलित है, निस्संदेह तकनीकी गतिविधि के क्षेत्रों में से एक है जो आने वाले वर्षों में सबसे अधिक बढ़ेगा। तथ्य यह है कि काली लिनक्स में शामिल सभी उपकरण नि: शुल्क हैं और होंगे (ओपन सोर्स होने के अलावा) निस्संदेह इसे विचार करने का एक विकल्प बनाते हैं।

पैठ परीक्षण क्या है

Kali Linux पैठ परीक्षण चलाने के लिए एक वितरण है।

एक पैठ परीक्षण यू हैएक हमले का अनुकरण करके कंप्यूटर सिस्टम में कमजोरियों को खोजने का एक तरीका अपराधियों के रूप में।

प्रक्रिया में निम्नलिखित चरण होते हैं

- योजना: इस चरण में परीक्षण के उद्देश्यों को परिभाषित किया जाता है और यह प्रणाली के किस भाग में किया जाएगा। यह यह भी निर्धारित करता है कि किस प्रकार की जाँचें की जा रही हैं और उनके सफल होने के लिए आवश्यक जानकारी एकत्र की जाती है।

- अन्वेषण: इस स्तर पर, यह समझने का प्रयास किया जाएगा कि अध्ययन के तहत आवेदन घुसपैठ के प्रयासों का जवाब कैसे देगा। यह या तो एप्लिकेशन को चलाने से पहले या उसके चलते समय उसके कोड का विश्लेषण करके किया जा सकता है।

- कमजोर बिंदुओं की खोज और उपयोग: इस स्तर पर, कमजोरियों का पता लगाने के लिए विभिन्न प्रकार के कंप्यूटर हमलों का परीक्षण किया जाता है और एक बार पता चलने पर, उनका लाभ उठाने का प्रयास करें।

- पहुँच दृढ़ता: इस चरण का लक्ष्य अनधिकृत पहुंच को यथासंभव लंबे समय तक अनदेखा रखने का प्रयास करना है।

- विश्लेषण: एक बार परीक्षण समाप्त हो जाने के बाद, यह निर्धारित करता है कि कौन सी कमजोरियों का पता लगाया गया था, कौन सी जानकारी प्राप्त की गई थी, और कितने समय तक हमले का पता चला था।

कई प्रकार के पैठ परीक्षण हैं। उनमें से कुछ हैं:

- बाहरी परीक्षण: वे एक कंप्यूटर सिस्टम के उन हिस्सों पर निर्देशित होते हैं जिन्हें बाहर से एक्सेस किया जा सकता है। यह मोबाइल एप्लिकेशन, वेबसाइटों, ईमेल सर्वर या डोमेन नाम का मामला है। निजी डेटा तक पहुंच प्राप्त करने के लिए उनका उपयोग करने का प्रयास किया जाएगा।

- आंतरिक परीक्षण: यह अंदर से सिस्टम पर किसी के हमले का अनुकरण करता है। या तो एक व्यक्ति जिसे वास्तव में एक्सेस दिया गया था या जिसने इसे फ़िशिंग तकनीकों के माध्यम से प्राप्त किया है।

- अंधत्व परीक्षण: मूल्यांकनकर्ता जानते हैं कि लक्ष्य क्या होगा, लेकिन यह नहीं कि हमला किस रूप में होगा।

- डबल ब्लाइंड टेस्ट: सुरक्षा प्रबंधकों को यह भी नहीं पता होता है कि एक परीक्षण हो रहा है।

- निर्देशित परीक्षण: सुरक्षाकर्मी और परीक्षक हमले के लक्ष्यों और तरीके को जानते हैं और जानकारी साझा करते हैं।

काली लिनक्स कैसे स्थापित करें

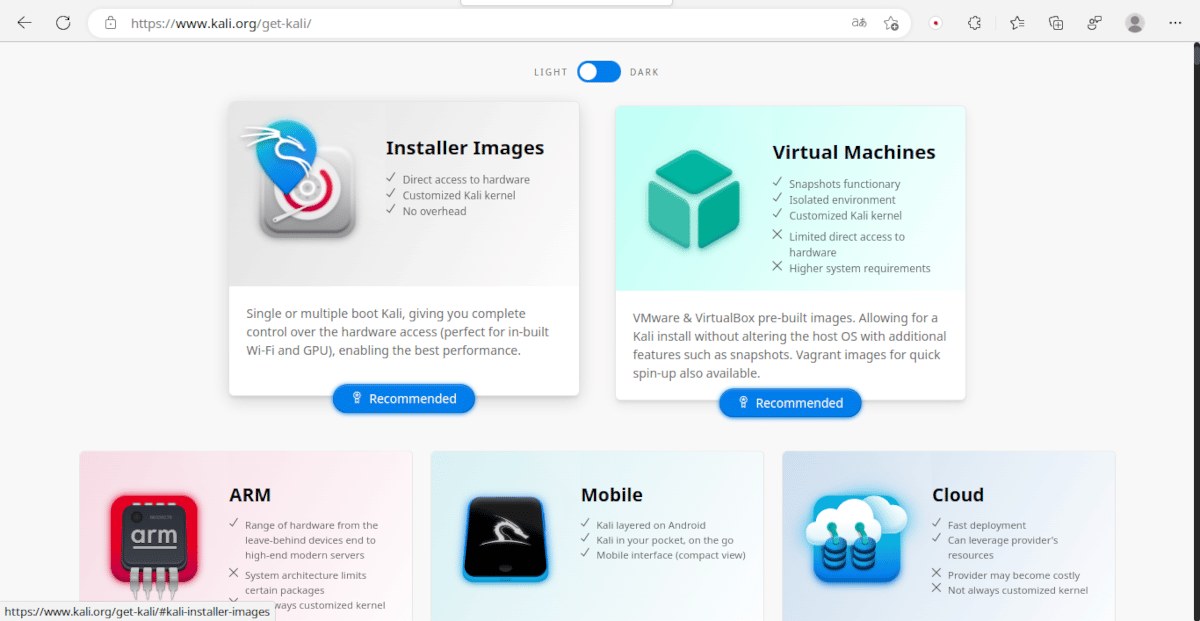

Kali Linux वेबसाइट पर हमें डाउनलोड करने के लिए अलग-अलग विकल्प मिलते हैं। कुछ इंस्टॉल करने योग्य हैं और अन्य लाइव मोड का समर्थन करते हैं।

काली लिनक्स की एक विशेषता यह है कि इसे वास्तव में क्रॉस-प्लेटफॉर्म के रूप में वर्णित किया जा सकता है। क्योंकि यह रास्पबेरी पाई जैसे एकल बोर्ड कंप्यूटरों के साथ-साथ सबसे शक्तिशाली व्यक्तिगत कंप्यूटरों पर भी चल सकता है। यही कारण है कि क्या डाउनलोड करना है यह चुनते समय हमारे पास कई विकल्प होते हैं।

- स्थापित करने योग्य छवियां: उन्हें इंटरनेट कनेक्शन की आवश्यकता के बिना स्थापित किया जा सकता है। अन्य लिनक्स वितरणों के विपरीत, उन्हें लाइव मोड में नहीं चलाया जा सकता है (रैम का उपयोग जैसे कि यह एक डिस्क था)। इंस्टॉल करने योग्य संस्करणों की अनुशंसा की जाती है जब आप नहीं जानते कि कौन सा विकल्प चुनना है।

- नेटवर्क स्थापित करने योग्य छवियां: संकुल को अधिष्ठापित करने के लिए इस अधिष्ठापन मीडिया के लिए एक इंटरनेट कनेक्शन की आवश्यकता होती है। इसका यह फायदा है कि यह सबसे वर्तमान संस्करणों को स्थापित करेगा, लेकिन इसका नुकसान यह है कि इसे स्थापित करने में अधिक समय लगता है। इसमें पिछली पद्धति की तुलना में कम क्षमता समर्थन की आवश्यकता होती है और यह लाइव मोड का भी समर्थन नहीं करता है।

- लाइव छवियां: इसे इंस्टालेशन मीडिया के रूप में स्थापित या उपयोग किए बिना एक डीवीडी या फ्लैश ड्राइव से चलाया जा सकता है, लेकिन पिछले तरीकों के विपरीत यह अनुकूलन का समर्थन नहीं करता है।

- हर एक चीज़: जैसा कि इसके नाम से संकेत मिलता है, इस विकल्प में काली लिनक्स टूल्स की पूरी श्रृंखला शामिल है। इसके लिए एक बड़ी क्षमता भंडारण माध्यम की आवश्यकता होती है और यह दो संस्करणों में उपलब्ध है: इंस्टाल करने योग्य और लाइव।

अनुकूलन

इंस्टॉल करने योग्य संस्करण हमें डेस्कटॉप और विभिन्न पैकेज श्रेणियों का चयन करने की अनुमति देते हैंएस। डिफ़ॉल्ट डेस्कटॉप XFCE है, हालांकि दूसरों को इंस्टॉल करना भी संभव है। उसी तरह, सिस्टम का उपयोग ग्राफिकल इंटरफ़ेस के बिना अनुप्रयोगों के साथ किया जा सकता है।

पैकेजों का संग्रह (मेटापैकेज) उपलब्ध

मेटापैकेज पैकेजों की श्रेणियां या संग्रह हैं जिन्हें एक साथ स्थापित किया जा सकता है। स्थापना के दौरान या बाद में: उनमें से कुछ हैं:

- काली-डेस्कटॉप-कोर: ग्राफिकल इंटरफ़ेस वाले अनुप्रयोगों के लिए आवश्यक उपकरण

- काली-डेस्कटॉप-e17: ज्ञानोदय खिड़की प्रबंधक

- काली-डेस्कटॉप-गनोम: गनोम डेस्कटॉप

- काली-डेस्कटॉप-i3: i3 विंडो प्रबंधक

- काली-डेस्कटॉप-केडीई: केडीई डेस्कटॉप

- काली-डेस्कटॉप-lxde: LXDE डेस्कटॉप

- काली-डेस्कटॉप-साथी: मैट डेस्क

- काली-डेस्कटॉप-xfce: Xfce डेस्कटॉप

- काली-उपकरण-gpu: उपकरण जिन्हें ग्राफिक्स कार्ड के गहन उपयोग की आवश्यकता होती है

- काली-उपकरण-हार्डवेयर: हार्डवेयर हैकिंग उपकरण

- काली-उपकरण-क्रिप्टो-स्टेगो: क्रिप्टोग्राफी और स्टेग्नोग्राफ़ी पर आधारित उपकरण

- काली-उपकरण-फ़ज़िंग: फ़ज़िंग प्रोटोकॉल के लिए

- काली-उपकरण-802-11: 802.11: वायरलेस नेटवर्क के लिए उपकरण

- काली-उपकरण-ब्लूटूथ: ब्लूटूथ उपकरणों का विश्लेषण

- काली-उपकरण-आरएफआईडी: रेडियो आवृत्ति पहचान उपकरण

- काली-उपकरण-एसडीआर: सॉफ्टवेयर परिभाषित रेडियो उपकरण

- काली-उपकरण-वीओआईपी: आईपी उपकरणों पर आवाज

- काली-उपकरण-खिड़कियाँ-संसाधन: विंडोज सिस्टम के विश्लेषण के लिए उपकरण।

स्थापना प्रक्रिया

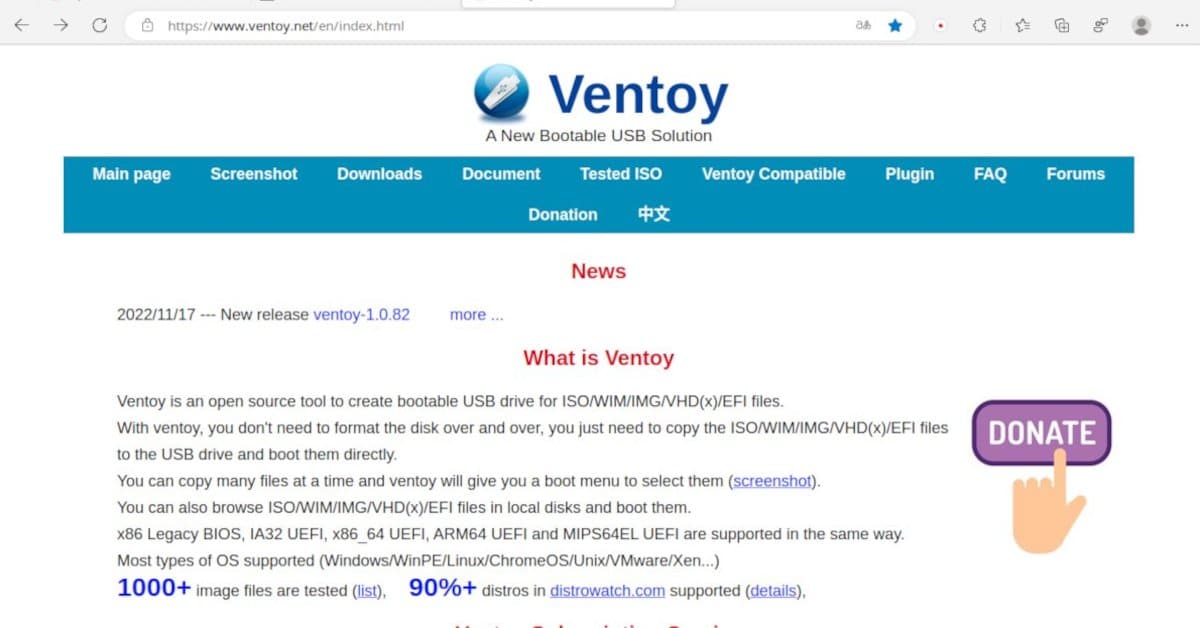

हालांकि Kali Linux इंस्टालेशन मीडिया बनाने के लिए कई टूल हैं, Ventoy आदर्श है क्योंकि हमें केवल इमेज को फ्लैश ड्राइव पर ड्रैग करना होता है।

जैसा कि हमने बताया, Kali Linux के कई वेरिएंट हैं, जिनकी अलग-अलग इंस्टालेशन विधियाँ हैं।. आइए 64-बिट इंस्टॉल करने योग्य छवि पर ध्यान दें। अन्य संस्करणों और आर्किटेक्चर के लिए आप आधिकारिक दस्तावेज।

सिस्टम आवश्यकताएँ हैं:

- 128 एमबी रैम (512 एमबी अनुशंसित) और 2 जीबी डिस्क स्पेस अगर कोई ग्राफिकल इंटरफेस का उपयोग नहीं किया जाता है।

- डेस्कटॉप के साथ 2 जीबी रैम और 20 जीबी डिस्क स्थान और डिफ़ॉल्ट रूप से पैकेज का संग्रह।

- सबसे अधिक संसाधन-मांग वाले अनुप्रयोगों के लिए कम से कम 8 जीबी रैम।

जिन चरणों का पालन किया जाना चाहिए वे हैं:

- मुक्ति काली लिनक्स छवि।

- स्थापना फ्लैश ड्राइव पर छवि को सहेजें। मेरा सुझाव उपयोग करना है वेंटोय.

- BIOS विकल्पों में, सुरक्षित बूट को अक्षम करें और बूट डिवाइस के रूप में फ्लैश ड्राइव का चयन करें।

- सिस्टम को पुनरारंभ करें।

- ग्राफिकल या टेक्स्ट इंस्टॉलेशन मोड के बीच चुनें।

- भाषा का चयन करें।

- अपने भौगोलिक स्थान का संकेत दें।

- कीबोर्ड लेआउट निर्धारित करता है। स्पेन या लैटिन अमेरिका से स्पेनिश।

- सिस्टम नेटवर्क कनेक्शन के प्रकार को निर्धारित करने का प्रयास करेगा। वायरलेस नेटवर्क के मामले में आपको संबंधित डेटा दर्ज करना होगा।

- यदि आप चाहें तो एक नाम दर्ज कर सकते हैं जो नेटवर्क के भीतर उपकरण की पहचान करता है।

- इसके बाद पूरा नाम, उपयोगकर्ता नाम और पासवर्ड सहित खाता डेटा दर्ज करना है।

- अगला कदम समय क्षेत्र निर्धारित करना है।

- आपके द्वारा अगला स्पर्श किया जाने वाला चरण सरल या जटिल हो सकता है। एक बार जब इंस्टॉलर आपको उपलब्ध ड्राइव दिखाता है तो आप उसे बता सकते हैं कि वह पूरी ड्राइव का उपयोग करे, खाली जगह का उपयोग करे या मैन्युअल रूप से सेट करे कि काली लिनक्स को कहाँ स्थापित करना है और यह कितना स्थान लेगा।

- चयन की पुष्टि करें और हम तय करते हैं कि क्या हम डिस्क को एन्क्रिप्ट करते हैं।

- यदि इंटरनेट कनेक्शन के लिए प्रॉक्सी की आवश्यकता है, तो आवश्यक डेटा दर्ज करें।

- स्थापित करने के लिए संकुल की श्रेणियां चुनें।

- निर्धारित करें कि बूटलोडर को कहाँ स्थापित किया जाए।

- जब स्थापना समाप्त हो जाए, तो सिस्टम को रिबूट करें।